5月前半、ガスパイプラインを操業停止する原因となったランサムウェア が大変注目されました。メディア各社や同業他社の多くの優れた技術記事で、このようなランサムウェアビジネスモデルについて、 (開発者だけでなく) 多くの犯罪者たちが関与するアフィリエイトモデルがどのように運用されているかなどが詳しく説明されています。すでに以前から展開されていた攻撃手法であり、このモデルは多くのグループによって積極的に展開され、犯罪者たちに大きな利益をもたらしています。ここに課題の本質がありますー DarkSide ランサムウェアに注目が集まっているかもしれませんが、実際のところ、Ryuk、REVIL、Babuk、Cubaなどにも同様の懸念が置かれるべきであるということです。これらのランサムウェアを利用する犯罪者グループとそのアフィリエイトは、一般的な侵入経路を悪用し、多くの場合、同種のツールを使用して攻撃しています。今回は DarkSideに関してお伝えしますが、ネットワークを保護/監視するためのベストプラクティスを実装することの重要性を強調する必要があります。なお、そのための指針となる関連記事をすでに以下のように複数、マカフィーブログに掲載しています。

- RDP セキュリティの説明: https://www.mcafee.com/blogs/other-blogs/mcafee-labs/rdp-security-explained/

- Cubaランサムウェアに対する防御:https://blogs.trellix.jp/mcafee-defenders-blog-cuba-ransomware-campaign

- ランサムウェア防御: https://www.mcafee.com/blogs/other-blogs/mcafee-labs/mcafee-defenders-blog-reality-check-for-your-defenses/

- NetWalker に対する適応型セキュリティ アーキテクチャの構築: https://www.mcafee.com/blogs/other-blogs/mcafee-labs/mcafee-defenders-blog-netwalker/

- ENS 10.7 がランサムウェアの被害を無かったことに: https://blogs.trellix.jp/ens-10-7-rolls-back-the-curtain-on-ransomware

目次

DarkSideランサムウェアとは

前述のように、DarkSide はサービスとしてのランサムウェア (Ransomware-as-a-Service:RaaS) であり、ネットワークへのアクセスを提供し、ランサムウェアを配布/実行することをいとわない侵入テスターに高い利益をもたらします。DarkSide は RaaS の一例であり、コード、アフィリエイト、新機能の開発に積極的に投資しています。データ漏洩の脅威に加えて、復旧するために企業が交渉を必要とする別のオプションがあり、メディアと積極的に関わり、被害者に対して身代金を支払わない場合はデータを公開すると脅しをかけます。しかし身代金を支払った場合でも、支払いと引き換えに確実な復旧が保証されるわけではありません。倫理的な懸念は言うまでもなく、潜在的な法的問題はたくさんありますが、この情報がニュースに流れた場合、被害者が上場企業であれば、さまざまな影響が予測されます。

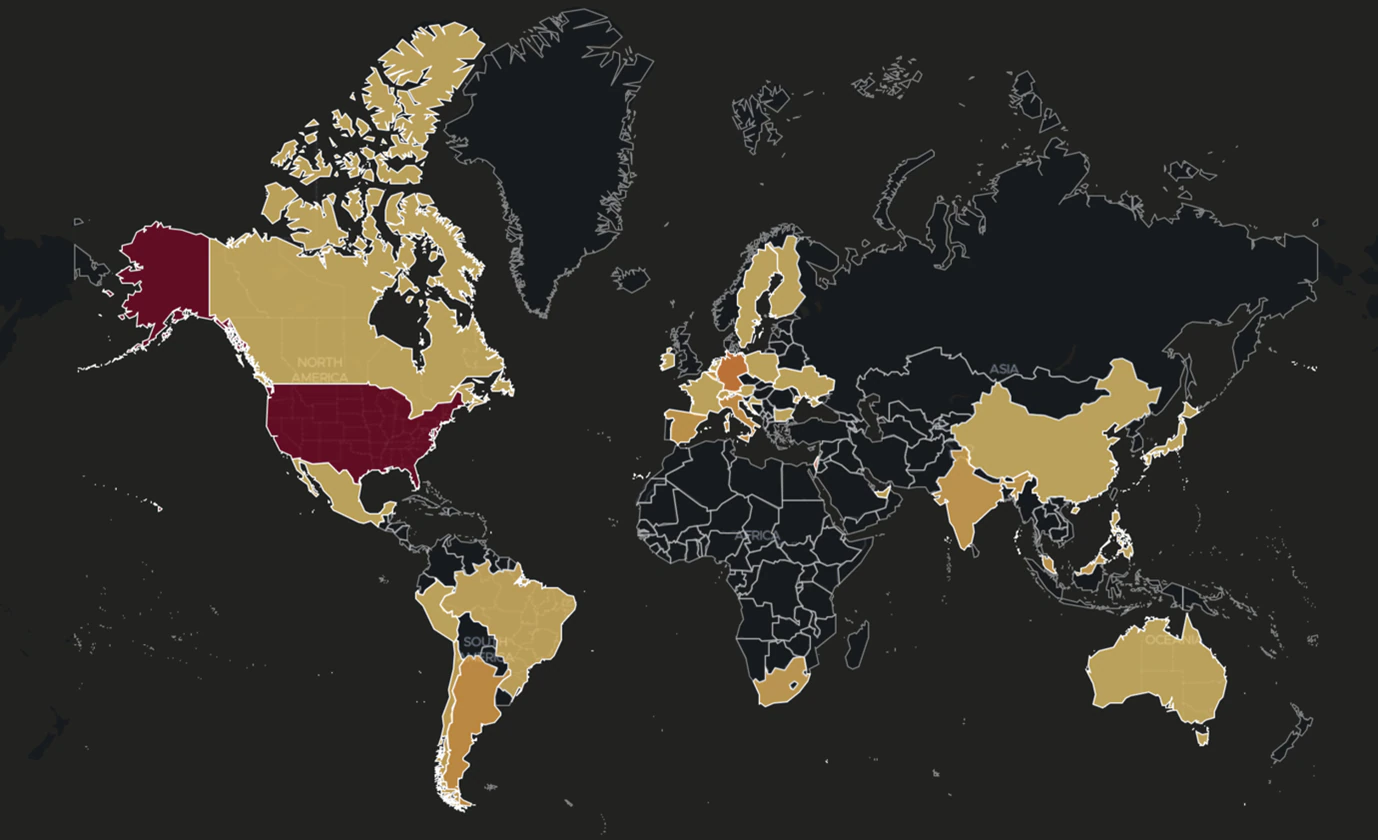

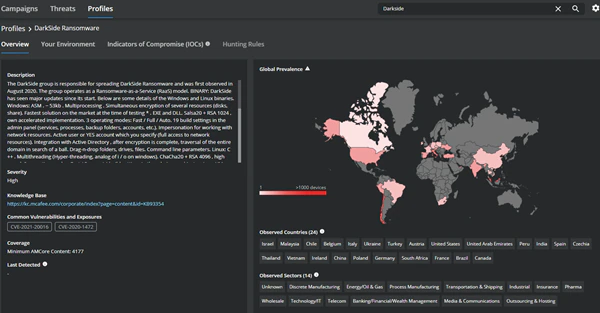

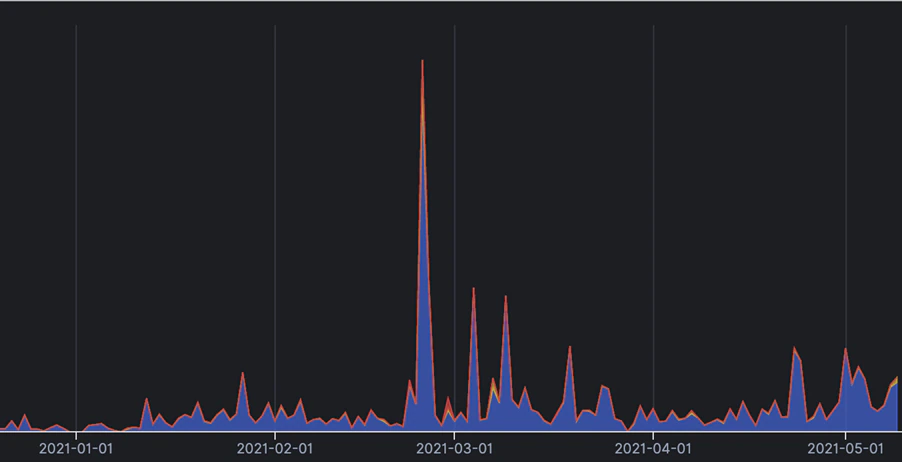

DarkSide の背後にあるグループも特に活発です。MVISION Insightsを使用 して、ターゲットの蔓延を特定できます。この地図は、最も標的にされた地域が明らかに米国であることを明確に示しています (執筆時点)。さらに、主に対象となっている業界、産業は、法務サービス、卸売、製造業であり、石油、ガス、化学などの業界がそれに続きます。

カバレッジと保護に関するアドバイス

市場をリードするマカフィーの EPP ソリューションは、DarkSideランサムウェアをさまざまな早期予防および検出技術でカバーしています。

MVISION Insightsを使用しているお客様は、このランサムウェアファミリに関する脅威プロファイルを見つけることができ、新しい関連情報が利用可能になると更新されます。

早期発見

MVISION EDR には、特権のエスカレーション、悪意のある PowerShell および CobaltStrike ビーコン、検出コマンド、コマンド アンド コントロール、および攻撃チェーンに沿ったその他の戦術の可視性など、攻撃で使用される多くの動作の検出が含まれます。ランサムウェアペイロードが爆発する前の早期検出を示すEDRテレメトリがあります。

防御

ENS TP は、最新の署名セットの既知のインジケーターに対するカバレッジを提供します。新しい指標の更新はGTIを通じてプッシュされます。

ENS ATPは、脅威をプロアクティブに検出することに焦点を当てた行動コンテンツを提供すると同時に、オンラインとオフラインの両方の検出に既知のIoCを提供します。

ENS ATP は、一般的なランサムウェアの動作に対する攻撃対象領域の削減を提供する JTI ルールと、ランサムウェアの脅威をターゲットとする ML モデルを備えた Real Protect (静的および動的) のおかげで、2 つの追加の保護レイヤーを追加します。

最新のガイダンスについては、ナレッジセンターをご確認ください。

https://kc.mcafee.com/corporate/index?page=content&id=KB93354&locale=en_US

テクニカル分析

RaaS プラットフォームは、Windows または Unix バージョンのランサムウェアを構築するオプションをアフィリエイトに提供します。必要なものに応じて、アフィリエイトは、DarkSideの生成されたWindowsバイナリをマスカレードすることにより、検出を回避するためにさまざまな手法を使用していることがわかります。複数のパッカーを使用するか、証明書でバイナリに署名することは、そのために使用されるテクニックの一部です。

業界各社が説明しているように、アフィリエイトとそのハッキングメンバーがいくつかの方法を使用して被害者のネットワークに最初にアクセスするキャンペーンも観察しました。

- 有効なアカウントを使用して、初期段階でサーバーまたは RDP の脆弱性を悪用する

- 次に、Cobalt-Strike (ビーコン)、RealVNC、TOR を介して移植された RDP、Putty、AnyDesk、TeamViewer などのツールを使用して、被害者のネットワークに橋頭を確立します。TeamViewerは、ランサムウェア サンプルの構成にも見られるものです。

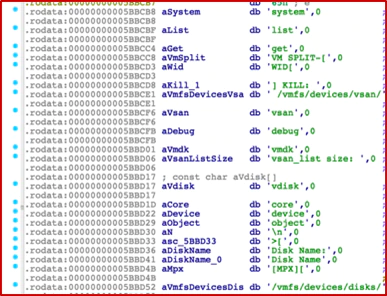

ランサムウェアの構成には、システム プロセスを有効または無効にするいくつかのオプションが含まれていますが、上記の部分では、どのプロセスを強制終了してはならないかを示しています。

前述のように、現在の Windows サンプルの多くは DarkSide の 1.8 バージョンであり、他のサンプルは 2.1.2.3 バージョンです。チャットで、ある攻撃者が V3 バージョンがまもなくリリースされることを明らかにしました。

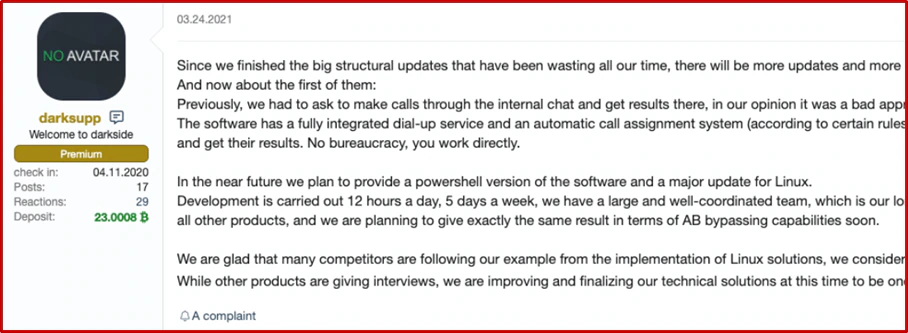

2021 年 3 月 23 日、XSS で、DarkSide の広報担当者の 1 人が、PowerShell バージョンとしての DarkSide のアップデートと Linux バリアントのメジャー アップグレードを発表:

現在のサンプルでは、ボリューム シャドウ コピーの削除などに使用される PowerShell コンポーネントが確認されています。

- 強固な足場が確立されると、攻撃者はいくつかのツールを使用してより多くの権限を取得します。

観察されたツール:

- Mimikatz

- Dumping LSASS

- IE/FireFox password dumper

- Powertool64

- Empire

- Bypassing UAC

- 十分な権限を取得したら、ネットワークを計画し、サーバー、ストレージ、その他の重要な資産などの最も重要なシステムを特定します。以下のツールの選択が、いくつかのケースで使用されていることが確認されました。

- BloodHound

- ADFind

- ADRecon

- IP scan tools

- Several Windows native tools

- PowerShell scripts

PsExecやPowerShellなどのツールを使用してネットワーク全体にランサムウェアを配布する前に、データはクラウドサービスに盗み出され、後で恐喝目的でDarkSideLeakページで使用されました。Rclone または WinSCP を使用したデータの圧縮は、観察された例の一部です。

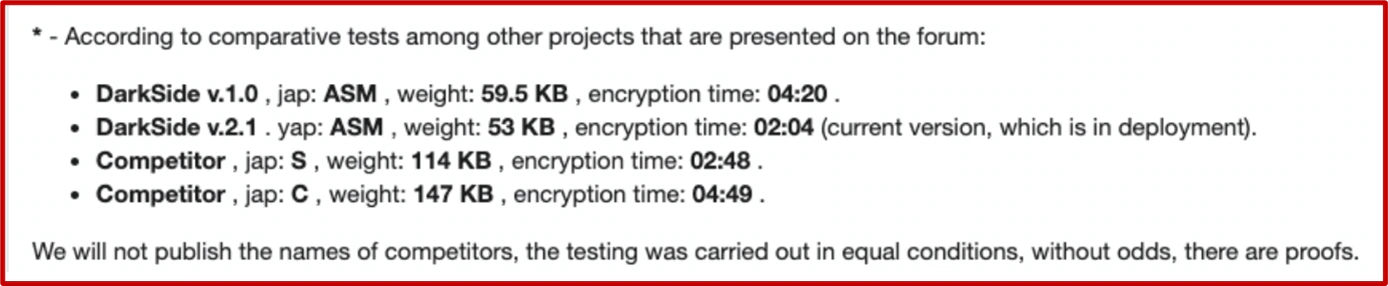

多くの優れた詳細な分析が私たちの仲間によって書かれていますが、注目に値するのは、DarkSide を実行すると暗号化プロセスが高速であることです。これは、アクターが同じフォーラムで自慢し、アフィリエイトにプログラムに参加するよう説得するための比較を行う領域の1つです。

DarkSide には、Babuk ランサムウェアと同様、Linux バージョンがあります。どちらも* nixシステムを対象としていますが、特にVMWare ESXiサーバーとストレージ/ NASを対象としています。ストレージ/NASは多くの企業にとって重要ですが、ESXiサーバーでホストされる仮想デスクトップを実行している企業は何人いますか?

Darkside は、ESXI サーバー バージョン 5.0 ~ 7.1 の暗号化と、Synology の NAS テクノロジーをサポートする Linux バリアントを作成しました。彼らは、他の NAS/バックアップ テクノロジーがまもなくサポートされると述べています。

コードでは、このサポートを明確に観察しています。

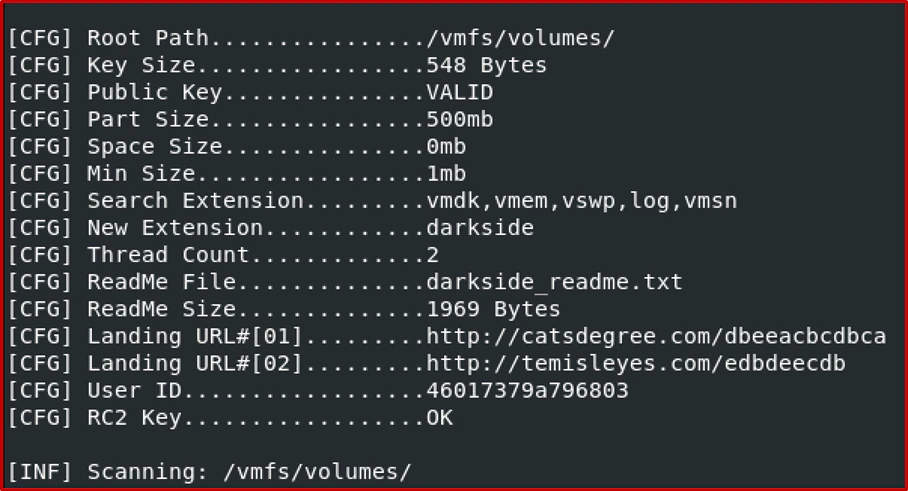

また、Linuxバージョンの構成は、仮想ディスク/メモリの種類のファイルを明確に探していることを示しています。

攻撃者は最近、終息することを表明していますが、この記事の準備段階(5月12日)では、パックされ署名されたサンプルを使用して攻撃が続いています。

結論

最近、マカフィーが参加している業界を代表するパートナーシップであるランサムウェア タスク フォースは、ランサムウェア攻撃がどのように発生し、どのように対策を講じるべきかについての詳細なペーパーをリリースしました。私たちの多くが調査・研究した内容を公開し、注意喚起を行っています。このブログに含まれる情報やリンクから、このような攻撃に対し、自社の環境内で利用可能な保護と検出を適用することに関する、幅広いアドバイスやヒントをご活用いただければと思います。

マカフィー製品でどのように検知、防御等を行うことが出来るかなど詳細の解説をご希望の場合は、ぜひ担当営業、パートナーまでお問い合わせください。

DarkSide が活用する MITER ATT&CK テクニック:

Data Encrypted for Impact – T1486

Inhibit System Recovery – T1490

Valid Accounts – T1078

PowerShell – T1059.001

Service Execution – T1569.002

Account Manipulation – T1098

Dynamic-link Library Injection – T1055.001

Account Discovery – T1087

Bypass User Access Control – T1548.002

File Permissions Modification – T1222

System Information Discovery – T1082

Process Discovery – T1057

Screen Capture – T1113

Compile After Delivery – T1027.004

Credentials in Registry – T1552.002

Obfuscated Files or Information – T1027

Shared Modules – T1129

Windows Management Instrumentation – T1047

Exploit Public-Facing Application – T1190

Phishing – T1566

External Remote Services – T1133

Multi-hop Proxy – T1090.003

Exploitation for Privilege Escalation – T1068

Application Layer Protocol – T1071

Bypass User Account Control – T1548.002

Commonly Used Port – T1043

Compile After Delivery – T1500

Credentials from Password Stores – T1555

Credentials from Web Browsers – T1555.003

Credentials in Registry – T1214

Deobfuscate/Decode Files or Information – T1140

Disable or Modify Tools – T1562.001

Domain Account – T1087.002

Domain Groups – T1069.002

Domain Trust Discovery – T1482

Exfiltration Over Alternative Protocol – T1048

Exfiltration to Cloud Storage – T1567.002

File and Directory Discovery – T1083

Gather Victim Network Information – T1590

Ingress Tool Transfer – T1105

Linux and Mac File and Directory Permissions Modification – T1222.002

Masquerading – T1036

Process Injection – T1055

Remote System Discovery – T1018

Scheduled Task/Job – T1053

Service Stop – T1489

System Network Configuration Discovery – T1016

System Services – T1569

Taint Shared Content – T1080

Unix Shell – T1059.004

※本ページの内容は2021年5月14日(US時間)更新の以下のMcAfee Blogの内容です。

原文:DarkSide Ransomware Victims Sold Short

著者:Raj Samani and Christiaan Beek