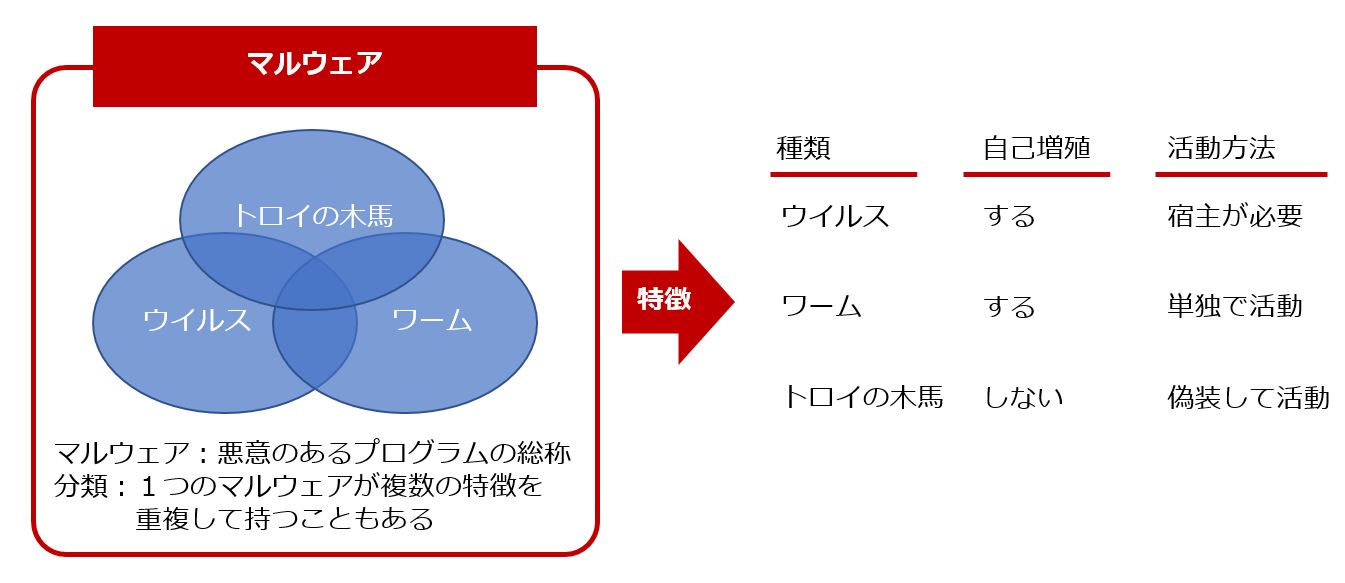

敵を知り己を知れば、といいますが、セキュリティ対策を行う上で、マルウェアという敵を知ることは重要です。ここでは、マルウェアを大きく3分類して14個のマルウェアを概観し、3つの特徴について解説していきます。

1.マルウェアとは

マルウェアとは、『悪意のある』ソフトウェアの総称です。「Malicious」(悪意のある) +「Software」(ソフトウェア)を組み合わせて作られた造語で、「不正プログラム」全体のことを指します。

マルウェアには、ウイルス、ワーム、トロイの木馬、スパイウェアなどがあります。

2.基本的なマルウェア

基本的なマルウェアを概観すると以下のようになります。

2-1 ウイルス

他のプログラムに寄生して、そのプログラムの動作を妨げたり、ユーザーが意図しない挙動を行うプログラムです。独自で活動できず宿主のアプリケーションが実行された際に、感染・増殖を引き起こします。

経済産業省は、コンピュータウイルスの定義を、「第三者のプログラムやデータベースに対して意図的に何らかの被害を及ぼすように作られたプログラムであり、自己伝染機能・潜伏機能・発病機能の一つ以上有するもの」としています。

2-2 ワーム

ワーム (worm) は、英語で(細長く足のない)虫のことを意味します。プログラムには寄生せず、独立してそのプログラムの動作を妨げたり、ユーザーが意図しない挙動を行うプログラムです。

ワームはウイルス同様、自身を複製して伝染しますが、ウイルスと違って独自に活動できるため宿主を必要とせず、厳密にはウイルスと異なるマルウェアとされています。感染すると、システムやネットワークの性能を劣化させたり、コンピューター内のファイルを削除するなどの破壊活動を行ったり、別のコンピューターへ侵入するといった活動を実施します。

2-3 トロイの木馬

トロイの木馬の言葉の起源は、ギリシャ神話に登場する装置です。トロイア戦争において、戦闘が膠着状態になったとき、ギリシャが、巨大な木馬を作り内部に人を潜ませ、トロイア市内に運び込ませ、陥落させる決め手としました。このことから転じて「正体を偽って潜入し、相手を陥れる罠」を指すようになりました。

同様に、セキュリティ用語におけるトロイの木馬も、正体を偽ってコンピューターに侵入し、データを盗み出したり、データを消去したりといったような相手を陥れる動作をするプログラムのことを意味するようになりました。

自己増殖機能がないものはウイルスとは見なされていないため、厳密に言えばトロイの木馬はウイルスではありません。

3.具体的な目的を持つマルウェア

3-1 スパイウェア

破壊目的よりも情報収集を主な目的として、侵入先のコンピューターから機密情報などの内部情報を秘密裏に外部に送ります。IPA(独立行政法人情報処理推進機構)では「利用者や管理者の意図に反してインストールされ、利用者の個人情報やアクセス履歴などの情報を収集するプログラム等」と定義しています。

3-2 キーロガー

キーロガーは、英語ではKeyloggerという単語です。IT用語で、Logging (ロギング)とは、システムに関連したこと(例えば、ログインする、アプリケーションを起動する、アプリケーションが予期せぬ終了をするなど)を記録することをいいます。記録されたものをログといいます。つまり、キーロガーとは、キーボードで入力したデータをロギングするものです。IDやパスワードといった機密情報の搾取などを主な目的とすることが多いです。

3-3 バックドア

正規の経路を使わずにシステムへ侵入するために設けられる経路のことです。

元の用語である backdoor を訳すると、裏口ということになります。セキュリティ用語では、裏口という従来の意味から推測できるように、表口から入るのではく、正規の方法ではないやり方で、裏口から侵入するということを指します。

バックドアを仕掛けておくことで、一度侵入が成功すると、その侵入時に利用した脆弱性が使えなくなったとしても、攻撃者が後から自由に侵入できるようになります。ユーザーが気付かないところで不正侵入されデータ搾取や攻撃の踏み台にされるリスクがあります。

3-4 ボット

ボットは、第三者に端末を自由に使われてしまう悪意のあるプログラムをいい、そのボットをネットワーク化したものがボットネットです。

ボットとは、元々、別のコンピューターに接続して命令を実行する単純なスクリプトやコマンドの集合、あるいはプログラムという意味で、ボットそのものには、有害で悪質なものという意味はありませんでしたが、最近は、マルウェアの一種として説明されることがほとんどです。

攻撃者は、ボットにより乗っ取ったコンピューター群に対して、ボット攻撃サーバー(C&Cサーバーといいます)から発信して、攻撃をします。これらのコンピューター群をボットネットといいます。乗っ取られ、密かに組み込まれたプログラムによって遠隔操作が可能な状態になっているPCのことを「ゾンビPC」と呼ぶことがあります。ボットネットは、1台から、数十万台のコンピューターで構成される大規模なものまで存在します。

3-5 アドウェア

アドウェア(Adware)はadvertisement(広告)とSoftware(ソフトウェア)を組み合わせた造語で、もともとは広告宣伝に活用することを目的としたソフトウェアでしたが、ユーザーの知らないところで情報を収集したり、不正な広告を表示したりするケースもあり、マルウェアの一種として説明されるケースもあります。

3-6 ルートキット

ルートキットは攻撃者がパソコンに侵入するためのツールの総称で、リモートアクセスするためのツールをインストールする目的をもったマルウェアとされることが多いです。ルートキットはバックドアとして活動したり、キーロガーやボットなどの悪意のある機能が含まれていたりします。

3-7 ダウンローダー

攻撃者が用意したWEBサイトなどにアクセスした際に不正プログラムをダウンロードさせるマルウェアを指します。ランサムウェアをダウンロードさせるダウンローダーなど不正プログラムをダウンロードさせる手法として使われることが多いです。

4.進化していくマルウェア

4-1 ランサムウェア

ランサムウェアは、同意なくユーザーのコンピューターにインストールされ、オフィスドキュメントや圧縮ファイル、音楽、画像などのファイルを、勝手に暗号化処理を行い、読みとれない状態にします。そして、その後に「ファイルの復元」を条件に金銭を要求するポップアップウィンドウが表示されます。このファイルを人質にして、身代金を要求するという行為から、ランサムウェアという単語は、Ransom(身代金)とSoftware(ソフトウェア)を組み合わせて作られました。

4-2 ファイルレスマルウェア

ファイルレスマルウェアは、実行ファイルがディスク上に保存されず、メモリ上で実行されるマルウェアです。最終的な実行ファイルはディスク上ではなくメモリ上に作成され、ディスク上にファイルを作らないことから「ファイルレスマルウェア」と呼ばれています。実行ファイルではないためシグネチャがなく、従来型のセキュリティ対策ソフトでは検知しません。

ファイルレスマルウェアの攻撃手法としては、PowerShell(「Windows PowerShell」マイクロソフト社がウィンドウズOSなどのシステム管理を効率化・自動化するために開発した機能でパソコンの操作などができます)の悪用などが挙げられますが、PowerShell自体は正規のプログラムであるため、これらが悪用されたとしても、実行されるコマンドは正当なものとみなされてしまうこともあり、区別することが困難です。

4-3 バンキングマルウェア

バンキングマルウェアは、文字通りにユーザーのオンラインバンキング利用を狙ったマルウェアです。主にメールやWebアクセスにより感染しますが、ホームページ上に表示される広告に悪意のあるコンテンツを埋め込む「マルバタイジング」(マルウェアの拡散などの悪意ある仕掛けが組み込まれているオンライン広告)による感染も報告されています。ユーザーの取引操作を乗っ取り、好きな銀行口座に振込を行えるため、サイバー犯罪者に重宝されているといえます。

4-4 Blueborne(ブルーボーン)

「BlueBorne」は無線通信のBluetoothに関する脆弱性の総称です。BlueBorneという名前は、Bluetoothを経由して空中に拡散し(エアボーン)、デバイスを攻撃するという、この脆弱性を利用した攻撃の仕組みに由来しています。例えば、スマートフォンでBluetooth機器を使用するには、お互いに信号を出してスマートフォン側で機器を認識し登録する「ペアリング」という操作が必要になりますが、BlueBorneの脆弱性を悪用することで、ペアリングをすることなくスマートフォンを操作されてしまったり、マルウェアを仕込まれるなどの可能性があります。

5.マルウェアの特徴

5-1 愉快犯よりも犯罪目的が多くなっている

かつては、愉快犯や自分の技術を誇示する自己顕示目的が中心でしたが、改ざんしたWEBサイトからクレジット情報など抜き取るフィッシングやランサムウェアに代表される身代金型の攻撃などが中心になってきています。また、マルウェアやその生成ツールが闇ウェブで売買されるなど、マルウェアそのものを商業目的で利用している攻撃者もいます。

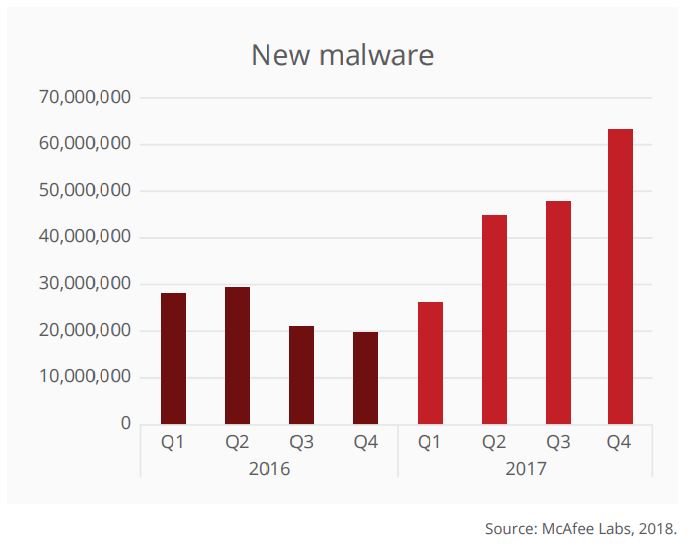

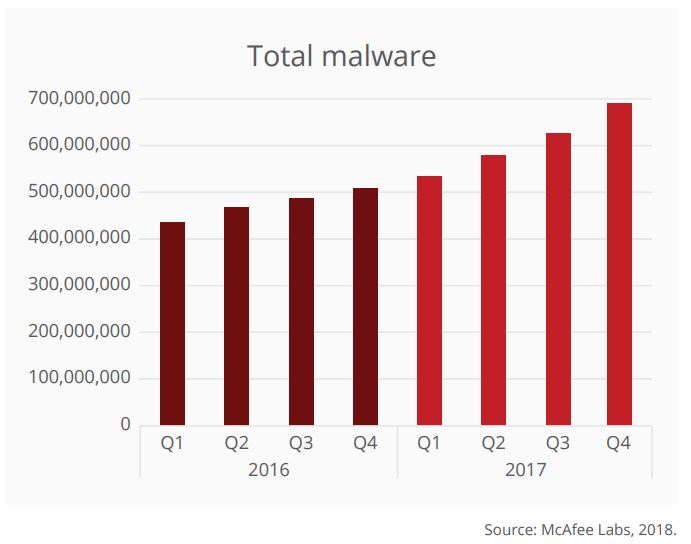

5-2 新しいマルウェアが増え続ける

2017年の第4四半期だけでも6,000万個を超える新たなマルウェアが発生しています。

マルウェア生成ツールを使えば専門知識がなくても作れてしまう背景もあり、今後も亜種を含めて増加が見込まれます。

5-3 検知しにくくなってきている

上述の通り新しいマルウェアは増え続けており、定義ファイルが作られる前に新たなマルウェアが出てきてしまうと侵入を検知することが難しくなります。沈静化したマルウェアもなくなっているわけではなく、忘れたころに再度悪用されたり、亜種が増えていったりと、時と共に増えていき、入口ですべて検知することが難しくなっています。

そして、ファイルレスマルウェアなどそもそもパターンファイルによる検知ができないものもあります。

また、無症状な期間を持つ潜伏期間があったり、ユーザーが気付かないところで活動したり、ネットワーク内で悪意のあるプログラムが感染して広がったりと、侵入・感染直後に検知することが難しいケースもあります。

6.まとめ

かつては愉快犯が中心でしたが、ランサムウェアに代表されるように身代金目的だったり、企業の機密情報の搾取であったり、被害に会った場合は実被害が出るケースが多くなっています。さらに入口での検知が困難なケースも増えているため、侵入を前提として重要なサーバーは隔離しておくなどの内部対策やデータファイルを持ち出された場合を想定して暗号化などの出口対策を含めた多層的な防御が必要です。

今後もマルウェアは増え続けることを前提に、常に情報のキャッチアップを行い、マルウェアの特徴を把握したうえで効果的な対策を講じていきましょう。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)