今年の初め、McAfeeのセキュリティ研究者は、モバイル脅威レポートにおいて、ユビキタスの成長とマルウェア作成者による洗練された戦術が組み合わさることで、モバイルデバイスに対する標的型攻撃が増加すると予測しました。昨年11月には、犯罪集団Lazarusグループのモバイルプラットフォーム上での活動についてブログを投稿しました。レポートが公開されてから数週間後、RedDawnと名付けられ、Google Playストア上で公開されたマルウェアを発見し、モバイルデバイスに対する標的型攻撃がここにあることが証明されました。

RedDawnは、ハッキンググループ「Sun Team」による2度目の攻撃となります。1月には、マカフィーモバイルリサーチチームが北朝鮮の脱北者とジャーナリストを対象としたAndroidマルウェアを発見しました。そして最近、同じサイバー犯罪集団によって開発された新しいマルウェアを発見しました。このマルウェアはGoogle Playに「未公開」バージョンとしてアップロードされていましたが、発見後速やかにGoogleと韓国インターネット振興院(KISA) に報告したため、Google Playストアからそのマルウェアは削除されました。

私たちの調査結果では、Sun Teamが依然として韓国への亡命者のデバイスにスパイウェアを埋め込むことを積極的に試みていることを示しています。 (Radio Free Asiaによると2016年に韓国に渡った脱北者数は3万人を超えています。)マルウェアがインストールされると、個人の写真、連絡先、SMSメッセージなどの機密情報が盗まれます。まだマルウェアの感染報告は受けていませんが、私たちはこれらのマルウェアを早期に発見することができたため、以前の攻撃に比べて感染件数はかなり少なく、Google Play上はダウンロード件数は100件程度にとどまっています。

Google Playのマルウェア

私たちは、以前の攻撃で使用された電子メールアカウントとAndroidデバイスの情報を使用することで「Sun Team」によりアップロードされた3つのアプリケーションを特定しました。この攻撃の最初のアプリである「음식궁합(食品栄養情報)」は食品に関する情報を提供しています。他の2つのアプリケーション「Fast AppLock」と「AppLockFree」はセキュリティに関連しています。「음식궁합」と「Fast AppLock」は、ユーザーの機密情報を盗み、操作コマンドと実行可能ファイル(.dex)をコントロールサーバーから受信します。これらのアプリは複数のコンポーネントで構成されています。「AppLockFree」は、他の2つのアプリと少し異なり、次の段階への基盤を確立するための偵察段階のアプリではないかと推測しています。これらの悪意あるソフトウェアは、「음식궁합」を宣伝するために、架空の人物を騙ったFacebookアカウントを介して、アプリをインストールし、フィードバックの提供を求める形でFacebookの友達に対して拡散されていました。

過去の活動とのつながり

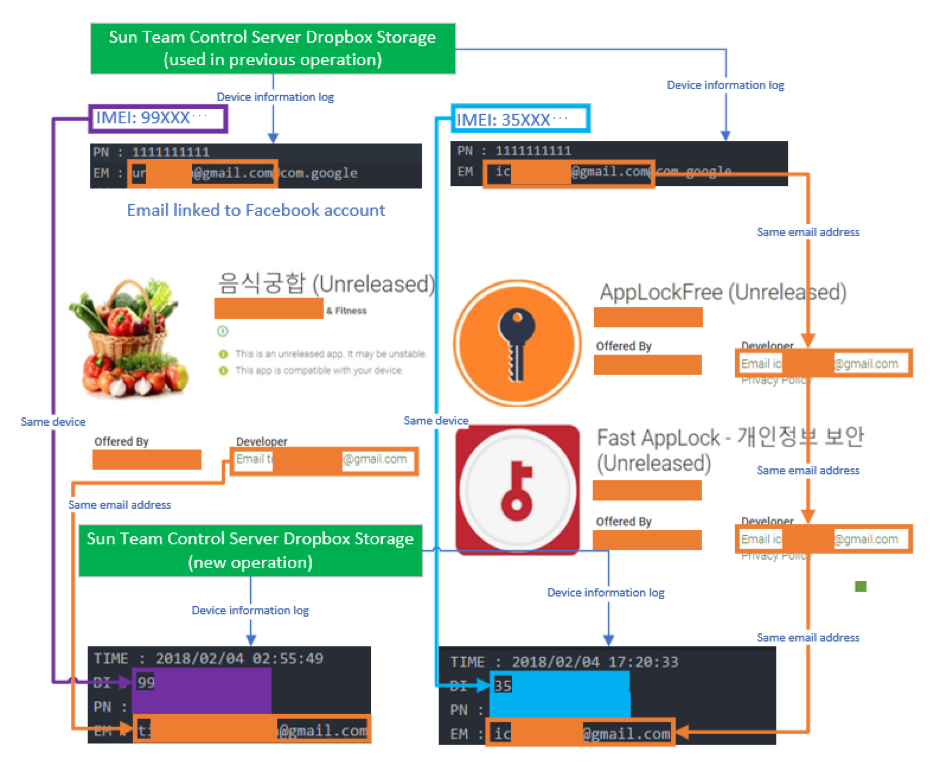

デバイスに感染した後、マルウェアはデータをクラウドサービスDropboxとYandexにアップロードし、追加のプラグインであるdexファイルを含んだコマンドを発行します。この動作は、以前の「Sun Team」による攻撃と同様の手法です。これらのクラウドストレージから、私たちが1月に報告したマルウェアで使用されていたものと同じテストデバイスの情報が見つかりました。さらに、ログファイルのフォーマットやフィールドの略語もまた同じものが使用されており、新しいマルウェアの開発者の電子メールアドレスは「Sun Team」と関連付けた以前の電子メールアドレスと同じものとなっています。電子メールアドレスとテストデバイスの関係について、次の図で説明します。

サイバー犯罪集団について

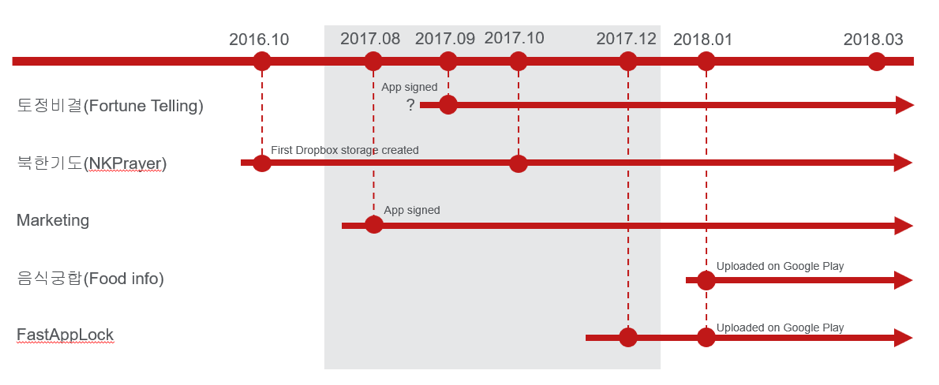

「Sun Team」の活動を追跡することによって、私たちは様々なバージョンのマルウェアを発見することができました。次の図は、バージョンのタイムラインを示しています。

このタイムラインは、2017年にマルウェアがアクティブになったことを示しています。サイバー犯罪集団「Sum Team」の唯一の目的は、スパイ活動であり、感染デバイスからユーザー情報を抽出することです。Google Playのマルウェアは、削除される前の約2か月間ダウンロード可能な状態で公開されていました。

このサイバー犯罪集団による以前の攻撃では、マルウェアのコントロールサーバー上にある韓国語の一部が標準の韓国語の語彙とは異なり、公開されたIPアドレスは北朝鮮を指していることがわかりました。また、Dropboxのアカウント名として韓国のドラマや有名人の名前が使用されていました。

Google Play上で公開された新しいマルウェアでは、アプリの説明において韓国語の表現がぎこちなくいことがわかります。以前の活動と同様に、Dropboxのアカウント名は、韓国のテレビに登場したJack Blackのような有名人の名前を使用するのと同じパターンに従っています。これらの特徴は、これらの攻撃の背後には、韓国人ではないが、韓国の文化や言語に精通している犯罪集団が関与しているという強い証拠です。これらの要素は、これらマルウェア攻撃の背後にある人物の国籍を確認するものではありませんが、とても示唆的で興味深い点です。

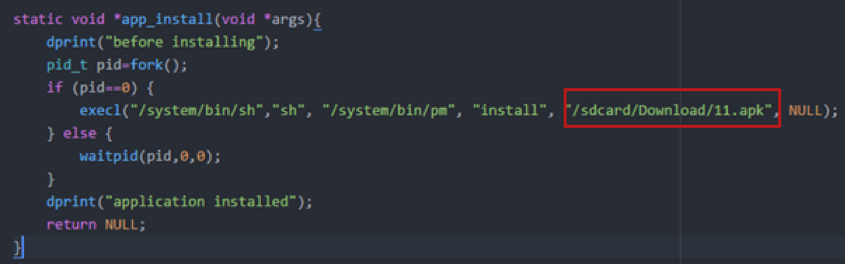

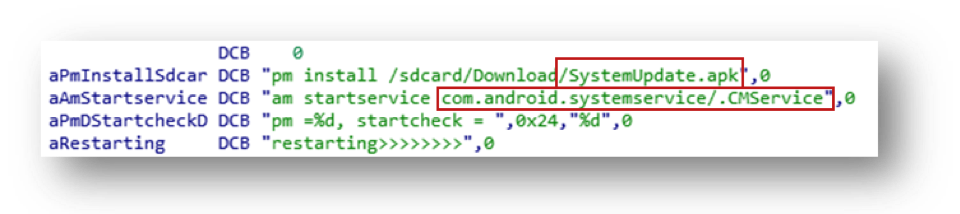

さらに私たちは、攻撃者のAndroidテストデバイスに関する情報と、彼らが使用しようと試みたエクスプロイトコードを明らかにしています。テストデバイスは米国、ブラジル、韓国で製造されたものであり、韓国語のアプリがインストールされています。「Sun Team」が使用するクラウドストレージの1つにアップロードされたエクスプロイトコードは、既知のサンドボックス検知、権限昇格、トロイの木馬をダウンロードする機能を追加したコード実行エクスプロイトの修正版でした。既知の攻撃コードを修正していることから、攻撃者はゼロデイの脆弱性を発見し、独自の攻撃コードを準備できるほど高度な技術を持ち合わせていないかもしれませんが、脆弱性が悪用されるのは時間の問題であると考えています。

「Sun Team」の活動に関する最も重要なことは、架空アカウントを作成するために、ソーシャルネットワークサービスにアップロードされた写真やユーザー情報を悪用していることです。私たちは、ある人が盗まれた自分の身元を持っているという証拠を発見しています。この被害はもっと続くかもしれません。テキスティングやコーリングサービスを使用することで仮想の電話番号を取得して、韓国のオンラインサービスに登録しています。

結論

このマルウェアによる標的型攻撃は、Facebookを使用して未公開バージョンというラベルが付与された悪意のあるアプリへのリンクを配布していました。私たちの分析の結果、これらの攻撃の背後にはサイバー犯罪集団「Sun Team」が関与していると結論づけています。未公開またはベータ版のアプリをインストールする場合は注意が必要です。また、アプリのダウンロード数を調べることで、そのアプリが一般的に広くインストールされているかどうかを確認することで、怪しいアプリを避けるようにしてください。

McAfee Mobile Securityは、このマルウェアをAndroid/RedDawn.AまたはAndroid/RedDawn.Bとして検出します。モバイルセキュリティアプリケーションを常に最新バージョンに更新してください。

※本ページの内容は、2018年5月17日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Malware on Google Play Targets North Korean Defectors

著者: Jaewon Min

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)