9月6日、Symantecから、2017年を通して多くのエネルギー企業が標的とされた「Operation Dragonfly」(以下、Dragonfly)についての分析結果が発表されました。この攻撃は、2014年に始まった攻撃がさらに巧妙になったものであり、実質的にはDragonfly 2.0と呼ぶべきものです。

2014年のDragonflyに関する分析とは異なり、現在では、攻撃元やその背後にいるグループの動機に関わる新たな情報を見つけるため、攻撃を特徴付けるインジケーターの調査が重視されています。この攻撃の標的は世界各地のエネルギー企業であり、スピアフィッシング メールを送り、そこからトロイの木馬をダウンロードさせるという手口が使われています。ダウンロードされたトロイの木馬は、被害者のシステムやネットワークに侵入する足掛かりとなるのです。

1.標的の拡大

当初、Dragonfly攻撃の標的はエネルギー業界と報告されていましたが、McAfee LabsやMcAfee Advanced Threat Research(ATR)チームが行った調査では、製薬、金融、会計業界を標的とする同様の攻撃も見つかりました。このキャンペーンに関わるすべての事柄が、攻撃者は各標的を慎重に検討し、偵察を行った上で、感染させた標的を利用するための策を講じる周到な攻撃であることを示しています。

私たちは、この集団が、スピアフィッシング、水飲み場攻撃、または事前攻撃としてサプライチェーンを狙った攻撃など、複数の手段を使って被害者のネットワークに足掛かりを築いていることを確認しました。実績のあるソフトウェアの脆弱性を悪用し、そこに「バックドア」マルウェアを埋め込んでいるため、被害者は信頼できるベンダーからソフトウェアをインストールしていると思い込んでしまい、サプライチェーン側の感染に気付きません。

足掛かりを確保した攻撃者は、ユーザー アカウントを作成または取得し、密かに行動を開始します。リモート デスクトップ通信を使って内外のシステム間を移動し、リスクが小さければ制御サーバーに接続するか、あるいは感染させた内部サーバーを利用して活動します。

攻撃の最終段階では、いくつかのバックドアやユーティリティが利用されていました。検体分析では、これらをマカフィーの脅威インテリジェンスのナレッジベースにある攻撃検体と比較検討しました。

まずは、以下のハッシュ値を持つ2017年版のトロイの木馬です。

- MD5: da9d8c78efe0c6c8be70e6b857400fb1

- SHA-256: fc54d8afd2ce5cb6cc53c46783bf91d0dd19de604308d536827320826bc36ed9

このコードを突き合わせたところ、2013年7月の攻撃で同集団が使用した別の検体を発見しました。

- MD5: 4bfdda1a5f21d56afdc2060b9ce5a170

- SHA-256: 07bd08b07de611b2940e886f453872aa8d9b01f9d3c61d872d6cfe8cde3b50d4

- Filename: fl.exe

2013年の攻撃に関するレポートによると、このファイルは、被害者のマシンでJavaエクスプロイトが実行された後にダウンロードされていました。2013年のサンプルを分析したところ、一部の実行ファイルのリソースがロシア語で記述されていました。

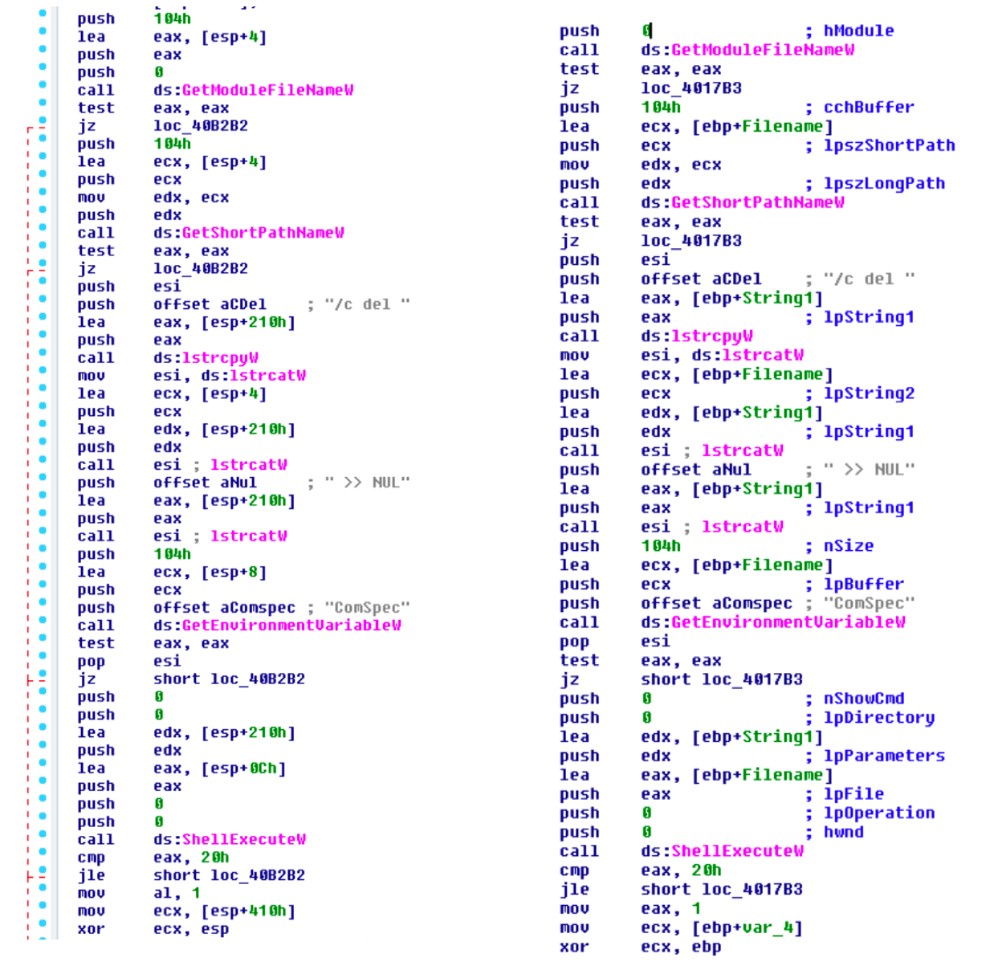

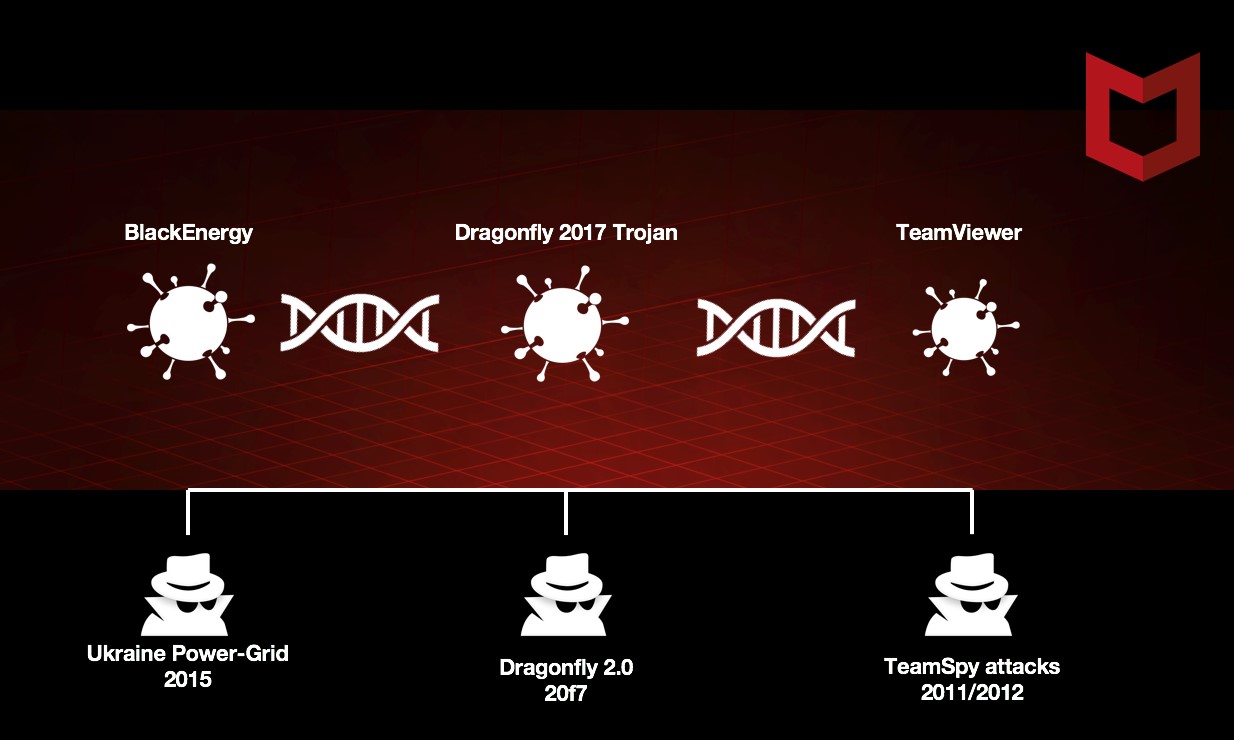

このコードを照会したところ、2017年のサンプルには、2013年の攻撃でバックドアとして使用されたコードが大量に含まれていることが判明しました。さらに、2017年のバックドアに含まれるコードの一部は、世界中で多くの人に使用されている正規の遠隔操作ツールである「TeamViewer」アプリケーションのコードと完全に一致しています。攻撃者は、このコードに加え、メモリ内で実行することで検知を逃れ、ディスクからも完全に痕跡を消していました。

私たちが発見した、TeamViewerコードが含まれる相関ハッシュは、ハンガリーのセキュリティ会社であるCrysysから報告されたものでした。「TeamSpy」に関するレポートでは、私たちが相関分析した708ceccae2c27e32637fd29451aef4a5というハッシュ値についても言及されていました。この特定のサンプルのコンパイルした日付は、2011:09:07 – 09:27:58+01:00でした。

TeamSpy攻撃は、元々、独立国家共同体(旧ソ連)や東ヨーロッパ諸国に住む政治や人権活動家を狙ったものです。レポートでは、この攻撃は単一または複数の攻撃者が共通の戦術や手口を用いて行ったものとされていますが、TeamSpyの目的はDragonfly集団と似ているように思われます。全く同じコードが使い回されているということは、TeamSpyキャンペーンはDragonfly集団の仕業なのでしょうか。

気になるのはそれだけではありません。2017年のサンプルには、興味深いことに「BlackEnergy」という別のマルウェア ファミリーと関係性のあるコード ブロックが含まれていました。たとえば、以下の類似点です。

マルウェアには自己消去コードが使われていることが多いのですが、先ほどの例で見たように、通常は、直接、削除コマンドを呼び出すのではなく、バッチ ファイルを作成し、バッチを実行することで自己消去します。

私たちが比較分析したBlackEnergyサンプルは、2015年10月31日にウクライナで発見されたものです。これについては、「BlackEnergy」トロイの木馬の進化に関するブログで紹介しました。驚くべきことに、このコード部分が、両サンプルでほぼ同じでした。BlackEnergyとDragonflyキャンペーンの関係性がうかがわれます。

2.攻撃者の高いスキル

この攻撃の分析結果から、攻撃者の能力やスキルが判明しました。攻撃精度は非常に優れています。さまざまな手口を利用して、攻撃対象の情報を得ています。主に、Windowsシステムを標的とし、確かな方法で情報や認証情報を収集します。私たちの調査から、バックドア コードは、進化しながら同集団の攻撃で使い回されていることが分かりました。

攻撃者が痕跡を隠す能力については、どうでしょうか。私たちは、攻撃者は攻撃の詳細を隠す能力に極めて長けており、同時に防御者の目を欺くため、もしくは何らかの意思表示のために情報を残すこともあるという結論に至りました。私たちはカテゴリーごとに採点を行うことで攻撃者を評価していますが、紹介しているのは、その一部に過ぎません。Dragonfly集団は、標的型攻撃者のトップに君臨しています。標的とされる業界の関係者は、それを認識することが極めて重要です。

おそらくDragonfly集団の狙いは、2015年にウクライナの電力網を攻撃したBlackEnergyマルウェア ファミリーに関して報告されているような、壊滅や混乱させる能力を利用して、標的とする部門の知的財産や情報を盗むことでしょう。

調査にご支援とご協力いただいたIntezerチームの皆さん、ありがとうございました。

※本ページの内容は、2017年12月17日更新のMcAfee Blogの内容です。

原文:Operation Dragonfly Analysis Suggests Links to Earlier Attacks

著者:Christiaan Beek and Raj Samani

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)