ランサムウェアとは、マルウェアでファイルを暗号化して犠牲者から金をゆすり取る攻撃です。ランサムウェアは開発と実行が簡単ながら、貴重なファイルやシステムへのアクセス権を取り戻すために身代金を払わざるを得ない状況に犠牲者を置くことができるため、サイバー犯罪者にとって恰好の手段になっています。ほぼすべての人と企業が犠牲者になり得ます。そして攻撃者にとってさらに好都合なのは、犠牲者が身代金を支払っていることです。

ランサムウェアはさまざまな形態で存在しています。最も低レベルのものは、政府機関の調査を装い、警告を表示するとともにインターネットのブラウズセッションをロックし、即座に支払を要求します。このタイプは脅し戦略を活用します。ユーザーは警告ページから他のページに容易に移動できなくなるため、システムがロックされたように感じられます。しかしこの脅威の多くはブラウザを閉じて再起動するだけで解決できます。初代の多くのランサムウェアはこの手法を取っていましたが、犯罪者たちは多額の利益を上げることができませんでした。

現在最も一般的なのは、暗号化を使用して一部のユーザーファイルをロックする手法です。攻撃者は脆弱性を悪用してシステムを侵害するか、単純なソーシャルエンジニアリングでユーザーを納得させることによって、悪質なソフトウェアを起動します。どちらの方法の場合でも、ランサムウェアは特定のタイプのファイルを探して公開鍵で暗号化します。次にランサムウェアは多くのファイルを暗号化し、ファイルのロック解除に必要な公開鍵を受け取るには身代金の支払が必要であることを犠牲者に通知します。そしてユーザーは匿名アカウントに仮想通貨を送信するためのサイトにダイレクトに誘導されます。この手法は非常に大きな成功を収めています。この暗号化の強度は非常に高く、標的にされたファイルは犠牲者にとって大切なものであるためです。

3つめのタイプのランサムウェアも暗号化を活用しますが、標的はオペレーティングシステムのファイルで、効果的にブートシーケンス全体を人質にできます。このマルウェアはマスターブートレコードを暗号化し、Windowsシャドーコピーやその他のシステムリカバリ機能を削除します。

ランサムウェアは比較的新しい攻撃手法で、従来のセキュリティ制御によって阻止されることはほとんどありません。攻撃手法としては、フィッシング、悪質なWebサイトやオンライン広告、ダウンロードに組み込まれたトロイの木馬、侵害されたデバイス、悪質な電子メール添付ファイルなどを活用します。ランサムウェアは、攻撃者が従来のデータ侵害によるデータ抽出やWebサイトの分散DoS攻撃から戦術を転換していることを象徴しています。ランサムウェアは、特定のファイルやシステムの整合性を低下させ(英文)、環境の機密性や可用性を危険にさらすのではなく、攻撃者にそれらのファイルやシステムの制御権を提供します。この戦術の変化は現世代のセキュリティツールやプラクティスにとって非常に厄介で、これらのツールやプラクティスはこの新しい脅威への対応に苦戦を強いられています。

業界の予測

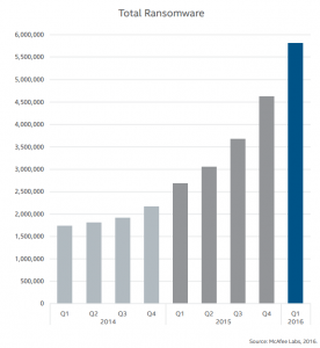

ランサムウェアはこの数年で著しく増加しています。インテル セキュリティの「McAfee脅威レポート:2016年第1四半期」によると、実環境に存在する一意のランサムウェアサンプル数は600万を超えています。業界の専門家はランサムウェアは2016年以降も、急増を続ける主要な脅威となると確信しています。金銭を目的とする攻撃者はこのアプローチによって成功を収め、巨額の利益を上げています。Cyber Threat Allianceの調査によると、2015年に発生した亜種の1つであるCryptoWall 3(英文)によって、約3億2500万ドルの被害が発生しています。この成功を受けて技術の高度化が進みました。多くの攻撃者からの注目が集まり、基盤インフラストラクチャと標的化技法が強化されたのです。

大小規模を問わず、サイバー犯罪組織はランサムウェアを全面的に活用しています。攻撃者は多くの人を対象に間接的にキャンペーンを展開し、無差別に恰好の獲物を探します。そして大量のフィッシングメール、感染サイトにリンクする悪質な広告、アプリケーションに埋め込まれたトロイの木馬によって、無防備なユーザーを感染させます。一般的な幅広いタイプのファイルが暗号化されますが、身代金を支払うオプションを合理的に感じさせるように、身代金は比較的低額に設定されます。一方、一部の攻撃者は直接的な標的化技法を活用して特定の犠牲者を選定します。カスタマイズされた精巧なフィッシングキャンペーンや水飲み場型攻撃を作成するか、システムの脆弱性を直接悪用して目的の個人のホストに侵入します。攻撃者は、Angler、Magnitude、Nuclear(英文)などのエクスプロイトキットを活用すると、犠牲者を狙ってCryptXXXやLocky(英文)などのランサムウェアペイロードを転送できます。エクスプロイトキットを使うとランサムウェアを実行し、特定の犠牲者にとって最も重要なファイルを標的とし、高額な身代金を設定することができます。

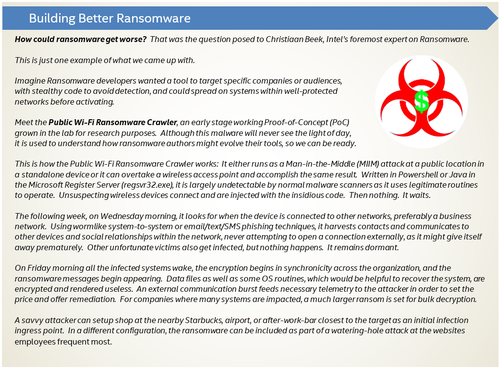

技術的に言うと、ランサムウェアの暗号化アルゴリズムと実装技法は高度化が進んでいます。早期の亜種は実装がおろそかだったため、セキュリティ専門家の手で容易に対処できましたが、最近のランサムウェアコードの大半は、暗号化対策技法を使用しても鍵管理の脆弱性を特定しても対処できないほど高いレベルに達しています。ランサムウェア開発者は、ランサムウェアのコードに多くの機能もバンドルしています。高度なランサムウェアには、実行場所がセキュリティサンドボックスかどうかを把握する機能、制御インフラストラクチャに安全な接続を確立する機能、犠牲者ごとに一意の公開鍵インフラストラクチャ鍵ペアを使用する機能、複数の感染技法を統合する機能、後で使用するバックドアを確立する機能、コードの排除が試みられたときにシステムを破壊する機能などが装備されています。攻撃者は巧妙であらゆる機会を最大限に活用します。たとえば、Petyaランサムウェアは最近アップデートされ、Mischaコードが追加されました(英文)。Petyaはマスターブートレコードの暗号化を試みますが、失敗した場合には、ファイル暗号化技法としてMischaを使用するように切り替えます。ランサムウェアは到達範囲を拡大するためにボットネットと共に使用されることもあります。Dridexボットネットは、Locky(英文)およびCerber(英文)ランサムウェアの拡散に使用されることで知られています。

近い将来もランサムウェアは、ネットワークおよび支払手法を匿名化する方法を通じて、急増を続ける主要な脅威となるでしょう(英文)。ランサムウェアを支えるビジネスモデルとインフラストラクチャはますます強化されています。こうした攻撃の大半は犠牲者から犯罪者に匿名で送金するために今後もビットコインを使用し続けます。TORなどの人気の高い匿名ネットワークは、制御サーバの場所と所有者を隠匿します。巨額の金が動くことから、攻撃者は警察当局の高い関心を集めていることを認識しており、水面下で取引できるように最大限の注意を払っています。他の進展として挙げられるのは、ランサムウェア市場への参入を希望する新しい犯罪者にソフトウェアおよびホスティングサービスを提供する開発者の存在です。サービスとしてのランサムウェアは現実的なビジネスチャンスになっています。こうしたサービスは誰でも購入またはレンタルすることができます。インフラストラクチャのホストは利益の一部を受け取る代わりにすべてのバックエンドの操作を行います。このパートナ―シップによって、技術的知識が少ない詐欺師を雇って活動に参加させることが可能になっています。

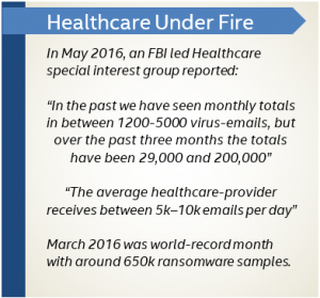

基本的に、ランサムウェアの目的は金をゆすり取ることです。罠にかかりやすい消費者を標的にする傾向は続くと思われますが、高度な脅威の多くは重要なデータへのアクセス維持が欠かせないために高額な身代金でも進んで支払うような業界を標的にしています。2016年の現時点では、医療セクターが標的の業界の1つになっています。医療施設は、システム、医療機器、患者レコードにアクセスできなければなりません。すでにいくつかの病院がランサムウェアの標的となり、サービスの中断が発生しました。運輸、金融、法律セクターも、医療セクターと同様の特徴があるため、標的になりつつあります。新しいテクノロジーも犠牲になると見られています。消費者と企業が新しいデバイスやサービスへの依存を高めていますが、この依存性によってこの種の恐喝の機会が生まれています。スマートカーでの帰宅途中に、車内の画面にランサムウェアが表示される状況を思い浮かべてください。スマートカーの操作が阻止されれば、立ち往生するしかありません。車を発進させるために少額の「料金」を支払う人は少なくないはずです。

基本的に、ランサムウェアの目的は金をゆすり取ることです。罠にかかりやすい消費者を標的にする傾向は続くと思われますが、高度な脅威の多くは重要なデータへのアクセス維持が欠かせないために高額な身代金でも進んで支払うような業界を標的にしています。2016年の現時点では、医療セクターが標的の業界の1つになっています。医療施設は、システム、医療機器、患者レコードにアクセスできなければなりません。すでにいくつかの病院がランサムウェアの標的となり、サービスの中断が発生しました。運輸、金融、法律セクターも、医療セクターと同様の特徴があるため、標的になりつつあります。新しいテクノロジーも犠牲になると見られています。消費者と企業が新しいデバイスやサービスへの依存を高めていますが、この依存性によってこの種の恐喝の機会が生まれています。スマートカーでの帰宅途中に、車内の画面にランサムウェアが表示される状況を思い浮かべてください。スマートカーの操作が阻止されれば、立ち往生するしかありません。車を発進させるために少額の「料金」を支払う人は少なくないはずです。

ランサムウェアに対抗する上でのアドバイス

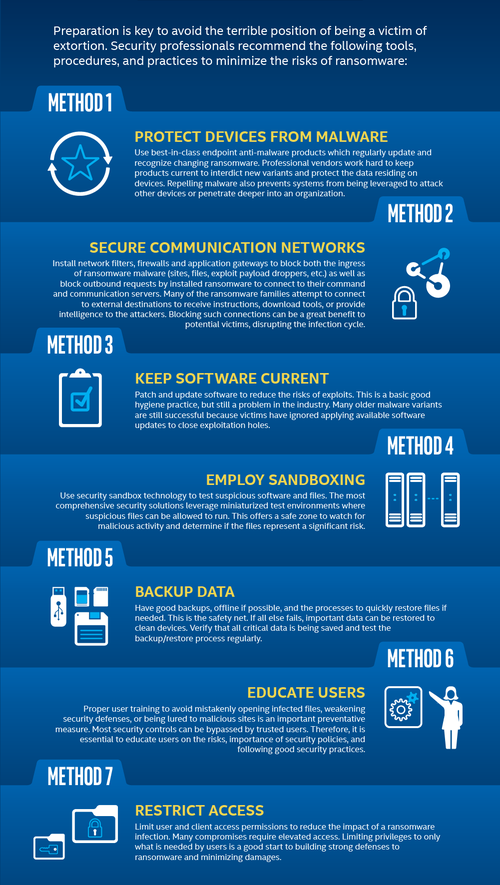

ランサムウェアに対抗することは非常に困難です。この問題を単独で解決できるソリューションや方法はありません。ランサムウェア開発コミュニティは、セキュリティベンダーが導入する防御に対して非常に俊敏に対策を講じています。彼らは騙されやすい相手を探し、資金のある企業を標的とし、新しいテクノロジーを悪用して金をゆすり取るでしょう。

最善の防御策は、システムに到達する前にランサムウェアを阻止するか、攻撃者によるアクセス取得の試みをブロックすることです。次に効果的な防御策は、ランサムウェアを検知し、損害が発生する前に素早く排除することです。マルウェアが動作するには、まずダウンロードされる必要があるため、タイムリーに検知できれば封じ込めるわずかな時間があります。ただし、順応性の高い攻撃者はセキュリティの問題を生み出すのが上手いため、素早い検知は容易ではありません。

ランサムウェアが起動してしまうと、すぐに厳しい状況に追い込まれます。たいていの場合は、ランサムウェアに感染するとファイルが暗号化され、攻撃者が保持している秘密鍵がなければ復元できなくなります。しかし犠牲者が身代金を払っても、相手は信頼できない攻撃者なので、ファイルが戻ってくる保証はありません。

ランサムウェアからのリカバリは困難で多大なコストも時間もかかります。バックアップが利用できるなら、感染したメディアを排除して新しいメディアを使用するのが最善のオプションです。深刻なマルウェア感染が発生した場合、感染したドライブの再利用はお勧めしません。すべてが安全になったと確信することはほぼ不可能だからです。すべての犠牲者、特に企業にとっては、新しいドライブ、新しいオペレーティングシステム、感染していないリストアされたデータファイルを使用する方が得策です。消費者の場合は、コストや技術面から言ってこのように新しく始めることは合理的ではないかもしれません。その場合は感染したドライブをクリーニングして再利用することになります。

多くの犠牲者は、暗号化されたファイルなしでやっていくことを選択します。こうしたファイルは重要でない場合も再作成できる場合もあります。または犠牲者がこの事態を受け入れ、この教訓を生かすことを選択します。身代金を支払うことはお勧めしません。犯罪者に協力してもファイルを復号化できる保証はないのです。しかし確かなのは、身代金を支払う犠牲者は支払いをいとわないとみなされ、今後も標的になりやすくなるということです。

ランサムウェアから身を守るためのベストプラクティス

次の推奨事項は、ランサムウェアから身を守るための優れた対策です。ただし脅威は絶えず進化していますので、講じる防御策も常に進化させていく必要があります。

ランサムウェア攻撃は顕在化している問題で、企業、政府、消費者にとって増加を続ける世界的な脅威です。セキュリティおよびテクノロジベンダーは、サイバー犯罪者の新しい戦術に対抗しようと取り組んでいますが、その道のりは困難です。企業と消費者は、リスクと影響を最小限に抑えるためにプロアクティブに措置を講じる必要があります。こうした措置を講じなければ、ランサムウェア攻撃の苦痛を味わうことになるでしょう。

もっと詳しく知るには?サイバーセキュリティに関する詳細と最新情報については、私のTwitter(@Matt_Rosenquist)およびLinkedInをフォローしてください。

※本ページの内容は 2016年7月27日更新のMcAfee Blog の抄訳です。

原文: Taking Steps to Fight Back Against Ransomware

著者: Matthew Rosenquist

【関連記事】

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)