バグレポートへようこそ。私たちの活動をご存じない方のためにお伝えしますが、毎月、前月の上位の脆弱性のショートリストをバグレポートとしてお届けしています。

RCEのペイロードが飛び交う2月も、業界全体の崩壊を招くことなく、何とか乗り切ることができました。しかし、いくつかの衝撃的な脆弱性がリリースされ、実際に使用されていることが確認されています。では、さっそくですが、以下のCVEに移りましょう。

目次

CVE-2021-21974

これは、2021年に作成されたCVEで、ここ数週間、広範囲に渡って悪用されています。最近のランサムウェアの急増により、このCVEは復活し、今月のトップ10に返り咲きました。この問題は、VMware ESXiのOpenSLP(Service Location Protocol)サービスにおけるヒープオーバーフローであり、デバイスがホストしているサービスを共有し、他のサービスを検出できる方法です。悪用に成功すると、任意のコードの実行が可能になります。

対象

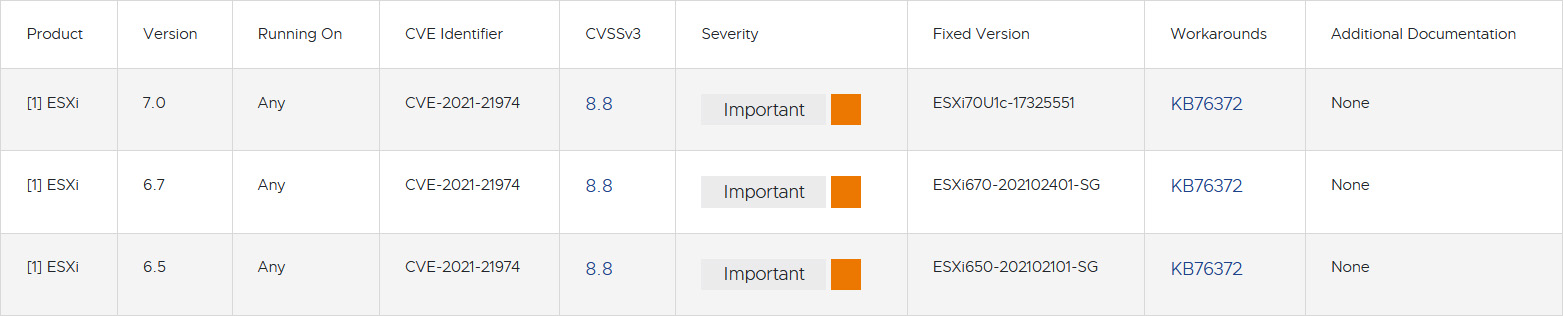

前述のとおり、この古いCVEは、これを積極的に悪用するランサムウェアのギャングによって復活しています。2021年2月以降にアップデートされていないESXiサーバーが稼働している場合、脆弱性があるとお考えください。VMwareの2021年2月のセキュリティアドバイザリによる図2は、ESXiサーバー6.5、6.7、7.0について、この問題に対処する特定のバージョンを示しています。

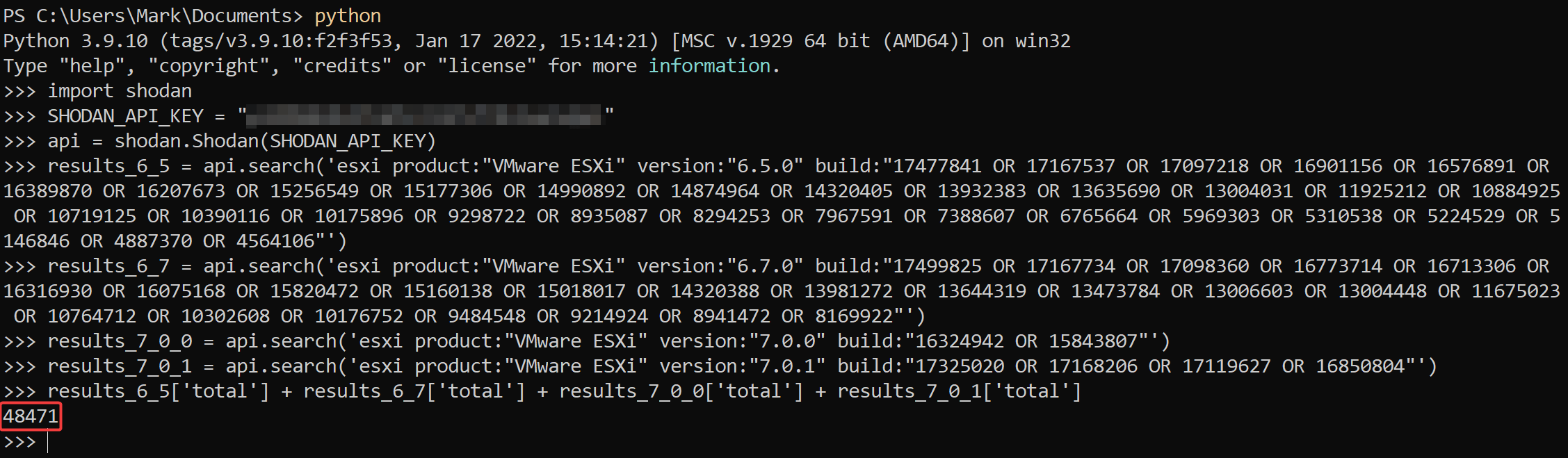

同時に、この問題は約2年前から発生しており、驚くほど多くの脆弱なESXiインスタンスがインターネットに公開されています。そこで、脆弱性のあるバージョンをまだ実行しているESXiサーバを探すため、簡単なShodanスキャンを実行しました。その結果、図3に示すように、48,000台以上のサーバーが発見されました。

この数字は、48kの脆弱なインスタンスのうち、SLPポートが公開されていたインスタンスの数を確認していないため、この数字が膨らんでいることは注目に値します。ただし、世界中で何千もの陽性検出が確認されています。

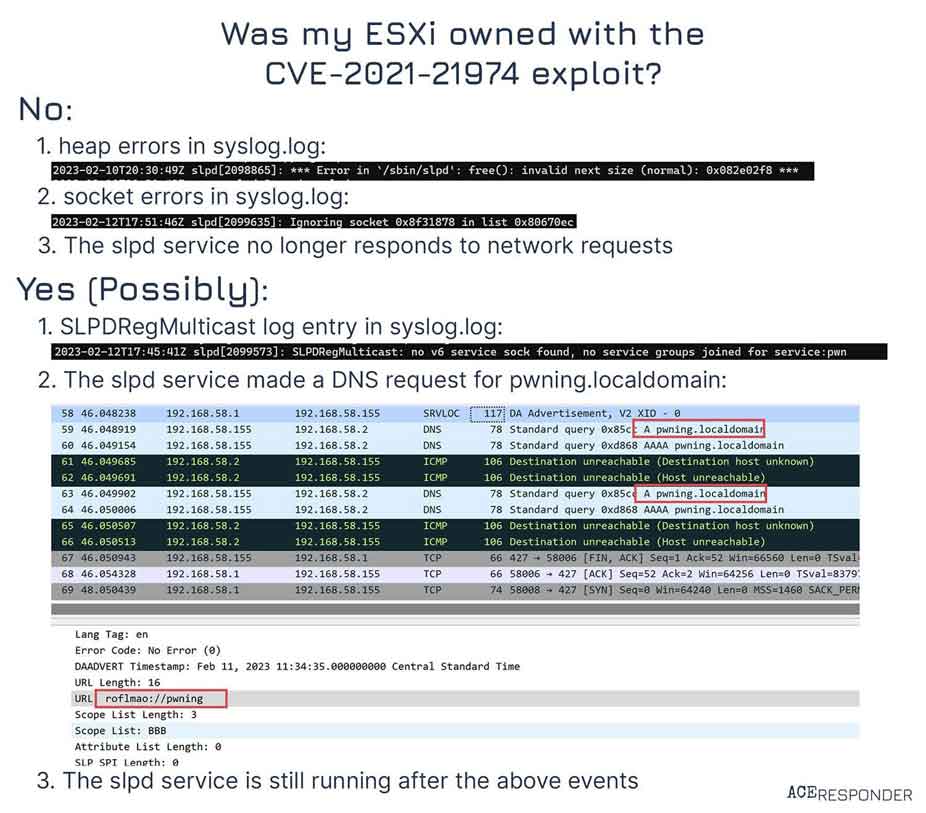

@ACEResponderは、ESXiサーバーが侵害されているかどうかを判断するための一連の簡単な質問をまとめました。

図4: シンプルなIoCチェック(画像引用 @ACEResponder)

また、オンラインで公開されているPOCコードもあり、この脆弱性を悪用したランサムウェアのギャングの多くは、このPOCコードをベースにしていると思われます

対処法

ご推察の通り、パッチが利用可能であり、パッチを適用できない人のための回避策も提供されています。今すぐパッチを適用できない場合は、SLPデーモンを無効にするだけで簡単に軽減できることをお知らせします。これを行うための手順については、こちらを参照してください。もちろん、Trellixでは、Endpoint SecurityからNetwork Security、Helixまで、様々な製品に関連する署名(脆弱性とランサムウェアの両方に対応)を提供しています。詳細については、こちらをご覧ください。

ESXi7.0 U2cより前のバージョンでは、SLPデーモンは有効になっており、デフォルトでポート427をリッスンしています。したがって、公式パッチを適用した場合でも、このデーモンを無効にしておくことをお勧めします。軽減策に関しては、たとえVMであってもオフサイト・バックアップを取ることが不可欠です。ESXiでは、スナップショットの作成とVMのエクスポートが可能であり、重要なシステムについては定期的に実行する必要があります。

CVE-2022-39952

2023年2月16日に公開されたCVE-2022-39952は、ルート権限による任意のファイルの書き込みを可能にするものです。この脆弱性は、Fortinet FortiNACソフトウェアに影響を与えます。FortiNACは、IT、IoT、OT/ICSからIoMTまでのデバイスをカバーし、企業ネットワークに接続されたすべてのデジタル資産を監督、保護するゼロトラストアクセスソリューションです。しかし、ゼロトラストとゼロ認証が混同しているようで、この脆弱性により、未認証のユーザーがシステムの任意の場所に任意の書き込みを行うことができます。この任意の書き込みは、ユーザーが「アプライアンスキー」をzipファイルとしてアップロードするために設計された、保護されていないファイルアップロードに起因しています。

対象

攻撃者がこれを気にかけているという事実はわかっています。つまり、組織が FortiNAC アクセスソリューションを使用しているのであれば、その対策に追われることになりそうです。CVSSのみに基づいて CVEの重要性を判断することは避けていますが、このCVEは10点満点中9.8点という驚異的な数値を示しています。この高いスコアは、悪用するのが非常に簡単であることが主な理由です。サニタイズされていないアップロードはスクリプトで処理され(図5)、ディレクトリ(cd)をルートフォルダに変更し、抽出で任意の場所に書き込むことができるようにします。次に、脆弱性のあるスクリプトは、unzipコマンドに、-oフラグで確認なしに既存のファイルを上書きするよう指示します。

脆弱性の単純さから、すでに複数のPOCがWeb上で利用可能であり、インターネット上で脆弱なバージョンを探して悪用するスキャナーが多く見られると予想されます。探すべき侵入の兆候 (IoC) の 1 つは、ログファイル “/bsc/logs/output.master” 内の “Running config ApplianceXML” の行です。

対処法

早急にパッチを適用することが急務です。影響を受けるすべてのバージョンとパッチ情報は、こちらでご確認いただけます。この記事の執筆時点では、利用可能な回避策が存在しないため、パッチ適用がこの脆弱性に対する唯一の確実な対処方法となります。とはいえ、Trellix Network Securityは、「Fortinet Fortinac CVE-2022-39952 keyUpload.jsp RCE」というルールでCVE-2022-39952を検出して、サポートすることもできます。Trellix IPSを使用している方は、署名ID 0x452c4b00によってカバーされています。

CVE-2023-25136

この脆弱性は、OpenSSHのバージョン9.1で導入され、認証されていないユーザーがダブルフリーバグを介してサービスをクラッシュさせることができます。現在のところ、悪用の試みはサービス拒否(DoS)を引き起こすだけですが、攻撃者は命令ポインタ(IP/RIP)を制御できるため、このバグには大きな可能性があります。これは、単純なDoSでは一般的ではない、整合性と機密性の両方の影響が高とマークされているCVSSv3評価とも一致します。私たちは、このCVEから有用なエクスプロイトを作成できるかどうか、注視していきます。

対象

Linuxシステムは依然として最も普及しているサーバーオペレーティングシステムであるため、「クラウドなんてない、他人のコンピュータだ」という言葉は、「他の誰かのLinuxコンピュータ」に簡単に言い換えることができます。 管理者がLinuxシステムをリモートで管理・更新する最も一般的な方法はSSHであり、CVE-2023-25136を大きな問題にしています。

前述の通り、SSHはサーバーをリモートで管理する方法として広く普及しています。さらに、OpenSSHの実装は最も人気があり、すべての主要なLinuxディストリビューションにインストールされているデフォルトのSSHサーバー/クライアントです。SSHのデフォルトのリスニングポートであるポート22をリッスンしているマシンが少なくとも1台もない組織はないでしょう。幸いなことに、Linuxの多くのディストリビューションは最新の状態に頻繁に更新されません。つまり、現在展開されているほとんどのSSHサーバーは、おそらくこの問題の影響を受けない古いバージョンのOpenSSHを使用しています。例えば、最新の長期サポート(LTS)版Ubuntu 22.04は、まだOpenSSHバージョン8.9p1を使っています。

対処法

SSHポートが公開されている各システムを再確認し、OpenSSHバージョン9.1が実行されていないことを確認することをお勧めします。もしそうであれば、推奨される手順に従ってシステムのソフトウェアを更新すれば十分であり、再起動は必要ない可能性が高いです。この問題に関する詳細情報を入手したい場合は、OpenWallがこちらに詳細を記載しています。また、この問題を修正したgitコミットを参照したい場合は、こちらをご覧ください。

開発者はこの問題の悪用に成功しませんでしたが、悪用が不可能というわけではありません。このバグの再現中に、RIPレジスタの制御が取得され、OpenSSHバイナリのアドレス空間内の任意のアドレスにジャンプして実行することが可能になりました。この脆弱性は将来的に悪用される可能性があるため、Trellix Network Securityが署名 “OpenSSH server 9.1 CVE-2023-25136 Double-Free Vulnerability” でカバーしていることを知れば、安堵のため息をつくことができるでしょう。

CVE-2023-23530 + CVE-2023-23531

免責事項:弊社のAdvanced Research Centerが行ったこの研究は今月注目を集めるに値すると確信しています。

Appleは、コード署名やAppleScriptのようなスクリプト言語を使用することで、あらゆる形式の動的コード実行を排除するために多くの予防策を講じています。弊社Advanced Research CenterのAustin Emmittは、攻撃者がこれらの制限を回避して動的コードを実行することを可能にする新しい脆弱性クラスを発見しました。CVE-2023-23530およびCVE-2023-23531は、特権の昇格(EoP)バグに分類され、攻撃者がセキュリティメカニズムをバイパスして、さまざまな権限を持つ複数のプラットフォームアプリケーションのコンテキストで任意のコードを実行できるようになります。

対象

これは、あなたの組織がAppleの*OS(iOS(iPhone、iPad)またはmacOS(MacBook、iMac、Mac)を意味する)を使用している場合に懸念されるべきものです。これらのCVEは、Apple製品の新しいクラスのバグであり、*OSのセキュリティ・モデルに重大な違反がもたらされました。Appleのセキュリティ・オタクであれば、イスラエルのサイバー兵器会社NSO Groupが開発したスパイウェアPegasusが利用したForceEntryの悪用に似ていると思うかもしれません。というのも、私たちの元の研究とForcedEntryが使用する基本要素は、どちらもNSPredicatesの動的な性質を利用したものだからです。今回の脆弱性の公表により、さらに多くのバグが発見され、保護されることが期待されます。

対処法

わずかな悪意のあるコードで、これらの脆弱性のいずれかを悪用することができます。NSPredicatesは本質的に敵対的なものではないため、App Storeからダウンロードしたアプリケーションが攻撃者に使用される可能性があります。これらの脆弱性に対応したmacOSを13.2、iOSを16.3以上に早急にアップグレードすることが得策でしょう。Appleの公式セキュリティアドバイザリは、こちらでご覧いただけます。

※本ページの内容は2023年3月1日(US時間)更新の以下のTrellix Storiesの内容です。

原文: The Bug Report – February 2023 Edition

著者: Sam Quinn