はじめに

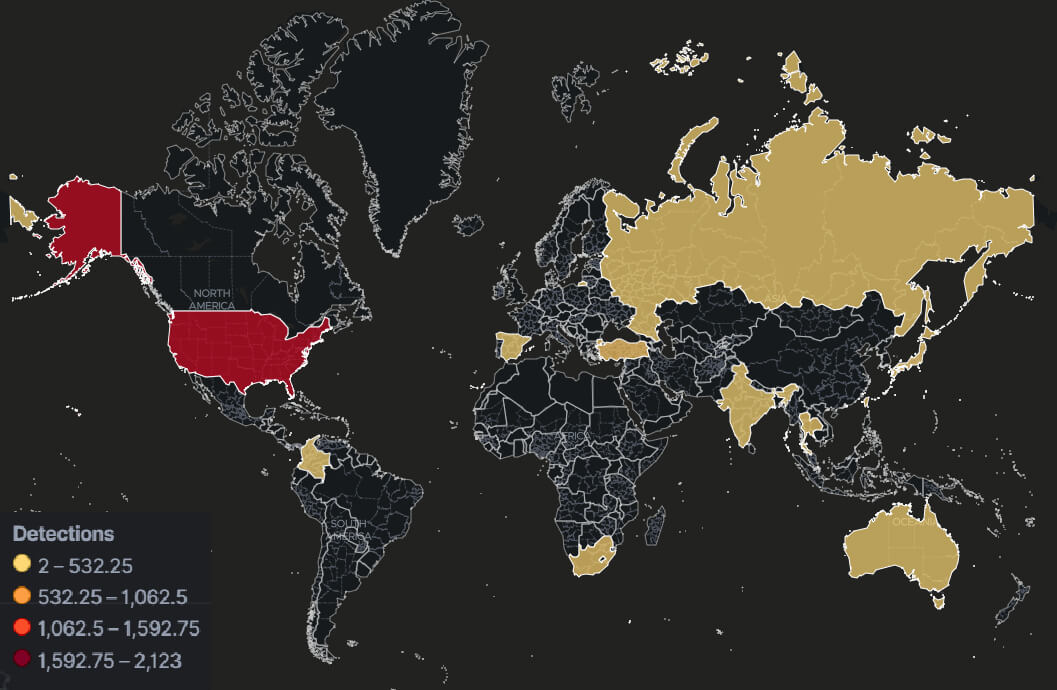

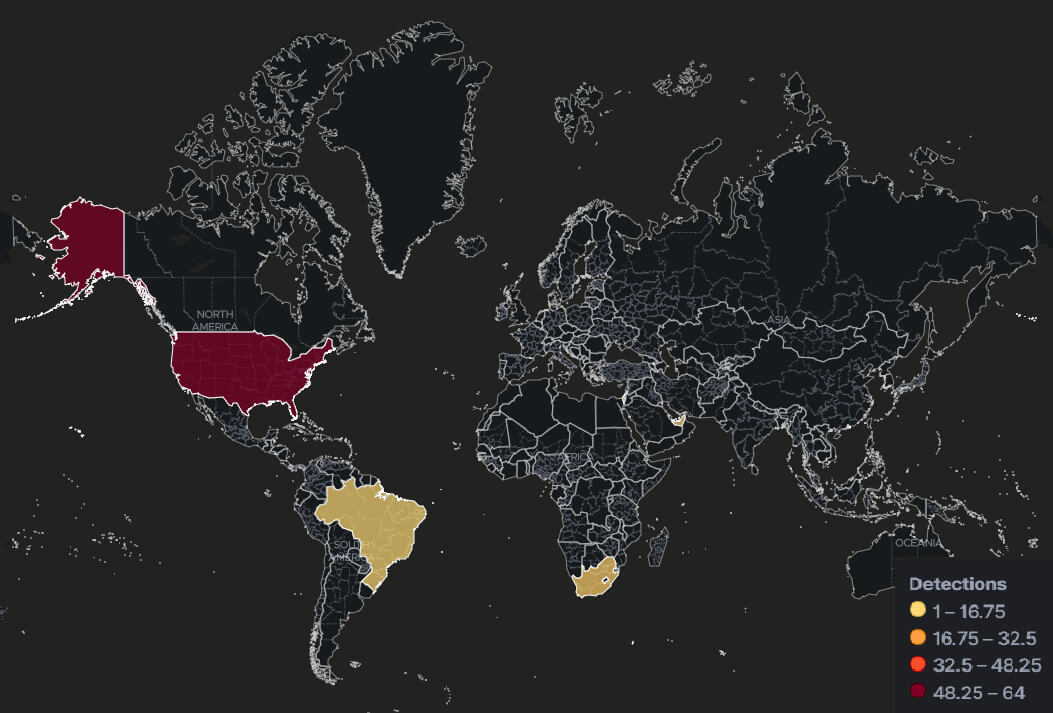

今週初め(2月6日週)*、VMwareは、”EOGS(End of General Support)や著しく古いESXi製品 “を標的とした大規模なグローバルランサムウェアキャンペーンに関する情報を発表しました。サイバー攻撃者が標的とする脆弱性はCVE-2021-21974で、影響を受けるサーバーがインターネットに公開されている場合、攻撃者は OpenSLPプロトコルを悪用することが可能です。VMwareはこの脆弱性を修正し、2021年2月23日時点で一般展開が可能なパッチをリリースしましたが、予防措置として今後の製品インストール時にOpenSLPプロトコルをデフォルトで無効化することも行っています。

OpenSLPプロトコルとは

OpenSLP、Open Service Location Protocolは、ローカル エリア ネットワーク内のマシンがローカル環境内のサービスを検出できるように設計されています。そのことを念頭に置いて、攻撃者はインターネットリソースを積極的にスキャンして公開されているデバイスを探し、悪用可能でインターネットに公開されている可能性のあるサーバーサービスやプロトコルを特定しています。

どのように悪用されるのか

VMware によると、利用可能な概念実証コードと観察された活動によると、このリモートコード実行脆弱性の影響を受けやすいESXiサーバーをインターネット上で積極的にスキャンしていることがわかりました。悪用可能なマシンが特定されると、攻撃者はヒープ バッファ オーバーフローを作成し、リモートでコードを実行してサーバーを侵害しようとします。

多くの場合、脆弱なサービスまたはプロトコルには利用可能なパッチがありますが展開されておらず、攻撃者は公に知られている、または攻撃者が知っているコードを使用して、最初のアクセスのために脆弱性を悪用します。ESXArgs攻撃をめぐる動きと同様、パッチは2021年初頭に提供されており、更新またはアップグレードされていないサーバーは、侵害の対象になります。

当社の見解

ESXArgsランサムウェアの活動は、2022年に Trellix Advanced Research Centerが報告したVMware の脆弱性 ( ContiESXi、NewGold ) を踏襲しています。脆弱性が悪用されると、脅威者はESXArgsと呼ばれるランサムウェアの亜種を展開します。これは、分析したサンプルで確認されたアーティファクトと、標的となるファイルに「.args」拡張子が付加されていることに起因しており、この拡張子には、特定と復号化のプロセスを支援すると疑われるメタデータが含まれています。脅威者が標的とするファイルには、以下の拡張子を持つものが含まれます。「.vmxf」、「.vmx」、「.vmdk」、「.vmsd」、「.nvram」拡張子です。標的のデータが暗号化されると、マルウェアはログファイルの削除、Pythonベースのバックドアの削除、複数のファイルから様々な行を削除するクリーンアップタスクを実行し、復元と分析を妨げます。

修復と緩和

VMwareは脆弱性の存在を認め、2021年2月に脆弱性を修正するパッチを公開しました。また、2023年1月6日(月)の公開時点で、現在対象となっている脆弱性のあるバージョンに関するドキュメントを提供しています。アップグレードおよび/またはパッチ適用が推奨されており、OpenSLPプロトコルの無効化とともに、可能な限り早急に対応することが求められています。

また、米サイバーセキュリティ・インフラセキュリティ庁(CISA)では、ESXiArgsの被害を受けた仮想マシンを復旧するためのスクリプトを公開しています。

結論

マルウェアがデータの抽出に成功したかどうかについては相反する情報が存在し、ランサムウェアの亜種は、現在は消滅したBabuk ランサムウェアファミリーのソースコードを再開発したものであると推測されています。憶測や事実にかかわらず、サーバー管理者は、VMwareが推奨する対処法に従い、脆弱なサーバーにパッチを適用し、可能な限りOpenSLPサービスを無効にすることが重要です。

Trellix Advanced Research Centerでは、ESXiARGsの活動を引き続き監視し、我々の研究チームによって精査した遠隔測定、検出、指標に関する最新情報を提供する予定です。

侵害の兆候:

|

948e6d82d625ec2ebec2b2e5ee21ada8 |

encrypt.sh |

|

c358fe0e8837cc577315fc38892b937d |

python.py |

|

d0d36f169f1458806053aae482af5010 |

encrypt.sh |

|

df1921871117dc84e9d1faf361656a83 |

encrypt.sh |

|

87b010bc90cd7dd776fb42ea5b3f85d3 |

暗号化する |

|

561f5507e28a8822e463b0bd274b71d2 |

CVE-2021-21974.py |

|

03b318795ef7926d25f9ec3cb6b00cd5 |

hostd-probe.sh |

|

566bc3ae2de680a524e2ec3fc2247826 |

local.sh |

MITRE ID:

|

T1059 – コマンドとスクリプト |

|

T1064 – スクリプティング |

|

T1543.002 – Systemd サービス |

|

T1522 – ファイルとディレクトリのアクセス許可の変更 |

|

T1027 – 難読化されたファイルまたは情報 |

|

T1082 – システム情報の検出 |

|

T1083 – ファイルとディレクトリの検出 |

|

T1518.001 – セキュリティ ソフトウェアの検出 |

|

T1071 – アプリケーション層プロトコル |

|

T1573 – 暗号化されたチャネル |

|

T1070 – インジケータの削除 |

|

T1070.004 – ファイルの削除 |

|

T1574.002 – DLL サイドローディング |

|

T1497 – 仮想化/サンドボックスの回避 |

|

T1070.006 – タイムスタンプ |

|

T1057 – プロセス検出 |

|

T1095 – 非アプリケーション層プロトコル |

|

T1059.004 – Unix シェル |

|

T1190 エクスプロイト公開アプリケーション |

|

T1522 – クラウド インスタンス メタデータ API |

|

T1489 – サービス停止 |

|

T1486 – 影響のために暗号化 |

※本ページの内容は2023年2月9日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Global ESXiArgs ransomware attack on the back of a two-year-old vulnerability

著者:John Fokker, Alfred Alvarado, Tim Hux, Jeffrey Sman, Joao Marques