Image courtesy of https://toggl.com/

Image courtesy of https://toggl.com/私たちの活動をご存じない方のために、説明しましょう。私たちは毎月 毎月、その月の目立った脆弱性の短いリストを作成し、皆さんに楽しんでいただけるよう努めています。では、今月のバグレポートをお楽しみください!

脆脆弱性の状況の衰退と流れを追う私たちの多くにとってこの数か月の興奮の後、2月はある種の休息となりました。しかし、私たちが一息ついている間にも、誰かがどこかで個人情報の漏洩やランサムウェアによる知的財産の侵害、ゼロデイによるプライバシーの侵害に遭っており、あなたはおそらくその悲惨な詳細を知るためにここにいるのでしょう。そこで、Trellixで、2月中にリリースされた影響力の大きい4つの脆弱性をご紹介します。

目次

CVE-2022-22620: Apple WebKit

Appleがついに無料で配布したものとは?

WebKitはAppleのブラウザエンジンです。もしあなたがApple製品を使ってインターネットを見ているなら、その裏側でWebKitが動いていることは間違いありません。来月の家賃を賭けてもいいくらいです。iOS 15.3.1より前のバージョンのWebKitには、use-after-free脆弱性(メモリ管理の不備により発生)があり、被害者のデバイス上で完全なリモートコード実行が可能です。攻撃者が使用する可能性が高い攻撃手段は、悪意のあるURL(コンプライアンス研修で習ったフィッシングを覚えていますか?)または脆弱なウェブページへのクロスサイトスクリプティング攻撃でペイロードを埋め込む方法です。Appleはこの脆弱性とエクスプロイトに関して詳細を差し控えました。

対象:

私は対象ですので気にしています。私はiPhoneを持っています。Twitterのユーザー6 00万人が、仕事または個人的なタスクのためにApple製品に依存しているようです。この脅威は、CVE-2022-22620が特権昇格と関連して悪用され、ユーザのカメラやマイクにアクセスしたという報告があるようです。

対処法:

アップデートすることです。常にアップデートしてください。iPhoneのiOSのパッチバージョンを設定 > 一般 > ソフトウェアのバージョンで確認し、15.3.1より古いものを示している場合はそのデバイスは脆弱です。すぐに更新するのが最善策です。

模範的な対応:

現時点では、ソフトウェア・アップデートによるパッチ適用が最良の選択肢です。セキュリティアップデートやその他のアップデートをAppleが公開してすぐ夜のうちに自動的にインストールするようにしたい場合は、関連するすべてのデバイスにこの設定を行うことで、漏洩を防ぐことができます。

CVE-2022-0609: Google Chrome

Firefoxに乗り換えるべき?

ゴキブリのように出現して集団で移動する、ブラウザの使用済みバグのことです。このバグは、Googleの脅威分析グループによって、Chromeのアニメーション・コンポーネント内部で発見されました。この脆弱性を利用すると、ローカルネットワーク経由で被害者のマシンにコマンドを送信して実行することが可能です。

対象:

何億ものChromeユーザー(現在のブラウザの中でChromeが3分の2近くのシェアを占めているという事実で裏付けられています)は、この問題を気にかけるべきでしょう。特に、学生や旅行者など、公共のネットワークから閲覧することが多いユーザーにとっては、悪意のある行為者のターゲットとなりやすいため、注意が必要です。実際に、この脆弱性は何度も悪用されていることがGoogleにより報告されています。しかし、私たちは皆が自宅で仕事をしているのだから、それほど大事にはならない?(このコメントが古くならないことを祈ります)。

対処法:

Chromeをアップデートしていない場合は、バージョン 98.0.4758.102以降にアップデートしてください。検索バーに「chrome://version」を貼り付けるだけでChromeのバージョンが確認できます。

模範的な対応:

iOSなどと同様です。Chromeの自動アップデートをオンにしておくとよいでしょう。設定しておけば、もうあとは忘れてしまって大丈夫です。

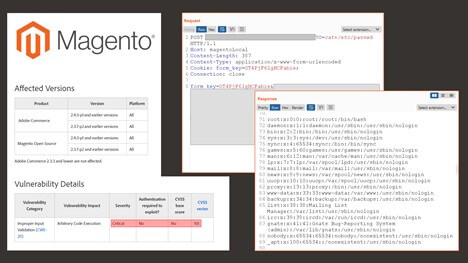

CVE-2022-24086: Magento/ Adobe Commerce

あなたの電子商取引はすべて……のもの?

Magentoのことを知らなくても、PHPバックエンドを避けることは適切な方法であるように思えます。Magentoは2018年にAdobeに買収されたオープンソースのEコマースプラットフォームで、現在はAdobe Commerceのバックボーンを形成しています。トランザクションのチェックアウト段階での適切な入力検証(CWE-20)の欠如により、攻撃者はAdobe Commerce(またはそれに対応するMagentoのオープンソースリリース)を使って、対応するサーバープロセスと同じ権限で認証なしのRCEを実現できます。つまり、Magentoがroot権限で動作している場合、これは非常に危険な状態と言えます。

対象:

もしあなたのプラットフォームがAdobe CommerceやオープンソースのMagentoに依存しているなら、脆弱性を考慮する必要があります。言うまでもなく、実際にCVE-2022-24086は頻繁に悪用されています。

しかし、この記事の執筆時点では、完全に公開されているPOCはありませんがPositive Technologies Offensive Teamの研究者が作成した脆弱なホスト上の”/etc/passwd “をリークするPOCの再編集版(図を参照)がTwitterで公開され、広く配布されています。

対処法:パッチを当てること、とにかく素早くパッチを当てることです。時間が勝負です! Adobeの指示どおり、 2つのパッチを順に適用する必要があることに気を付けてください。まず1つ目はCVE-2022-24086に対応するパッチ、そしてもう1つはCVE-2022-24087です。脆弱性を悪用されないようにするため、両方のパッチを適用する必要があります。

模範的な対応:

業界全体に影響を及ぼす最新の脆弱性を常に把握して、遅れをとらないよう、最新のCVEで自社のインフラを確認しましょう。私たちのセキュリティbulletinsは、その第一歩として最適です。

CVE-2022-22536: SAP Internet Communications Manager

パーフェクト10!

SAPが何の略かご存知ですか?私はいつも不思議に思っているのですが、この潜在的な頭字語の謎を解くことはできませんでした。今月は、CVE-2022-22536のおかげで、Strikingly Attackable Platformと混同される可能性があります。このバグは、SAP ICM (Internet Communication Manager)に存在し、ICMをホストするウェブサーバーがプロキシの後ろに控えている場合に発生します。攻撃者は、HTTP Response Smugglingと呼ばれる技術を使って、 プロキシのウェブキャッシュと ICM レスポンスキューを汚染します。予期しないユーザーがウェブサイトを訪問し、ページに対するGETリクエストを行うと、意図したウェブページではなく、攻撃者の悪意のあるJavaScriptをダウンロードすることになります。この攻撃の仕組みについてのより詳細で興味深い説明は、Onapsisのwebサイトに掲載されています。

対象:

SAPは2022年1月、世界の大企業100社のうち99社がSAPの顧客で2億3000万人以上のクラウドユーザーがいると誇らしげに報告しています。この統計と、標準的な構成のプロキシの背後にあるすべてのSAPアプリケーションがこのバグに対して脆弱であるという事実を組み合わせると、週末の計画をキャンセルすしないといけないかもしれません。我々は、この CVSSスコアをあまり重要視していません。しかし、このバグが10点満点のユニコーン評価を獲得し、CISAから特別に注目されたのは重要視するに値します。

対処法:

お使いのSAPサーバーが脆弱かどうか疑わしいですか?この脆弱性を発見したOnapsisの優秀な人々が、完全なCLIを備えたPythonベースのスキャンツールをリリースしています。あるいは、NetWeaverやWeb Dispatcherなどのバージョン番号を知っていれば、SAPの公式な脆弱性リストと照らし合わせることができます。深夜2時に侵入があったという電話を受けたくないですよね?今すぐSAP製品のパッチをダウンロードし、インストールしてください!

模範的な対応:

残念ながら、すべての脆弱性がネットワークセキュリティ製品で適切に対処できるわけではなく今回の脆弱性もその一つです。最善策は上記の緩和策を実行し、サーバーを最新の状態に保つことです。

※本ページの内容は2022年3月2日(US時間)更新の以下のTrellix Storiesの内容です。

原文: The Bug Report – February 2022

著者: Jesse Chick