2016年頃から増加を続けるファイルレス・マルウェア。実行ファイルがなくステルス性が高く、検知が困難といわれています。このファイルレス・マルウェアは何故検知が難しいのか、その仕組みと対策について解説していきます。

目次

1.ファイルレス・マルウェア

1-1 ファイルレス・マルウェアとは

ファイルレス・マルウェアは、実行ファイルがディスク上に保存されず、メモリ上で実行されるマルウェアです。

従来のマルウェアは、メールの添付ファイルを開いたり、悪意のあるWebサイトにアクセスすることで感染します。マルウェアのほとんどが実行(exe)ファイルと呼ばれるもので、プログラムそのものとなっており、ディスクに保存され、それが実行されることによって不正行為を働きます。セキュリティ対策ソフトは、メールに添付されるファイルやWebサイトからダウンロードされるファイルをチェックし、実行ファイルは特に疑わしいものとして検査します。

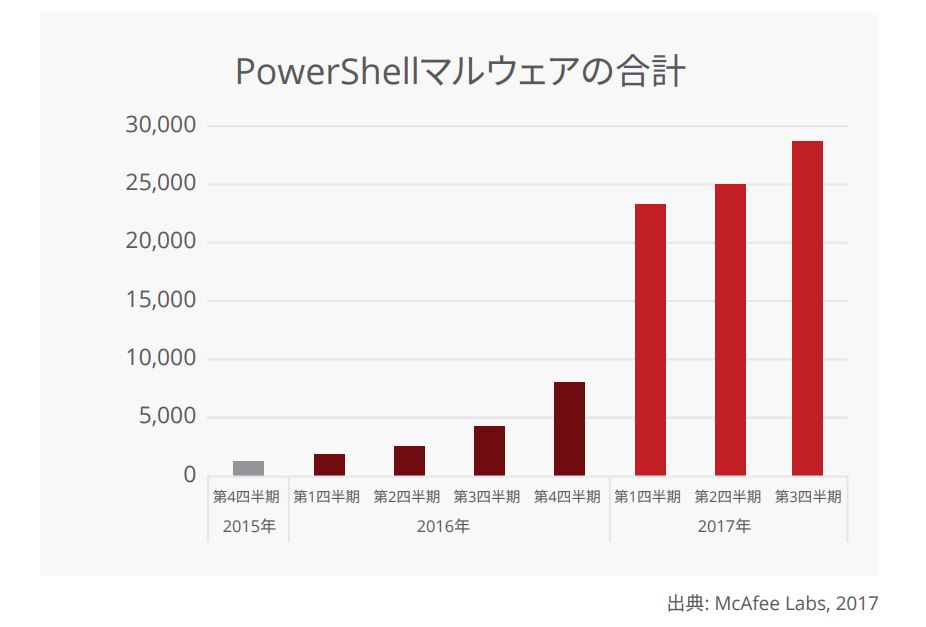

しかし、2016年から、実行ファイルを使用しない(ファイルレス)タイプのマルウェアが増えてきました。最終的な実行ファイルはディスク上ではなくメモリ上に作成され、ディスク上にファイルを作らないことから「ファイルレス・マルウェア」と呼ばれています。実行ファイルではないためシグネチャがなく、従来型のセキュリティ対策ソフトでは検知しません。

1-2 ファイルレス・マルウェアの攻撃方法

ファイルレス・マルウェアの攻撃手法としては、PowerShell(「Windows PowerShell」マイクロソフト社がウィンドウズOSなどのシステム管理を効率化・自動化するために開発した機能でパソコンの操作などができます)やWindows Management Instrumentation(WMI、WindowsOSのプロセスやサプリケーションなど様々な機能を管理する機能)の悪用が挙げられます。

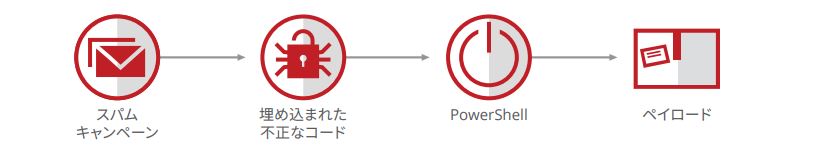

例えば、PowerShellを悪用するマルウェアは多くの場合、スパムメールに埋め込まれたコードにPowerShellのコードが含まれて不正な指示を出したりします。

2.検知が難しいファイルレス・マルウェアの特徴

2-1 実行ファイルがない

ファイルレス・マルウェアは実行ファイルがないため、シグネチャベースでのウイルス対策ソフトでは検知ができません。

ファイルレス・マルウェアは、現在数多く確認されている攻撃手法です。「.lnk」などのWindows ショートカットファイルの拡張子を持つファイルを起点として、内部に仕込ませたスクリプトを実行させてプロセスを呼び出し、そこにマルウェアを生成します。こうしたファイルやプロセスは、シグネチャベースのセキュリティ対策ソフトでは検査対象としていませんでした。そのため感染するケースがあったのですが、セキュリティベンダーの対応も進んでいます。

2-2 正規のプロセスとの区別が難しい

PowerShellもWMIもウィンドウズの正規のプログラムであるため、これらが悪用されたとしても、実行されるコマンドは正当なものとみなされてしまうため、区別することが困難です。仮に大量にコマンドが実行されていたとしても、そもそもPoweshellの使用頻度が高いこともあり、実行の量だけを見て疑わしいかどうか判断することが難しいといえます。

2-3 難読化されている

セキュリティ対策ソフトによる検出を回避するため攻撃者は難読化を行います。PowerShellでもいくつかの難読化が行われています。McAfee Labs脅威レポート(PDF)でもPowerShellを悪用した不正行為のプロセスを解説(P53以降参照)しています。

3.感染経路

ファイルレスといっても、感染自体はファイルを通して行われます。PowerShellなどを悪用するマルウェアはスパムメールなどで撒かれます。

出典:McAfeeLbs 脅威レポート

PowerShellを悪用する感染例としては、メールに添付されたlnkの拡張子を持つファイルをクリックするとPowerShellコードが実行され、このコマンドが外部サーバから不正なプログラムをダウンロードし実行します。この不正コードはディスク内にファイルを残さずPC内のメモリに書き込みをし、lnkファイルは削除されます。こうして攻撃者の手に落ちたPowerShellは外部のC&Cサーバーから不正に操作されPCをコントロールされて、情報搾取や不正操作をされてしまいます。

4.ファイルレス・マルウェアへの対策

4-1 防止から検知・対応へ

エンドポイントの対策上注意したいのは、従来のシグネチャベースのウイルス対策ソフトではなくEDR(Endpoint Detection and Response)製品など「総合セキュリティ対策ソフト」を使うことです。従来型のウイルス対策ソフトは基本的なシグネチャによるマルウェア検知しかしないものが多く、ファイルレス・マルウェアを検知できない可能性があるためです。

一方、EDR製品はエンドポイントで脅威の「検知」を行い「対応」をサポートする製品で、監視・情報収集、機械学習・動作分析により、エンドポイントに侵入してきた未知のマルウェアの検知・対応策として有効です。

例えば、PowerShellの接続と同時にWordが起動したとしたら疑わしいため、そのプロセスを隔離・停止するなど怪しい行動を阻止するような措置をとるなど対策が進んでいます。

4-2 添付ファイルには注意する

感染経路でも記載した通り、ファイルレス・マルウェアといってもファイルを媒体として感染します。マルウェア入りのファイルがスパムメールやフィッシングメールの形で届く場合もありますので、添付ファイルを開くときには注意が必要です。また、マイクロソフトOfiiceのマクロを使った攻撃はマクロをオフ(無効)にしておくことで防ぐことができます。

そして、基本的な対策としてアプリケーションやOSの脆弱性をなくすため、アップデートを実施する、不正操作されてしまった場合に情報を持ち出されないように外部との通信を制限しておくなどの出口対策をしておくといったことも必要です。

なお、PowerShellの場合、無効化するという手段もありますが、正規のプロセスで必要とする部署もあるでしょうから関係部署と連携しながら決めておいた方が良いでしょう。

5.まとめ

サイバー空間での攻防は、新しい攻撃とその対策の繰り返しで、サイバー攻撃には終わりがないといわれます。今日は安全でも、明日が安全とは限りません。常に新たな攻撃にさらされているという前提のもと、予防だけではなく、検知・対応を含めた多層的なセキュリティ体制を構築していくことが大切です。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)