様々なサイバー犯罪捜査に共通する課題は、関与したPCの電源を切られたり、再起動されたりする前に分析を行わなければならないことです。動いているシステムプロセスの情報や、ネットワークに関わるデータは失われやすく、PCの電源が切れると消えてしいます。そこで、捜査官たちは極めて短い時間内でのデータ収集に使える犯罪捜査用ツールを探し求めていました。このような背景から、全米ホワイトカラー犯罪センター(NW3C)は「Computer Online Forensic Evidence Extractor(COFEE)」の配布を開始しました。

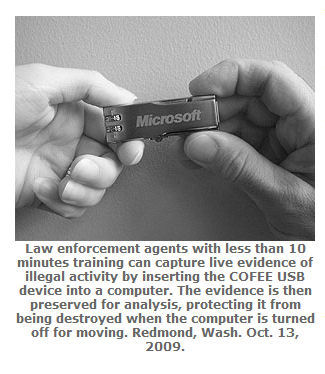

COFEEは、マイクロソフトが開発し、世界各地の犯罪捜査機関に配布しているUSBメモリーに入ったソフトウェアツールです。捜査対象のパソコンに挿すことで、さまざまなデータを取得することができます。 そのCOFEEの関連文書と実際に動くソフトウェア(Version 1.1.2)が、「DrWeird of Eti.in」という偽名を使う人物により、オンライン公開されました。

この公開されたマニュアルを参考にして、COFEEについて詳しく説明します。

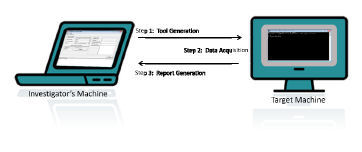

COFEEは「Windows XP」に対応しており、大きく分けて(1)捜査官が使うGUI、(2)捜査対象PCで実行するコマンドラインアプリケーション、(3)COFEE自体とコマンドラインアプリケーションの管理下にある各種ツールという三つの要素で構成されています。マニュアルの解説によると、実行手順は(1)ツール生成、(2)データ取得、(3)報告書作成の3フェーズに分かれています。

ツール生成フェーズでは、IT犯罪分析の専門家が各犯罪の要件を勘案して捜査対象PCで動かすツールを選びます。実行するツール(スイッチを含む)の選択は、設定済みプロファイルの選択や、自分でプロファイルを作成することで実行します。

ツール生成作業の負担を軽減するため、設定済みプロファイルが2種類用意されていました。一つ目は「Volatile Data Profile」で、情報収集を実行することができます。関連するプログラムは、どれも捜査対象ファイルシステムに直接データを書き込むことはありません。二つ目の「Incident Response Profile」は、捜査対象PCで分析ツールを実行することができない場合に使うツールです。このツールは、捜査するファイルシステムに与える影響をできるだけ抑えるように作成されています。

ツール実行の準備が完了したら、捜査官がPCのUSBポートにCOFEEを挿します。するとデータ取得フェーズが始まり、集めたデータをすべてUSBメモリーに保存します。

データ収集を終えた捜査官は、自分のPCのGUIコンソールに情報を読み込ませることで報告書作成フェーズを開始し、報告書を書くことができます。

犯罪捜査機関が捜査用ツールを作成すると、間違いなく犯罪者の手に渡ってしまうでしょう。犯罪者たちは喜んでツールを解析し、自分たちの目的に再利用します。COFEE本来の検出ポリシーや現在持っている機能、今後リリースされる可能性のある改良版については、現在も議論が続いています。今回公開されたソフトウェアはそれ程重大なものではなく、以前から広く使用されている既知のツールをまとめただけのものでした。ただ、一つの同じツールが全く違う動機や目的に使用される可能があるため、注意は必要です。

※本ページの内容はMcAfee Blogの抄訳です。

原文:COFEE Break Turns Messy

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)