コンピュータウイルスはその挙動や感染経路などによってさまざまな種類に分類されます。近年は、亜種と呼ばれる従来のウイルスの一部を改変したものやこれまではなかった新しいタイプのウイルスもあり複雑化してきています。ここでは、コンピュータウイルスとはどのように定義されているのか、どのような種類があるのかを見ていきます。

目次

1. ウイルスの定義

他のプログラムファイル(宿主)に寄生して、そのプログラムの動作を妨げたり、自分のコピーを追加(感染・増殖)したり、ユーザーが意図しない挙動を行うプログラムです。独自で活動できず宿主のアプリケーションが実行された際に、感染・増殖を引き起こします。

経済産業省のコンピュータウイルス対策基準では以下のように定義しています。

コンピュータウイルス(以下「ウイルス」とする。)

第三者のプログラムやデータベースに対して意図的に何らかの被害を及ぼすように作られたプログラムであり、 次の機能を一つ以上有するもの。

(1)自己伝染機能

自らの機能によって他のプログラムに自らをコピーし又はシステム機能を利用して自らを他のシステムにコピーすることにより、 他のシステムに伝染する機能

(2)潜伏機能

発病するための特定時刻、一定時間、処理回数等の条件を記憶させて、発病するまで症状を出さない機能

(3)発病機能

プログラム、データ等のファイルの破壊を行ったり、設計者の意図しない動作をする等の機能

出典:コンピュータウイルス対策基準

2. ウイルスとマルウェアの違い

ウイルスと一緒によく聞く言葉にマルウェアがあります。ウイルスとマルウェアは広い意味では同義で使われることが多いですが、狭い意味においては使い分けられることもあります。

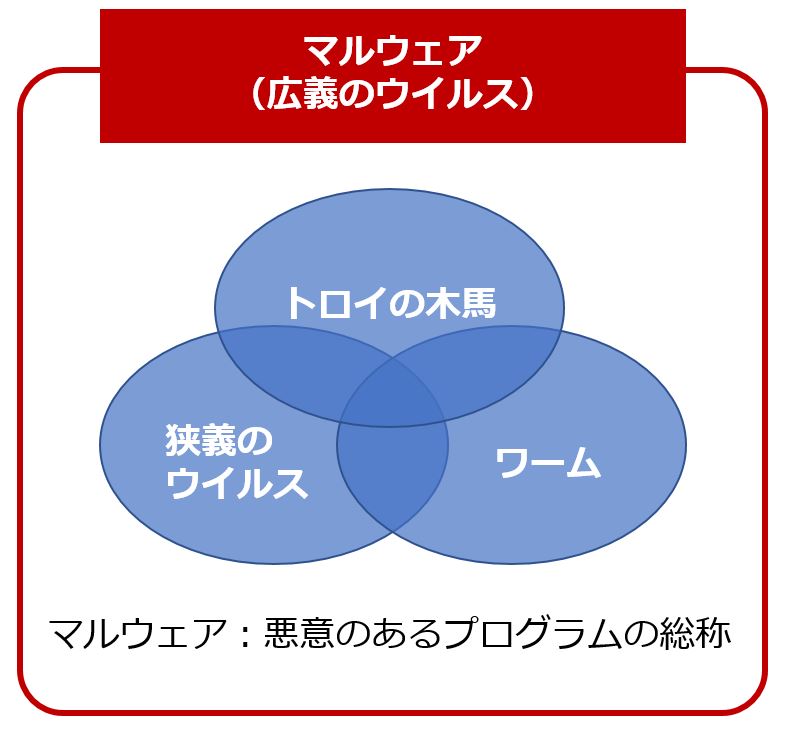

PCに入り込んで不正な行為を行う不正プログラム全般を「マルウェア」、あるいは「広義のウイルス」と呼び、マルウェアは、「トロイの木馬」「狭義のウイルス」「ワーム」に大別できます。

広い意味でいうとトロイの木馬もワームもウイルスの一種として表現されることがあります。

3. ウイルスの種類

3-1 ファイル感染型

ウイルス単体で活動するのではなく、ファイルに付着してプログラムを勝手に改ざんし感染・増殖する種類のウイルスで、上書き型・追記型といった複数のパターンがあります。上書き型は感染したファイルを完全に書き換えて上書きするタイプで、追記型は元ファイルに書き加えるタイプです。

上書き型は元ファイルの一部を書き換えるだけなので発見しにくいと言われています。一方、追記型はデータが追加された分ファイルサイズが大きくなることから上書き型よりは発見しやすいと言われています。また、上書き型はコードが書き換えられているため復元が難しいですが、追記型は不正コードを取り除くことで復元できることもあります。

3-2 マクロ感染型

表計算ソフトなどに搭載されているマクロ機能を悪用したウイルスです。マクロ機能とは、Officeなどのアプリケーションソフトで頻繁に用いる定型化された処理手順をセットしておき、必要な時に呼び出してセットした処理を自動実行させることができる機能です。この処理がマクロ言語というプログラミング言語を使っていて、マクロウイルスが含まれたファイルを開くと感染活動を行うプログラムが自動実行される仕組みになっています。

代表的な手口としてはOfficeソフトのファイルにマクロウイルスを組み込み、Eメールにファイルを添付してスパムメールで不特定多数に送り付ける方法があります。受信者側はExcelやWordといった普段使い慣れたファイルに仕込まれているため警戒しにくいといえます。開いた瞬間マクロのコマンドが実行され感染してしまいます。

3-3 ワーム型

ワームはウイルス同様、自身を複製して伝染しますが、ウイルスと違って独自に活動できるため宿主を必要とせず、厳密にはウイルスと異なります。感染すると、システムやネットワークの性能を劣化させたり、コンピューター内のファイルを削除するなどの破壊活動を行ったり、別のコンピューターへ侵入するといった活動を実施します。

3-4 トロイの木馬型

トロイの木馬の言葉の起源は、ギリシャ神話に登場する装置です。トロイア戦争において、戦闘が膠着状態になったとき、ギリシャが、巨大な木馬を作り内部に人を潜ませ、トロイア市内に運び込ませ、陥落させる決め手としました。このことから転じて「正体を偽って潜入し、相手を陥れる罠」を指すようになりました。

同様に、セキュリティ用語におけるトロイの木馬も、正体を偽ってコンピューターに侵入し、データを盗み出したり、データを消去したりといったような相手を陥れる動作をするプログラムのことを意味するようになりました。

トロイの木馬は、基本的には正規のソフトウェアのふりをしたマルウェアで、それと知らずにユーザーがインストールしてしまうことで感染します。感染すると、ユーザーに気づかれないように様々な動作を行います。最近では、マルウェアに感染させる際に、最初にトロイの木馬を送り込むケースが増えています。

3-5 コンセプトウイルス

新しい技術が生まれた時や新しい脆弱性が発見されたときなどに、ウイルスが侵入できるかなど技術的な検証を目的として試験的に作成されるものです。本来悪意のあるものではありませんが、世間に出回ってしまい、悪用されたり、危険性のあるウイルスに作り替えられる可能性もあります。

4. 進化し、増加するウイルス

近年は実行ファイルを持たないファイルレスマルウェアやBlueToothの脆弱性を悪用したマルウェア(Blueborne)など新しい攻撃が増えています。一方で、過去のウイルスもなくなることはなく、世間が忘れたころに昔のウイルスを改変して悪用することもあり、基本的に攻撃手段は増加しますが減ることはありません。海外で流行したものが国内で流行することもあり、ウイルスを捉えるときは過去に流行した種類や海外で発生しているものも含めて広い視野を持っておく必要があります。

5. まとめ

代表的なウイルスの種類を概観しましたが、一言でウイルスといっても様々な行動をとり、それぞれ異なる被害を招きます。どんな種類のウイルスがどんな行動をとるのか知ることはセキュリティ対策でも重要なことです。亜種や新種は今後も増え続けますので、新しい情報をキャッチしながら対策も進化させていきましょう。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)