W32/Xirtem@@MMは、2008年の終わり頃に発見されたワームです。自身のSMTPクライアントを使用し、自分自身のコピーをメールで送信することで、感染を広げる特徴を持っています。今回は、CAB/SFXファイルを使用して感染を広げるXirtemの特徴と、実際にネットワーク共有のファイルが感染した場合の、ファイル復元方法を解説します。

Xirtemが使う最も有名な方法のひとつに、autorun.infファイルを作成してUSBドライブに感染する方法があります。自動実行(AutoRun)機能が有効に設定されているWindows PCに感染したUSBドライブを差し込むとXirtemが実行されるため、この方法は非常に有効です。ワームが拡散するもう一つの方法は、P2Pファイル共有アプリケーション(Grokster、LimeWire、Morpheusなど)が一般的に使用する共有フォルダに自身をコピーし、P2Pネットワークを介して拡散する方法です。メールやUSBデバイスによるワームの拡散自体は、目新しいことではありません。Xirtemの目新しい点は、ネットワーク共有で既存の実行ファイルを検索し、ウイルスに感染していないファイルやXirtemのコピーと一緒に、自己解凍型のCABインストーラーに格納できることです。

キャビネットファイル(.cab)は、.zipや.rarのような圧縮ファイルです。キャビネットファイルは、インストールに必要な他の.cabファイルの情報を格納できるため、インストールファイルを整理するためによく使用されます。しかし、.cabファイルには、ファイルをシステムにインストールする仕組みは組み込まれておらず、単なる圧縮ファイルに過ぎません。このため、マイクロソフトは、ユーザーがデータを抽出できる方法を別に提供しています。それが、キャビネットファイルの自己解凍です。自己解凍型のキャビネットファイル(SFX)には、通常の.cabファイルに、マイクロソフトが提供する実行ファイル(extract.exe)が追加されています。Xirtemは、アプリケーションを解凍するための一般的なCAB/SFXファイルのように見かけ、ユーザーをだましてアイコンをクリックさせます。

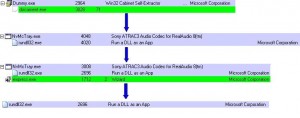

感染したCAB/SFXファイルが実行されたときの主な仕事は、自身をdocument.exeという名前で%tmp%/IXP000.tmpフォルダに、Hilotiという別の実行ファイルを%system%フォルダに、さらにHilotiのコンポーネントであるDLLをランダムな名前で%windows%フォルダにド作成することです。Xirtemの実行順序は以下の通りです。

実行中に見ることが可能なものは、Hilotiだけです。では、誰が悪質なメールを送信し、USBメモリーに感染させているのでしょうか。答えは、Xirtemです。しかし、プロセスがタスクマネージャーに表示されないため、Xirtemを見ることはできません。つまり、Xirtemにはルートキット機能が組み込まれているということです。さらに、Xirtemの最新の能力は、コマンドラインツールであるiexpressを使用して、ウイルスに感染していないファイルと悪質なファイルを一緒に圧縮してCAB/SFXファイルを作成し、ネットワーク共有の実行ファイルに感染することです。実行順序を見てみると、このタスクを実行するプロセスは、Hilotiではなく、Xirtemです。Xirtemは、%tmp%フォルダにある隠しプロセスを使って、タスクを実行します。以下の短いコマンドラインから、Xirtemが感染したCAB/SFXを実行していることがわかります。

このプロセスが実行されるのは、ネットワーク共有がWindowsの「ネットワークドライブの割り当て」機能を使用し、ネットワークドライブとしてマウントされ、共有に実行ファイルが格納されている場合のみです。ウイルスに感染していない実行ファイルを復元し、悪質な実行ファイルを削除する方法は2つあります。

- コマンドラインからfilename.exe /T:<テンポラリフォルダ> /C /Q(例:X:\>notepad.exe /T:X:\temp /C /Q)を実行します。このコマンドにより、2つのファイルが上記の<テンポラリフォルダ>に解凍されます。その後、オンデマンドスキャンを実行して悪質なファイルを検出し、削除します。

- 7-Zipなどのファイル圧縮ソフトをインストールして、CAB/SFXファイルを開き、ウイルスに感染していないファイルを解凍します。その後、感染した元の実行ファイルを削除します。

W32/Xirtem@MMは、様々な方法を使用して自身を拡散しようとする、非常に活発なワームです。また、Hilotiなど他のマルウェアをドロップし、ルートキット機能を使って自身を隠すなど、好ましくない特徴があります。Xirtemの感染方法にはCAB/SFXを使う方法があり、テクノロジーに詳しくないユーザーには非常に対処が難しいといえるでしょう。ネットワーク共有のファイルがW32/Xirtem@MMに感染した場合は、上記の2つの方法を使用して、ファイルの復元を試みて下さい。なお、ここに書かれている脅威はすべて、現行のウイルス定義ファイルでW32/Xirtem@MM、W32/Hiloti.gen.[亜種]という名前で検出されます。

※本ページの内容はMcAfee Blogの抄訳です。

原文:Xirtem Worm Hides in CAB/SFX Files

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)