「Facebook」や「MySpace」「Twitter」といったソーシャルネットワークサービス(SNS)を悪用するマルウェアの代表格は、何といってもKoobfaceでしょう。このKoobfaceの亜種の中には、様々な種類があります。中には、Google リーダーをスパムの標的にするものもあります。この亜種は、Google リーダーのページを使用して、マルウェアをホストします。今回はこの事例を取り上げます。

ユーザーがGoogle リーダーからリンクを選択すると、下に示すような偽のYouTubeウィンドウが表示されます。

ユーザーがYouTube動画を再生しようとすると、このWebページは別のサイトにリダイレクトされます。このサイトは、Facebookヘルプセンターのページを偽装していますが、皮肉なことに、表示されるのはKoobfaceワームからの身の守り方に関する情報です。

次に、ユーザーは無料ウイルス対策スキャナーと称する設定ファイルをダウンロードするよう求められます。ファイルサイズは32.39MBといいながら、実際にダウンロードされるファイルはたったの40.5KBです。ダウンロードはここで止まりません。マルウェアは、自身をサポートするコンポーネントをダウンロードし続けます。更にマルウェア自身の最新コピーもチェックして、必要であればダウンロードします。

このKoobfaceの亜種も、ユーザーのマシンでクッキーを追跡し、リモートサーバーに送信しようとします。

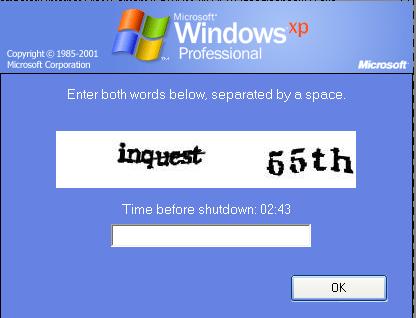

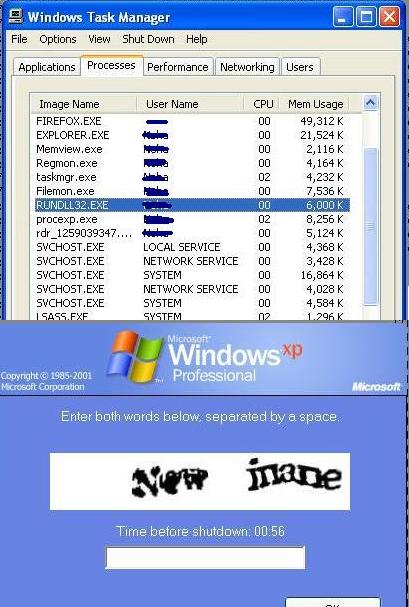

マルウェアが使うもう1つのトリックは、CAPTCHAを遮断して別のFacebookアカウントの登録に遮断したCAPTCHAを使用するものです。感染したマシンはCAPTCHAウィンドウを表示し、シャットダウンまでの時間を示し、ユーザーを騙します。しかし、カウントダウンタイマーが終了しても、Koobfaceがユーザーのマシンをシャットダウンすることはありません。その代わり、ユーザーのマシンは、CAPTCHAが入力されるまでロックされてしまいます。

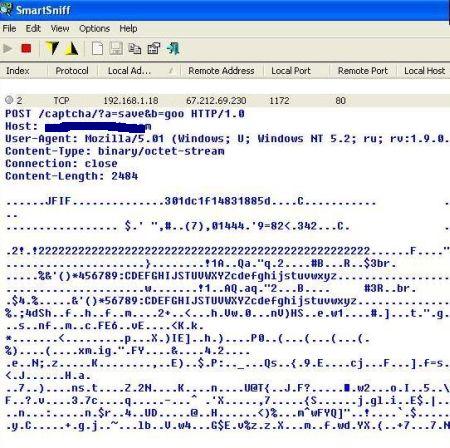

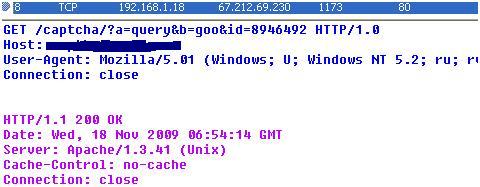

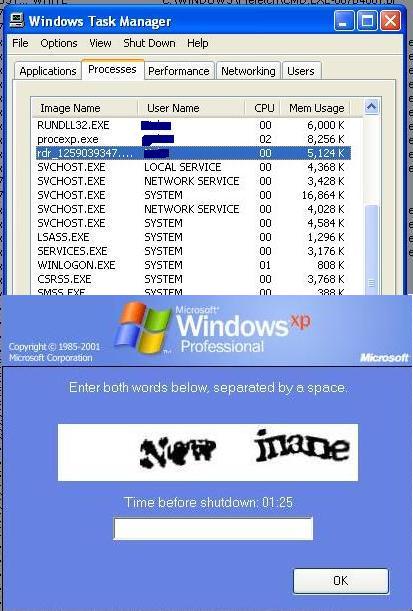

ユーザーがCAPTCHAを正しく入力すると、以下の画像のように、CAPTCHAのJPEG画像がリモートサーバーに送信されます。

マルウェアは、リモートサーバーからのレスポンスを求め続け、レスポンスを受信するとすぐに新しいアカウントを作成します。このアカウントは、スパムなど攻撃者の望む活動をするために使用されることがあります。Twitter、 MySpace、hi5といった人気サイトを感染させるためにも、同じ手口が使用されています。

この新しいアカウントは、非常に格安に作成されます。たった数セントで、CAPTCHA専任の管理者がこの作業を行っています。

このワームは、メールやFTP、IMアプリケーションの個人情報を盗みます。暗号化された盗難データは、トロイの木馬のコマンド&コントロールサーバーに送信されます。また、このワームはユーザーの検索もリダイレクトも実行します。

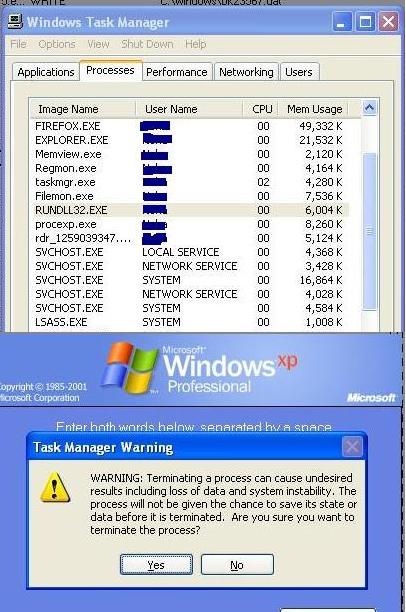

マシンのロックを外すには、下記の手順に従ってください。

- Ctrl+Alt+Delを押す。

- タスクマネージャを開く。

- 「プロセス」タブを選択する。

- RUNDLL32.exeを探す。

- プロセスを終了する。

- 「rdr_xxxxxxxx」のような名称のプロセスを探す。これらのプロセスも終了させる。

このステップを実行することで、ユーザーPCを実行するマルウェアのプロセスを排除し、PCのロックを解除することができます。

未知のソースからYouTubeへのリンクは、決してクリックしないでください。また、未知のユーザーからのリクエストは、いかなる場合も受け入れないでください。

関連記事

- [2011/03/18] セキュリティ研究者の手間を省く、Koobfaceの亜種

- [2010/09/22] ユーザーを悩ますKoobfaceのURLが増加

- [2010/08/16] Koobfaceワームに新機能追加

関連情報

- マカフィー、Facebook とのセキュリティ保護の共同提供に関する提携を強化(2011年4月26日プレスリリース)

- マカフィー、セキュリティ保護を共同提供に向けFacebook と提携 (2010年1月18日プレスリリース)

※本ページの内容はMcAfee Blogの抄訳です。

原文:Koobface Worm Asks for Captcha

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)