McAfee Labsの研究者は、Koobfaceの活動を、特製ハニーポットを介して365日24時間監視しています。このKoobfaceの亜種の中に、デバッグ機能やログ機能を持った亜種があります。CAPTCHAを遮断して新規アカウントを作成する従来のテクニックと異なり、このワームの亜種は、感染したマシンをボット化してしまいます。

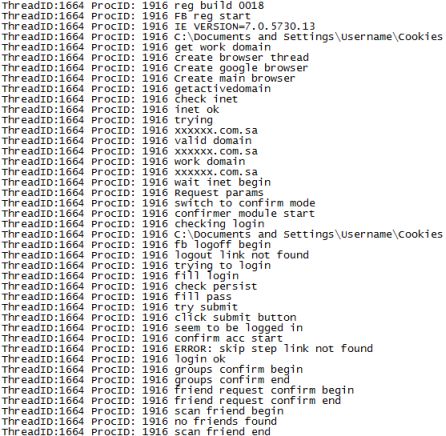

マカフィーのボットネットに引っかかったマルウェアを分析したところ、このKoobfaceの亜種には、感染プロセスの実行中に行われた、あらゆる活動をログファイルに記録するという特別な機能があることが分かりました。ログファイルは、たとえばC:\fb_reg20090612.logのように、システムルートの下にタイムスタンプ付きで作成されます。

ワームが記録した活動

ログファイルに全てのエントリーを書き込む前に、ワームはスレッドIDとプロセスIDのクエリーを行い、それをプレフィックスとして追加します。また、iexplore.exeバージョンも記録します。続いて、クエリーをwww.google.comに送信し、システム内にアクティブなインターネット接続が存在するかを確認します。このプロセスも、「check inet」としてログファイルに記録されます。クエリーの確認を受信すると、インターネット接続が利用できると認識し、そのことをログファイルに「inet ok」として記録します。

このKoobfaceワームの特定の亜種には、セキュリティ侵害されたWebサイトを暗号化したリストが収録されています。実行ごとにランダムなURLを選択してクエリーを送信し、それが有効なドメインかどうかを確認します。サイトから応答があれば、そのサイトに、最新亜種をダウンロードするようリクエストします。

受信した応答

#BLACKLABEL

RESET

UPDATE|http://[Removed]/.sys/?getexe=fb.79.exe

EXIT

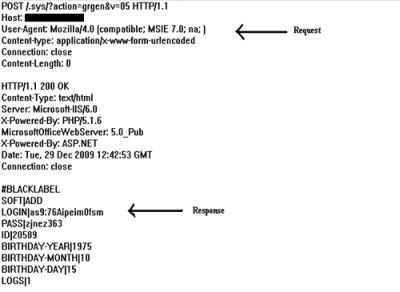

その後、Koobfaceワームは、ログイン名、パスワード、生年月日といった詳細情報をリクエストします。これは、Facebookアカウントにログインするために使用するものです。

このスクリーンショットで、リクエストの送信と応答がはっきり分かります。

このワームは、下記のような別のログファイルで受信した応答を保存します。そして、このログを使用して、Facebookアカウントへのログオンを試み、ログインに成功すると、友達リクエストの送信や、友達リストのスキャンを試みます。認証情報が承認されない場合は、自ら終了します。

ThreadID:1664 ProcID: 1916 #BLACKLABEL

ThreadID:1664 ProcID: 1916 SOFT|ADD

ThreadID:1664 ProcID: 1916 LOGIN|as9:76Aipeim0fsm

ThreadID:1664 ProcID: 1916 PASS|zjnez363

ThreadID:1664 ProcID: 1916 ID|20589

ThreadID:1664 ProcID: 1916 BIRTHDAY-YEAR|1975

ThreadID:1664 ProcID: 1916 BIRTHDAY-MONTH|10

ThreadID:1664 ProcID: 1916 BIRTHDAY-DAY|15

ThreadID:1664 ProcID: 1916 LOGS|1

McAfee Labsは、Twitterでも同様の活動を監視したことがあります。未知のユーザーからのリンクなどのリクエストを、決してクリックしないでください。また、友達からの普段と違うメッセージにも注意することが重要です。

関連記事

- [2011/03/10] Google リーダーをターゲットにするKoobface

- [2010/12/13] 偽の「つぶやき」を感染手段に、Twitterユーザーを狙うワーム

- [2010/09/22] ユーザーを悩ますKoobfaceのURLが増加

- [2010/08/16] Koobfaceワームに新機能追加

※本ページの内容はMcAfee Blogの抄訳です。

原文:New Koobface variant saves researchers time from analysis

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)