Zeus(Zbot)クライムウェアの多くは、銀行へのログイン情報を盗み取る目的で、トロイの木馬をカスタマイズして作成するツールキットとして販売されています。このトロイの木馬は、Internet ExplorerやFirefoxといったWebブラウザ上の銀行WebサイトにHTMLを入れ込んだり、キーストロークを傍受したり、スクリーンショットを記録するなど、一般的にはかなり複雑です。数か月前まで、ZeusインフラストラクチャーはWindows PCのみを標的としていましたが、いくつかの銀行が特定のセキュリティ対策(SMS経由で送信されるmTAN)を講じたため、犯罪者は戦術を変更することにしたようです。

SymbOS/Zitmo.Aは、携帯端末向けスパイウェアアプリケーションで、スパイウェア感染者の銀行から送信されたmTAN SMSメッセージを傍受して攻撃者に転送するために使用されました。これはトロイの木馬Zeusにより実装されており、ユーザーから各自の携帯電話に関する情報を収集し、その端末をターゲットにダウンロードのリンクを送信します。犯罪グループはその後、スパイウェアが監視する番号を変更し、特定の銀行を狙い、まず、SymbOS/Zitmo.A を使用して、スペインの銀行を攻撃しました。

機能の複製:SymbOs/Zitmo.Bは、SymbOS/Zitmo.Aと同様のアクティベーションSMSメッセージを送信します。

犯罪グループは、携帯端末向けのスパイウェアを用いた試みを、一度で終わりにしたわけではありません。今回、彼らはポーランドの銀行口座を狙いました。その最新手法には、MSIL/Zitmo.B(Windows Mobileや.Net Compact Framework用)とSymbOS/Zitmo.Bが追加されました。Zitmo.Bの亜種2つは、おそらく同じ作者によって作成されたものでしょう。これらは、SymbOS/Zitmo.A のコマンドセットと機能を再実装したもののようです。SymbOS/Zitmo.Aそのものは、商用スパイウェアアプリケーションにかなり忠実に基づいて作成されています。

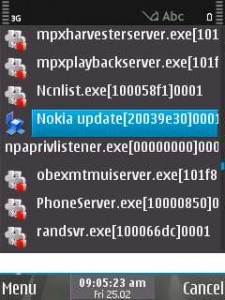

Symbian携帯端末上で動作するSymbos/Zitmo.Bプロセス。スパイウェアはGUI表示されません。

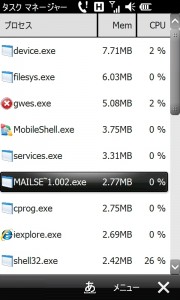

デバイス上で動作するMSIL/Zitmo.B。スパイウェアはGUI表示されません。

携帯端末を狙った商用スパイウェアプログラムは多数あり、SymbOS/MultiDropper.CGやSymbOS/Zitmo.Aなど、マルウェア開発者は過去にもそれらを利用してきました。既知のスパイウェアを利用するため、マルウェア開発者は、携帯端末用セキュリティソフトに検知されてしまうという問題に遭遇します。Zeusの作者が携帯端末向けの開発を途中でやめた理由として、検知を避け、コードのオーナーシップを維持しようとしたことも推測できます。

携帯端末を狙ったマルウェア、バーチャルマシンの恩恵を受ける?

Zeus陣営は現在、最低でも2つ、もしくは3つの主要スマートフォンプラットフォームを標的としています。マルウェアを1つのプラットフォーム向けに作成することでさえ困難な作業であるため、複数のデバイス向けの作成となると頭痛の種でしょう。.Net共通言語ランタイム(CLR)とCompact Frameworkを対象とした悪意あるアプリケーションを書くことで、Zeus作者は、バーチャルマシン(VM)用コードを悪用しようとしているのかもしれません。 マルウェア作者がVMを活用する利点はいくつもあります。

- 互換性の維持:VM上API の変更が不要

- コードの再利用:マルウェアの動作部分(SMS送信、Bluetooth転送など)についてコードを改めて書く必要がない

- 多くのデバイスやOSを対象にできる:マルウェアが、幅広くさまざまな電話やデバイス上で実行可能となる

J2ME携帯端末を対象に、プレミアムレートSMS番号にSMSを勝手に送信するトロイの木馬を作成した人は、携帯端末のJava Virtual Machine(JVM)を標的とすることの利点を確実に把握していました。最新のカウントでは、Java携帯端末向けトロイの木馬について、20以上のファミリーから100以上の亜種が発見されました。 しばらくの間、J2MEは携帯端末向けマルウェアのカテゴリーとして2番目に大きく、開発者もこのカテゴリーを狙って活動を続けるものと予想されていました。ところが、Android phone activations(Android端末アクティベーション)が出現したことで、Android/Fakeplayer.AのようにプレミアムレートSMS番号にSMSを勝手に送信するトロイの木馬を使用して、ターゲットをAndroidのDalvik VMに変更したようです。

Android OS以外を搭載した端末でもDalvik VMアプリケーションが実行可能になるため、Dalvik VMをターゲットにする動きは、さらに加速するものと思われます。Googleと共同でAndroid開発を推進したOpen Handset Alliance(オープンハンドセットアライアンス)のメンバーであるMyriad Group(ミリヤードグループ)は、ほかのOSを搭載したスマートフォン向けに、Dalvik対応のVMの開発を進めています。同社の「Alien Dalvik」VMは、Android端末と同じスピードで、非Android端末においても変更されていないAndroidアプリケーション(非NDK)を実行可能です。

Alien Dalvikは現在、Nokia N900端末で動作します。本アプリケーションは、Android端末とほぼ同等の仕様の端末において、同じスピードで実行されます。写真: PRNewsFoto/Myriad Group AG

スマートフォン用VM (AndroidのDalvikやほかのOSのAlien Dalvik)の利用可能性を考えると、携帯端末向けマルウェアをシングルプラットフォーム上に統一する可能性も考えられることでしょう。

関連記事

- [2011/07/19] Android版ZeuSを解析する:その真相は?

- [2010/10/05] Zeusボットネットについて

- [2010/11/19] 「Zeus」+「SpyEye」:高機能バンキングマルウェア合併の舞台裏

- [2011/01/25] 「Zeus」+「SpyEye」-第2回:統合ツールキットが登場か

- [2011/03/22] 「Zeus」+「SpyEye」第3回:最新ケースの紹介

- [2011/01/11] 携帯電話ネットワークを所有するモバイルボット

※本ページの内容はMcAfee Blogの抄訳です。

原文:Write Once, Mobile Malware Anywhere

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)