「ここ数年、地政学的紛争がさまざまな業界や機関に対するサイバー攻撃の主な要因の 1 つであることに私たちは気づきました。地政学的な出来事を監視することは、組織が事業を展開している国でのサイバー攻撃を予測するのに役立ちます。Trellix と Atlas および Insights のグローバル監視サービスをメール、ネットワーク、EDR、および XDR ソリューションと組み合わせることで、組織は事前にシステムを微調整して検出し、新たな攻撃を軽減します。」– ジョセフ・タル Trellixアドバンスド・リサーチ・センター上級副社長。

最近の中国と台湾の関係は、中国の軍事的プレゼンスの増大と挑発的な行動により、緊張が高まっています。中国は長い間、台湾を自国の領土と主張し、本土との統一を求める圧力を強めてきました。また、中国は(2022年後半に)脅威行為国のトップとなり、国民国家の活動に次ぐ脅威行為国として最も有力な存在となっていました。一方、台湾は独立を維持し、中国の侵略に対抗して軍事力を強化しています。

ここ数ヶ月、台湾と中国の間の緊張の高まりにより、台湾に対するサイバー攻撃が顕著に増加しています。当社の研究者は、マルウェアの配信や機密情報の窃取を目的とした、この地域のさまざまな業界を狙った攻撃の憂慮すべき急増を確認しています。

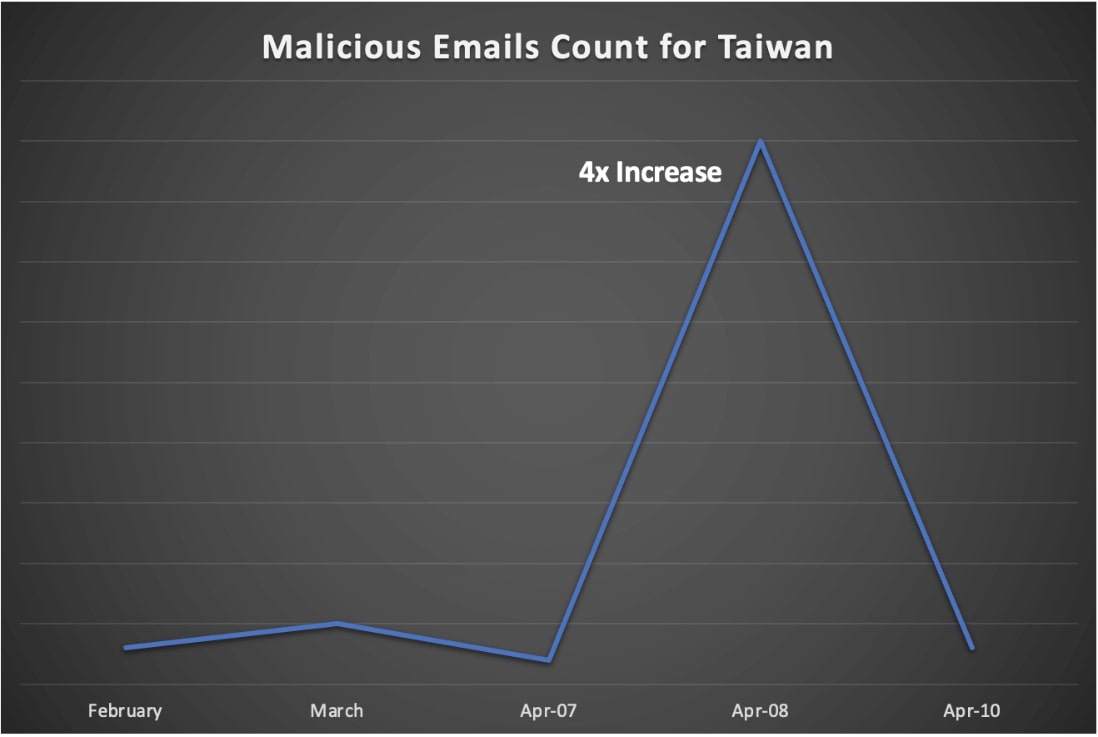

Trellixでは、4月7日から4月10日まで、台湾を狙った悪質なメールの急増を確認しています。この間、悪意のあるメールの数は、通常の4倍以上に増加しました。この急増の間、様々な業界が標的となりましたが、それぞれの期間において最も影響を受けた業界は以下の通りです。

- ネットワーキング/IT

- 製造業

- ロジスティクス

さらに、2023年1月の最終週には、台湾政府関係者を狙った恐喝メールが大幅に増加し、悪質なメール数が30倍に増加していることが確認されました。この活動が中国に支援された脅威行為者によるものかどうかは不明ですが、台湾を標的とした攻撃が引き続き増加していることを物語っています。

悪質なメール

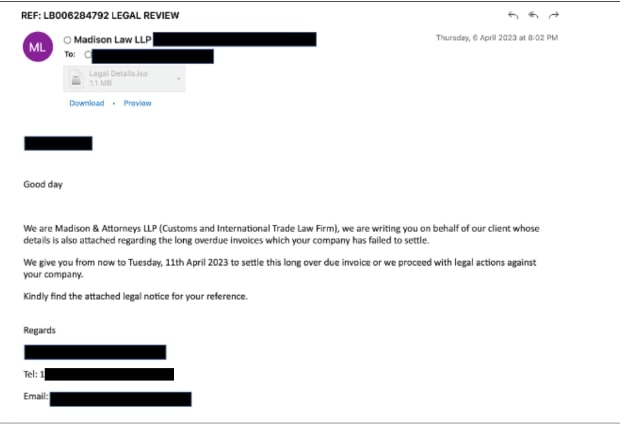

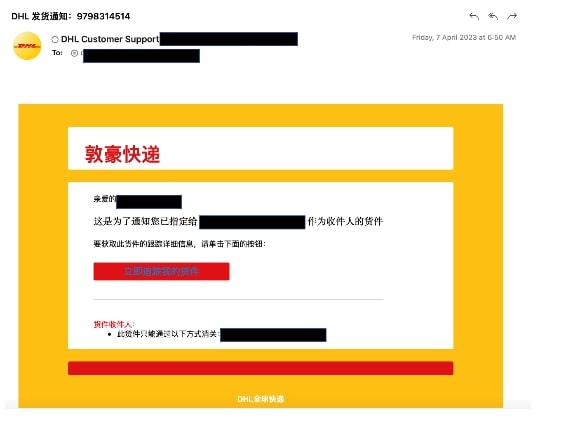

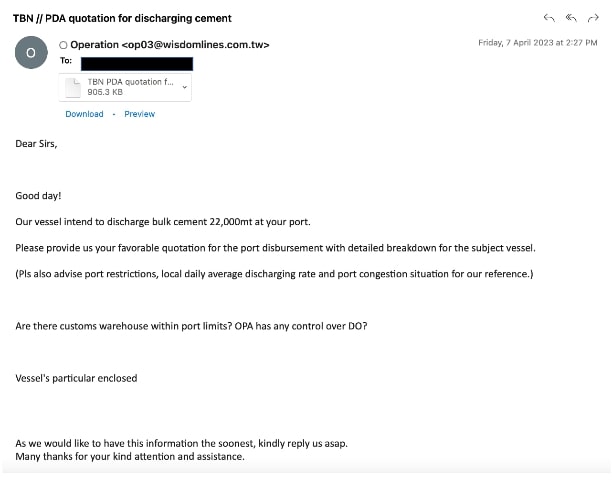

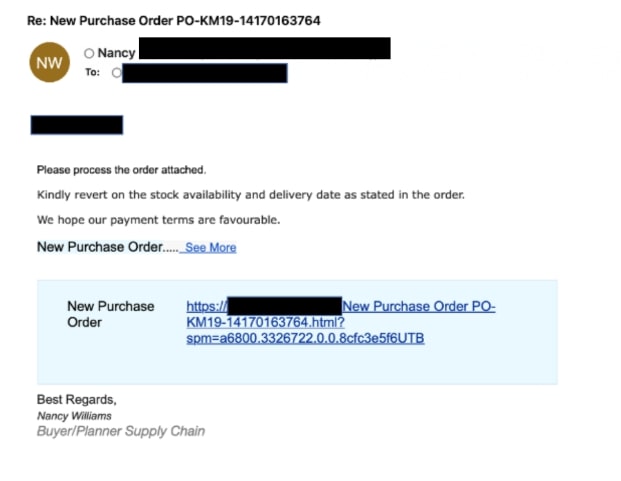

Trellix Advanced Research Centerの研究者は、さまざまなスタイルの悪意のあるメールキャンペーンを発見しました。以下に提示されたサンプルについて簡単に説明します。

- サンプル1:法律事務所を装った偽の支払い期限切れ通知メールであり、緊急性を高めるために、未払いには法的措置を取るという警告が記載されています。それとともに、悪意のある添付ファイルが含まれています。

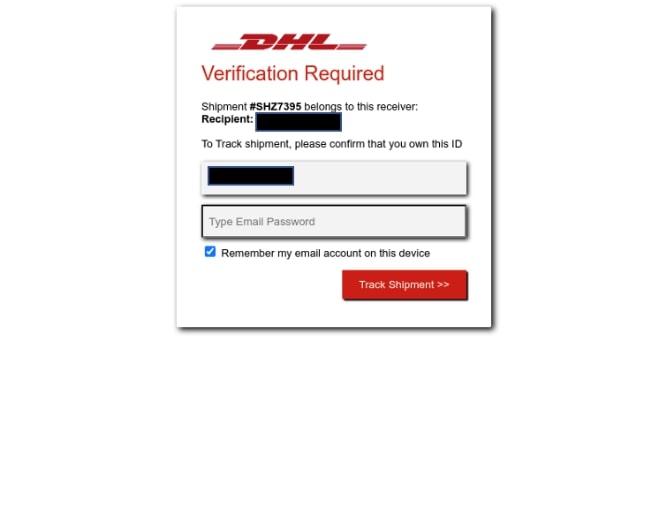

- サンプル2:DHLになりすました偽の出荷通知で、フィッシングページに誘導するURLが記載されています。

- サンプル3:マルウェアを含むアーカイブを添付した、セメント一括発注の偽見積もり依頼メールです。

- サンプル4:フィッシングページに誘導するURLが記載された発注通知メールの偽メールです。

悪意のあるURL

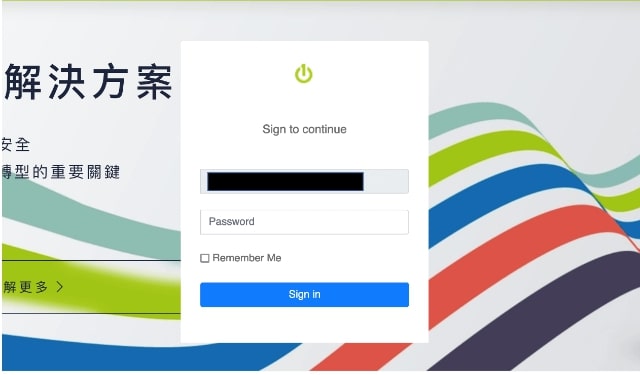

以下は、台湾の組織をターゲットに利用されている悪質なWebページの一部です。当社の研究者は、一般的なログインページ、ターゲットとなる企業固有のページ、複数ブランドのログインページなど、さまざまなテーマが、認証情報の取得を目的としてユーザーをターゲットに使用されていることに気づきました。

マルウェア

PlugX

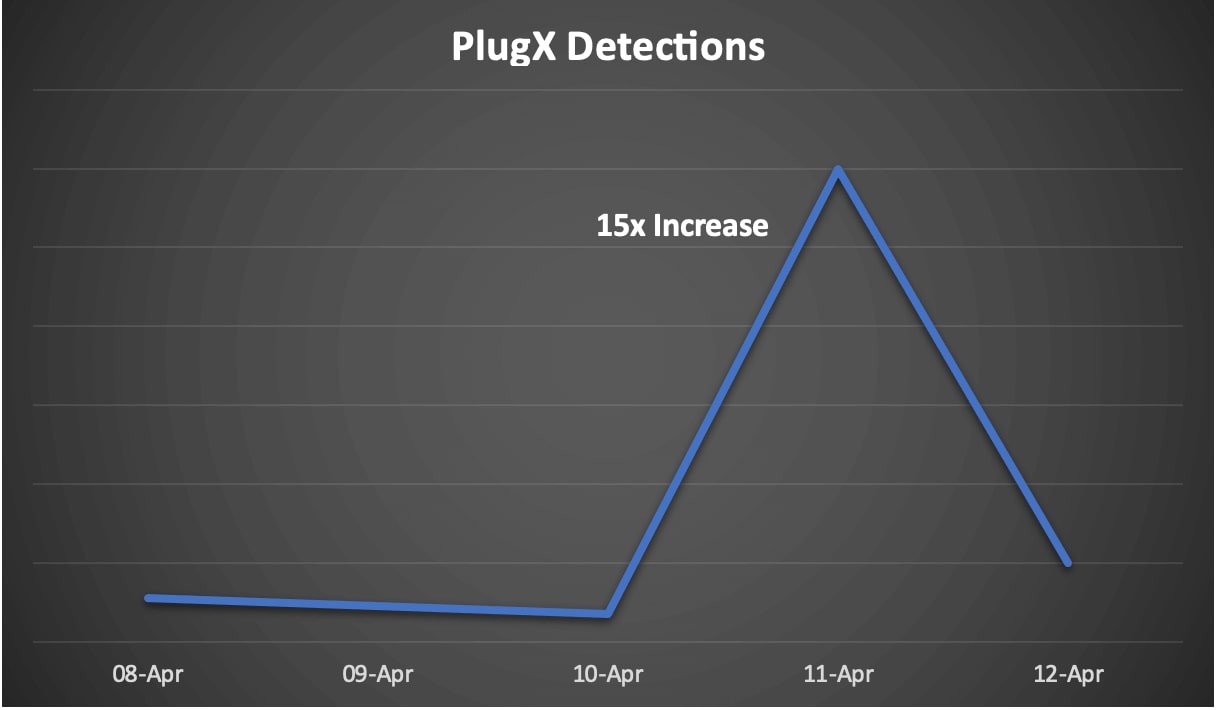

台湾を標的とした悪質な電子メールの急増に続き、Trellixでは以下のスクリーンショットに示すように、PlugXの検出件数が急増していることを確認しました。PlugXは、少なくとも2012年から使用されている既知のリモートアクセスツールで、最も一般的に中国の脅威グループと関連しています。

この急増は、Trellix Advanced Threat Landscape Analysis System (ATLAS)によって観測されました。ATLASは、TrellixのAdvanced Research Center (ARC)の調査によるキャンペーンデータを含む様々なテレメトリソースの集約ビューを示します。

これは、フィッシングメールを最初の感染ポイントとして使用し、その後、より強力なツールを導入してシステムを制御し、その後、横方向に移動する多くの脅威行為者のTTPを踏襲しています。

PlugXはリモートアクセス型トロイの木馬(RAT)であり、複数の中国のAPTグループがサイバースパイ活動に一般的に使用しているものです。ステルス性を持ち、アンチウイルスソフトウェアによる検出を回避する能力で知られています。PlugXは、ターゲットシステム上でDLLのサイドローディングを使用することにより、インストール時の検出を回避しようとします。

この手法は、正規のプログラムが、正規のDLLファイルを装った悪意のあるダイナミックリンクライブラリ(DLL)ファイルをロードすることで構成されています。これにより、実行ファイルから直接実行される悪意のあるコードを探すセキュリティ対策を回避し、任意の悪意のあるコードを実行することができます。

PlugXは、キー操作のキャプチャ、スクリーンショットの撮影、ファイルへのアクセスや盗み見など、幅広い機能を備えています。PlugXのプラグインには、ディスクの列挙、キーロギング、ネットワークリソースの列挙、ポートマッピング、プロセス終了、レジストリ編集、サービスコントロール、リモートシェルアクセスなどがあります。PlugXを使用する既知の脅威行為者には、Apt10、APT27、APT41、MustangPanda、およびRedFoxtrotが含まれます。これらのグループは国家的な支援を受けていると考えられており、さまざまなサイバースパイ活動に関連しています。

マルウェアの追加

分析期間中、Trellixは台湾を標的とした他のマルウェアファミリーもいくつか確認しています。以下は、弊社リサーチャーが観測したマルウェア・ファミリーの一部です:

- Kryptik– このファミリーのマルウェアは、アンチエミュレーション、アンチデバッギング、コード難読化を使用して解析を防ぐトロイの木馬で構成されています。

- Zmutzy – Microsoftの.NET言語で書かれたスパイウェアと情報盗用トロイの木馬です。感染したシステムから認証情報やその他の情報を収集し、被害者をスパイするために使用されます。

Formbook(フォームブック): 情報窃取マルウェアで、感染したシステムから、Webブラウザにキャッシュされた認証情報、スクリーンショット、キーストロークなど、いくつかのタイプのデータを盗むために使用されます。また、ダウンローダーとして動作し、追加の悪意のあるファイルをダウンロードして実行することが可能です。

Trellix製品のプロテクション

当社のセキュリティ製品は、なりすまし、フィッシング、マルウェアが混入したジョブメールなどの攻撃から包括的に保護します。当社の多層的なアプローチは、URL、電子メール、ネットワーク、添付ファイルの各レベルでのチェックを含み、潜在的な脅威を確実に検知し、被害が発生するのを防止します。当社の製品は、脅威インテリジェンスデータベースを継続的に監視・更新し、新しい脅威や進化する脅威に先んじることができます。

以下は、進行中のキャンペーンで確認されたTrellix Securityの検出結果の一部です。

| 製品 | ディテクション シグネチャ |

| Trellix Network Security Trellix VX Trellix Cloud MVX Trellix File Protect Trellix Malware Analysis Trellix SmartVision Trellix Email Security Trellix Detection As A Service |

FEC_Phish_HTML_Generic_257 Trojan.MSIL.ZmutzyPong.FEC3 Trojan.Win32.Tnega.FEC3 Trojan.MSIL.AgentTesla.FEC3 Trojan.Korplug.FEC3 |

| Trellix Endpoint Security (ENS) | 086DC6DBF22EA253FB35225975296C19 – Trojan-AutoIt.ca 8F068700762CCE061A07AD62B66F57EE – GenericRXVT-IR!8F068700762C E7C6FD4833C57249A6AB4480AC7DB0BA – GenericRXVT-IR!B74A162EFE4F BackDoor-PlugX!EAFABA7898E1 Trojan:Win32/Korplug” |

まとめ

中国と台湾の間の緊張の高まりとサイバーセキュリティ攻撃の増加は、世界中の個人、企業、政府にとって懸念の原因となっています。すべての人が警戒を怠らず、潜在的な侵害から身を守るために必要な予防策を講じることが極めて重要です。これには、サイバーセキュリティのベストプラクティスを採用し、最新の脅威について情報を得ることが含まれます。「… この複雑な状況を乗り切るために、Trellix の Advanced Research Center (ARC) は、当社独自の製品である ATLAS と Insights を利用して、高度な脅威分析と予測を提供します。これらの洞察とテクノロジーを活用して、先制的なリアルタイム防御を提供します。 業界や場所に関係なく、お客様の業務のセキュリティを確保します。」

原文:China-Taiwan Tensions Spark Surge in Cyberattacks on Taiwan

著者: Daksh Kapur, Leandro Velasco