はじめに

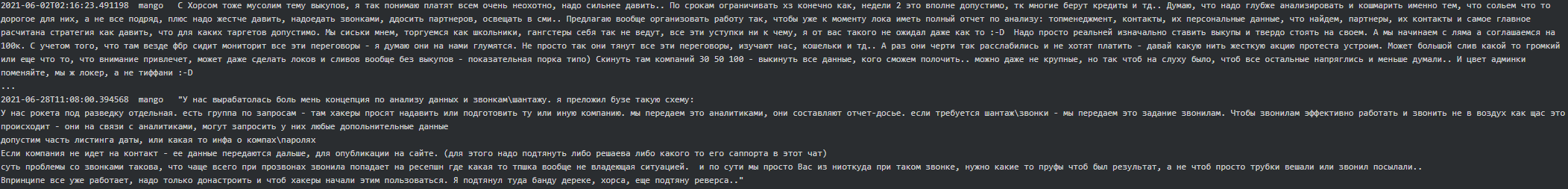

トップクラスのサイバー犯罪者グループのビジネスの内情を世間が覗き見る機会など、そうそうあることではありません。発端は、ロシア・ウクライナ危機のごく初期に、ロシアを拠点とするランサムウェアグループ「Conti」が、ロシア政権への忠誠を表明する公式声明を発表したことでした。

図1.ロシア政権への支持を表明するConti 出典:BleepingComputer

図1.ロシア政権への支持を表明するConti 出典:BleepingComputer

この声明とウクライナ紛争の現況を受け、Twitterのハンドルネームが@contileaksというウクライナのセキュリティ研究者がContiのJabberを通じた何年分もの内部連絡をオンラインで公開しました。数年間にわたる何千のメッセージからなるため、「ランサムウェアのパナマ文書」とも呼ばれています。

Conti一味がこのような一撃を見舞われたのは今回が初めてではなく、昨年の夏には不満を持ったアフィリエイトがContiの攻撃の手口をネット上に公開しています。その中には弊社の顧客にとって非常に有益な情報も多く含まれていました。

公開されて以来、セキュリティ関連の団体組織は一斉にこれらのチャットの検証を行い、数時間のうちに最初の調査結果が早くもTwitterに掲載されました。Trellixもいち早くこれら一連のデータを入手しました。そして、これは過去最大級の「クラウドソーシングに基づくサイバー調査」かもしれないと気づいたのです。調査結果はネット上で明らかにされるため、研究チームとしては、研究成果の普及にあたって柔軟な戦略を取る必要があります。公表された調査結果を検証すると同時に、自分の調査目標を新たな情報に基づいて一部調整しつつ調査に注力するという、絶え間ないバランス調整が必要だということになります。

すぐにでもデータを深掘りしたい、というはやる気持ちもありましたが、私たちはまず計画を立ててから調査に挑みました。

普及戦略に基づいた調査計画:深みにハマらないために

インフラへの攻撃

流出した最初の一連のチャットは、ほんの2、3日前のものでしたが、かなり以前にさかのぼったものもありました。私たちは当初から、犯罪者が攻撃のインフラに関する貴重なデータをチャットに残している可能性に気づきました。そこで急いで抽出スクリプトを書き、言及されているネットワークアーティファクトを現在のデータセットと比較したところ、重複しているところが数多く見られました。過去にTrickBotやCobalt Strikeのインフラだとされたものとの重複が見られただけでなく、私たちが駆除したシステムの中でも相当数がまだ生きていたのです。Contiグループによる弊社クライアントへの報復行為を防ぐため、まずこのインフラをブロックすることが最優先事項でした。

このような「生きたままの」システムは、実は私たちが法執行機関と良好な関係を築いている国にも存在していたため、当然当局と連絡を取り、適切な対策を迅速に講じてもらえるよう注意喚起を行いました。

ここから得られた情報は非常に実用的ではあるものの「有効期限」が短いため、私たちが次に確認したのはトレードクラフトでした。

TTPとトレードクラフト

この深刻なリークのために、Conti一味が「リブランディング」を行うか、他のランサムウェアファミリーにメンバーを分散させる可能性は十分にありました。今回、Contiのいわば「作戦帳」がネット上に流出したわけですが、それ以前にもリークはあり、その中には被害者を攻撃するために使用するさまざまなツールやスクリプトについてとてもよく説明しているものもありました。2020年から2022年にかけて流出した約20万通のメッセージ(ContiとTrickBotのリークの合計)から、メンバー間でカスタムTTPやトレードクラフトが共有されていた可能性が高いことがわかりました。

ツール名とコマンドラインの構造のフィルタリングを通じて、メンバーがツールの使い方について議論している事例がいくつか見つかりました。また、この大量流出に関する研究のクラウドソース的な性質を踏まえると、Twitterアカウントを通じて発表されたDFIRレポートの調査結果は素晴らしいもので、ここにあらためて謝意を表します。

ContiやContiのネットワークから離れるアフィリエイトもいるかもしれませんが、どこに行くにしても、彼らのトレードクラフトは持っていくことになります。逮捕などの外部からの介入がなければ、サイバー犯罪者は犯罪を止めることはなく、したがって彼らのTTPが今後再び現れると予想されます。しかし、これらのデータを広く適切に普及させることで、多くのXDR製品チームが製品の同技術に対する有効性を向上させることができ、また調査結果をMVISION Insightsに反映することで、顧客への可視化も実現できました。

しかし、私たちは興味深い通信内容を完全に無視したわけではありません。幸いなことに、ロシア語を母国語とする研究者がいたため、これは深掘りしていく際に大きな「違い」となりました。以下では、私たちが興味深いと感じた調査結果をいくつか取り上げ、共有したいと思います。

興味深いチャット

ここでは Continiが行っている議論をよりよく理解していただくため、キリル文字の原文と(機械翻訳ではなく人力による)英訳の両方を掲載します。また、文脈を理解しやすいように、流出したメッセージを1対1の会話に置き換えています。

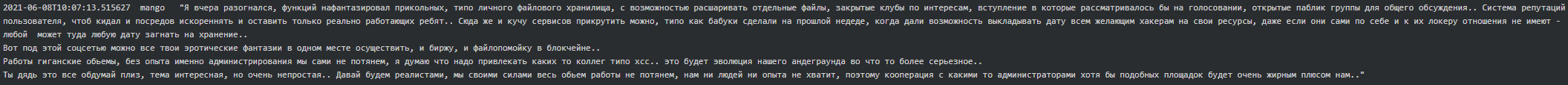

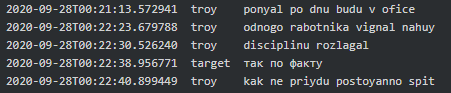

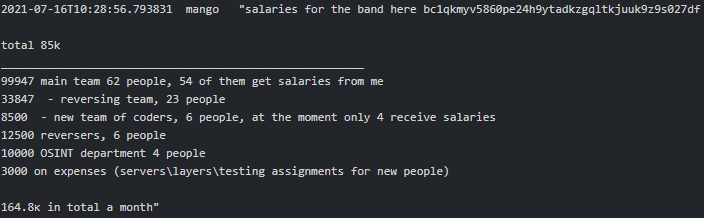

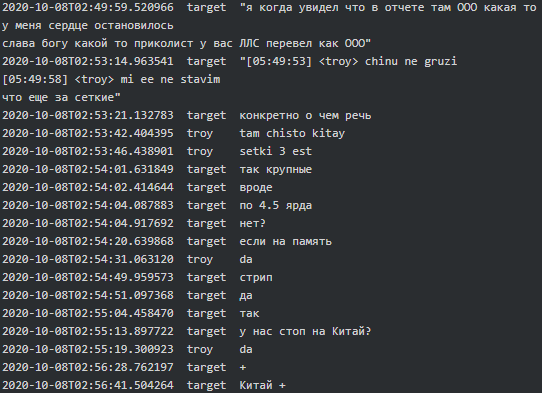

「事業」としてのConti

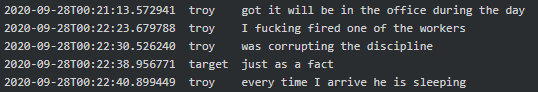

Contiは、オフィスビル、人事部やその他の部署(テスター、リバーサー、OSINT、コーダー、トレーニングチームなど)を抱え、毎月給与を支払う普通の会社に驚くほど似通っています。勤務時間はモスクワ時間の10時から18時で週5日勤務です。Sternは全てを統括するボスで、100人の「従業員」を抱えています。「週末はお休みです。休暇や病欠が取りやめになるようなことはありません。経営陣の了解を得れば、それ以外にも休みは取得可能です」と、Salmon(採用担当)が新採用のコーダーのCoreに説明しています。Bentley(マネージャー)によると、同人自身は勤務1年目ですが、同「企業」自体は10年以上前から存在しています。以下は、さまざまなチャットからContiの組織とロシアに(複数の)実体的な「オフィス」が存在するのが伺える部分の抜粋です。

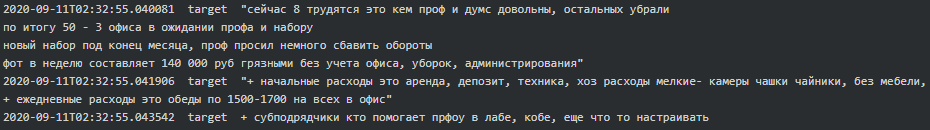

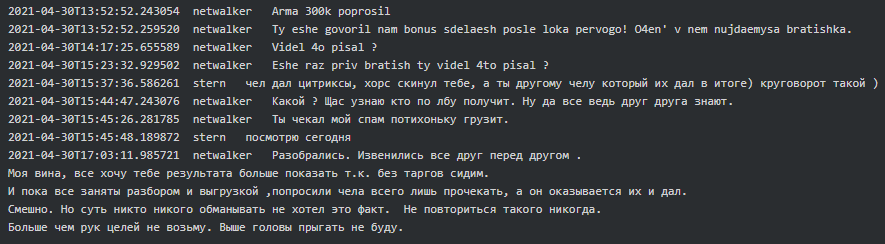

図2.TargetがStern氏に送った事務所経費に関するメッセージ

図2.TargetがStern氏に送った事務所経費に関するメッセージ

|

|

|

|

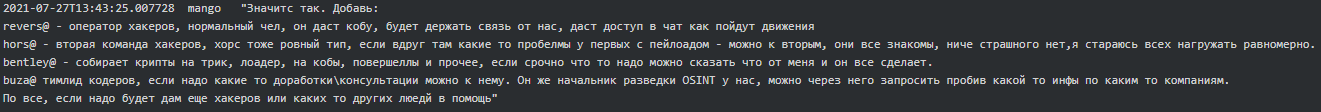

図3.MangoからStern宛:チームの給与について

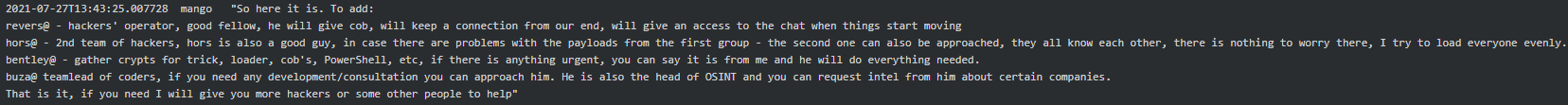

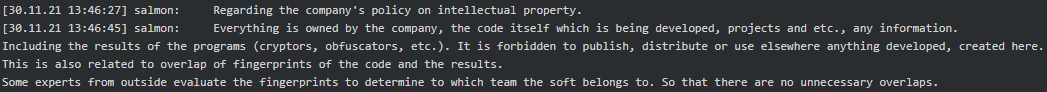

特にContiとTrickBotの共同「事業」では、マルウェアのコードの重複に非常に気を遣っているのが興味深いところです。彼らが開発した違法なソフトウェアコードは、外部の専門家によって精査され、コードのフィンガープリントが各コーダー・チームに固有のものであることが確認されます。重複を避けるのは、異なるサブチームの活動を分離し、セキュリティ研究者がロシア語を話す脅威主体の攻撃キャンペーンを一つにまとめることを困難にするために重要なようです。

図5.SalmonからCore宛:知的財産に関する方針について

図5.SalmonからCore宛:知的財産に関する方針について

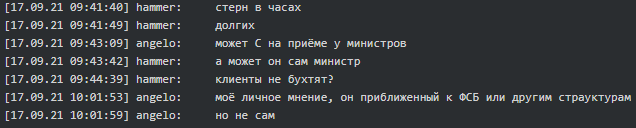

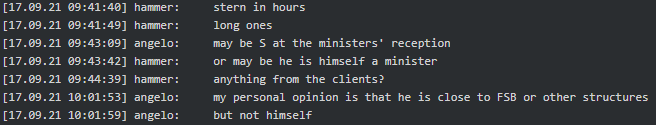

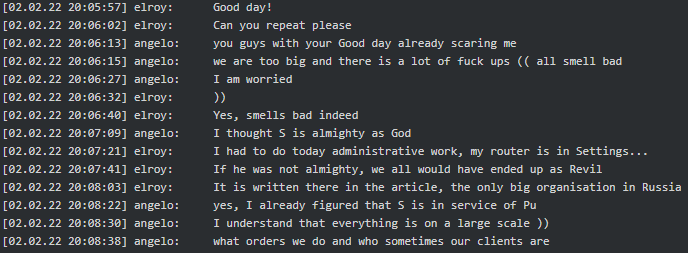

可能な政府のつながり

Angelo(テスター/コーダー)によると、SternはFSB(ロシア連邦保安庁)や他の組織と密接に関係し、「Pu」のために働いているということです。もしSternが「神のように全能」でなかったら、彼らはみなREvilのように終わっていたでしょう。

|

|

図6.AngeloがHammerに対しSternはFSB(ロシア連邦保安庁)に近い人物だと発言

|

|

図7.ボスのSternがどれほど全能であるかを話し合うElroyとAngelo

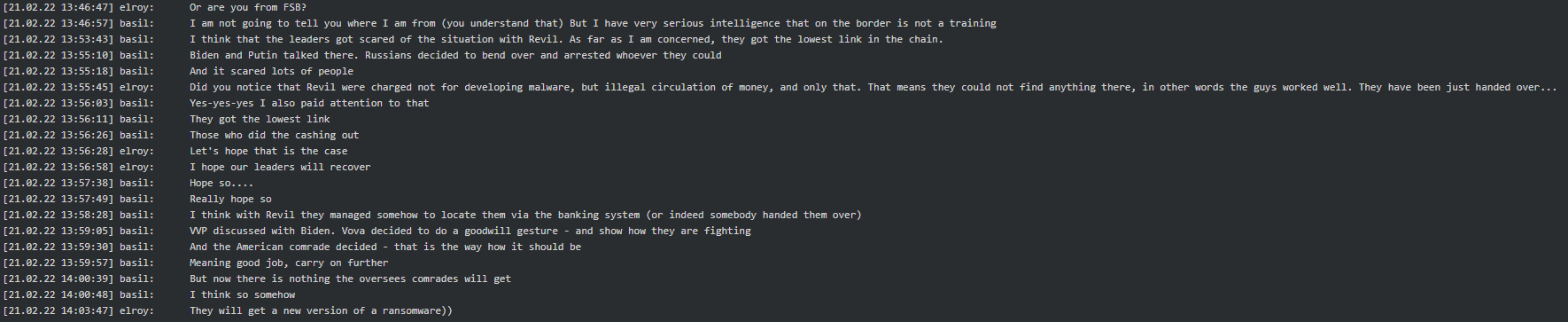

Contiの首脳陣は、ランサムウェアグループ「REvil」を取り巻く状況を憂慮していました。しかし、Contiは、ロシア当局が逮捕したのはキャッシュアウトに関与したREvilの最下層のメンバーだけだと考えていました。

特筆すべきなのは、Basil(テスター/コーダー)がFSBの人間かと聞かれ、その後、ウクライナの国境活動に関連する重大な情報を持っていると答えていたことです。この発言があったのは、ロシアがウクライナに侵攻する7日前のことでした。

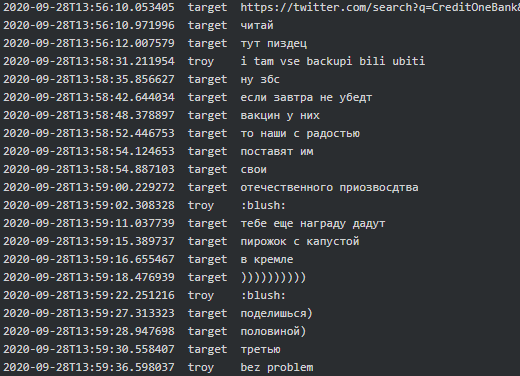

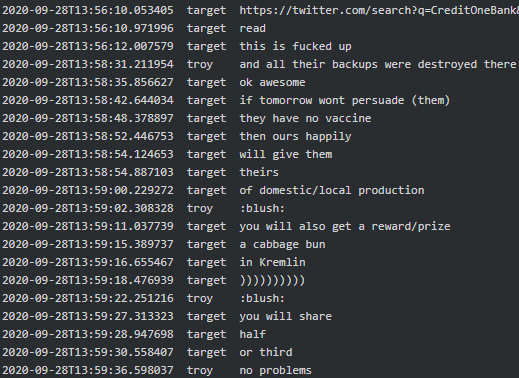

Target(マネージャー)は別の会話で、Troy(テスター/暗号化者)がもし本当にCredit One Bankの暗号化をできたら、クレムリンで報酬を得ることになるだろうと述べていました。

|

|

図9.TargetからTroy宛:クレムリンで報酬を得られるというメッセージ

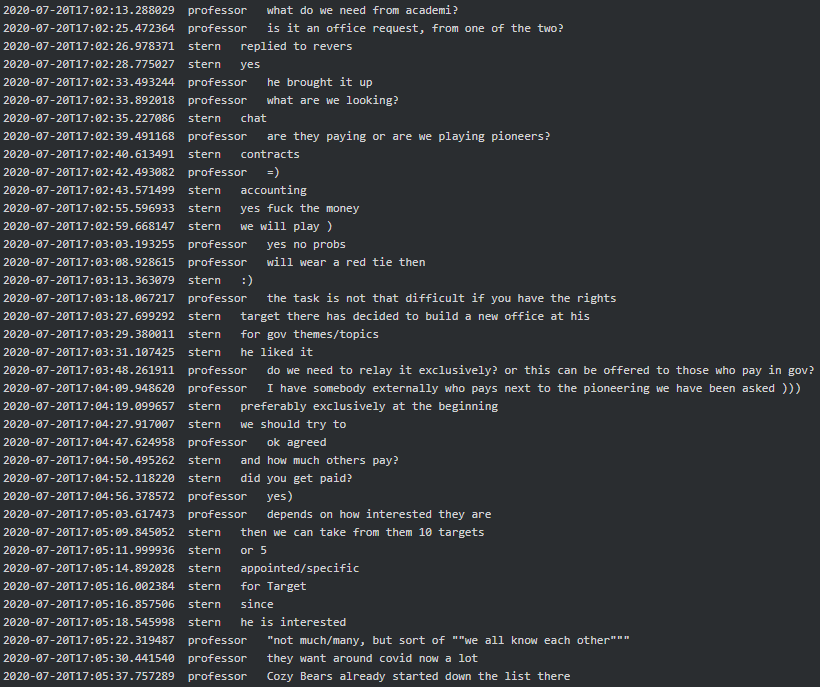

時折、Contiは2つの「オフィス」のどちらかから特別な依頼を受けて、いわゆる「パイオニア」(ボランティア)的な仕事をすることがあるようです。「ソビエトのパイオニア(別称「スカウト」)」である彼らは、Cozy Bearと同様の仕事も行っていたのです。

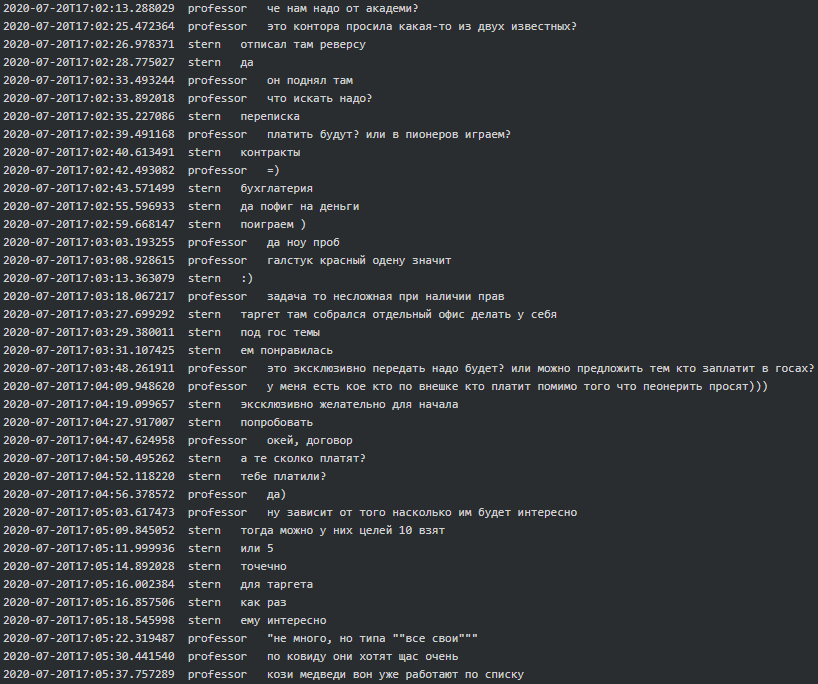

図10.Academi(米国民間軍事会社)のハッキングで何を得たいのかについて議論するSternとProffesor

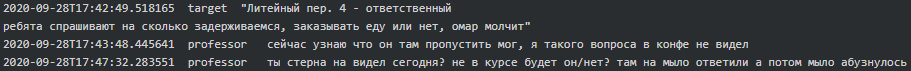

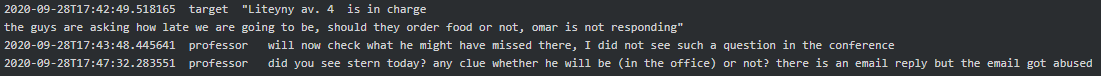

2つのオフィスのうち1つは、Liteyny 通り4番地にあるいわゆる「ボリショイドーム」(「大きな家」の意)で、サンクトペテルブルグのFSBの本部として機能しているオフィスビルである可能性が高いです。

図11.TargetからProfessor宛:FSB本部の住所に言及

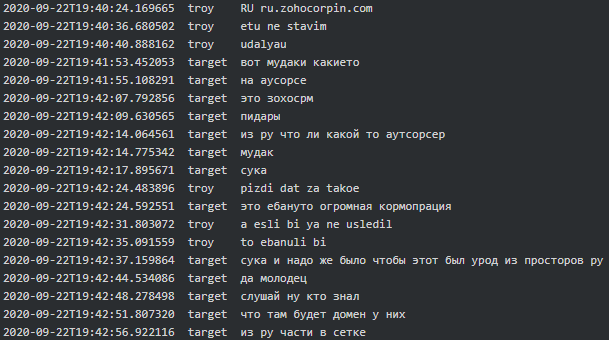

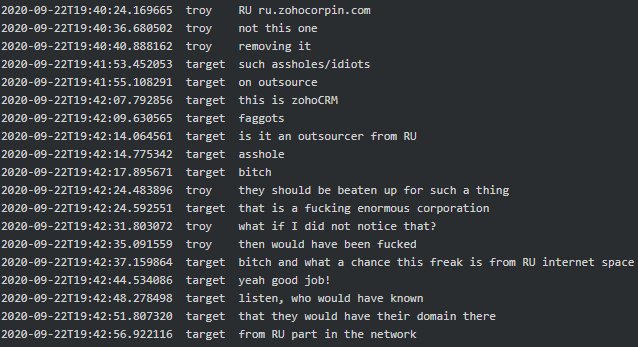

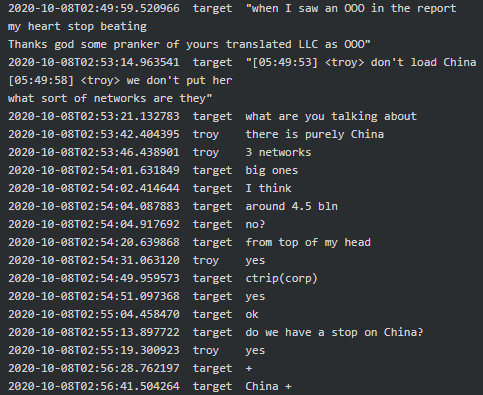

Contiは中国には「ストップ」がかかっているようです。また被害者リストにロシア企業や「OOO」(CIS諸国では「LLC」に相当)の略称を見るたびに怯えています。これはロシアの地政学的な利害と一致しています。

|

|

図12.TargetとTroygaが潜在的な被害者リストの中にRUの事業体を発見

|

|

図13.TroyがTargetに中国は「ストップ」なのかを確認

これらのメッセージは、Conti-TrickBotがロシア政府と密接な関係を持ち、その利益のために行動しているという事実を裏付けるものです。

他のマルウェアファミリーとのコラボレーション

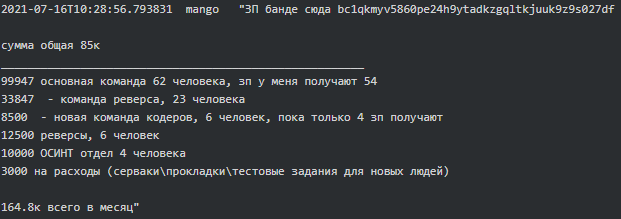

Conti-Ryuk

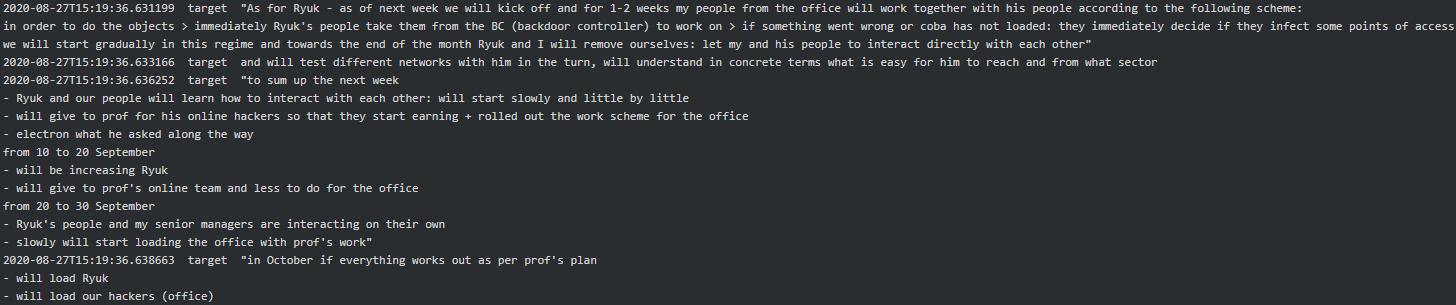

Ryukとのコラボレーションは、2020年8月頃から始まったようで、Sternが「Ryukは月曜日からスタートする」と発言しています。Targetは、ContiとRyukのコラボレーションがどのように進んでいるか、またRyukのチームが彼のチームと一緒にスムーズに仕事ができるかどうかをSternに報告する責任を負っているようでした。

図14.Conti-Ryukのコラボレーションに関する初期の計画

図14.Conti-Ryukのコラボレーションに関する初期の計画

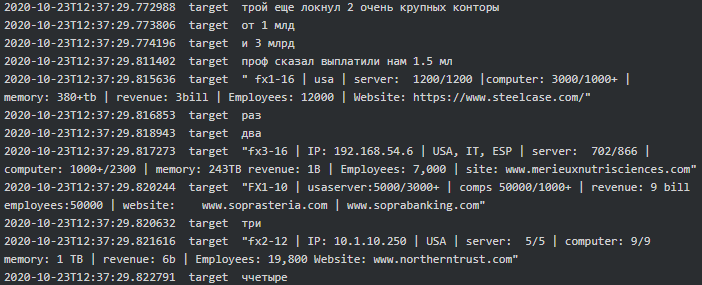

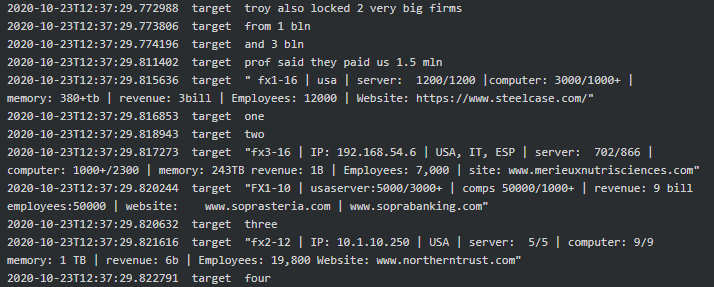

Stern、Target、Troy間のチャットから、2020年9月から10月にかけて、Conti-RyukがSopra Steria、Steelcase、Merieux NutriSciences、Northern Trustへの攻撃に成功し、身代金150万(通貨不明)を受け取ったことが明らかになりました。

|

|

図15.Conti-Ryukのコラボレーションにおける被害者になり得る企業についての会話

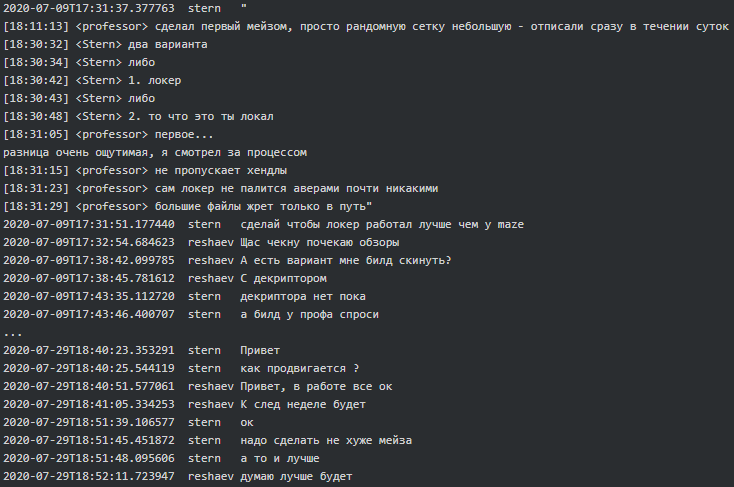

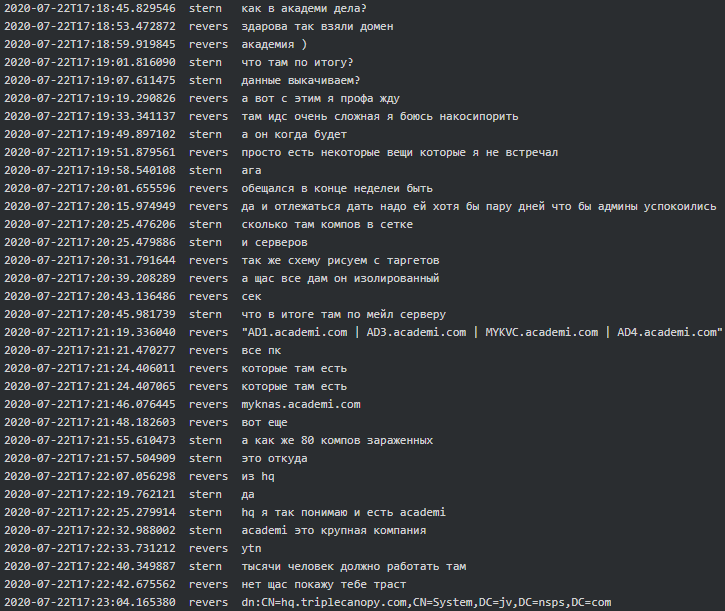

Conti Maze

Conti-Maze間の関わりについての最初の言及は2020年7月にまでさかのぼり、Kevin(コーダー/暗号解読者)がSternに「私の知る限りでは、Profは別のロッカーをとった。どうやらMazeだ。夜中に開始したと言っていた」。そこでKevinはProf(チームリーダー/マネージャー)に、 Conti-Mazeの交渉は経験豊富なSternが担当するべきだと提案します。そして、Mazeの取り分は25〜30%だろうと言っています。ProfはMazeの開発者と連絡を取り、ランサムウェアのビルドを入手することに成功したようです。その後、Contiのリバーサーに渡され、その仕組みを解明して「Mazeに勝り、さらに良い」ロッカーを作り上げました。

|

|

図16.ReshaevからSternへ Maseより優れた新たなロッカーについて進言

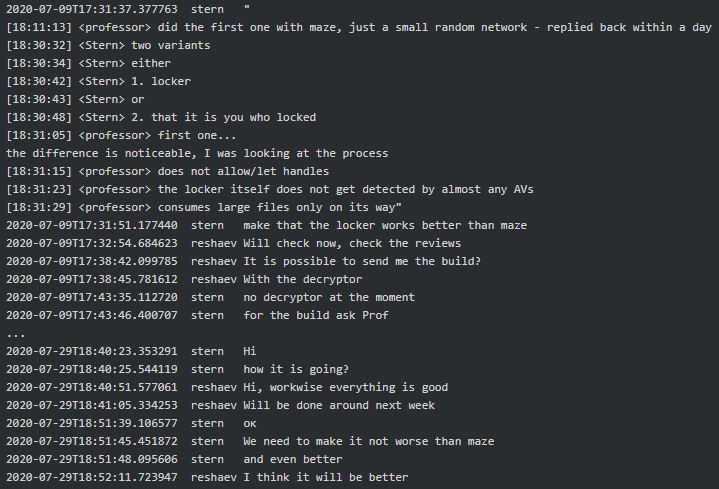

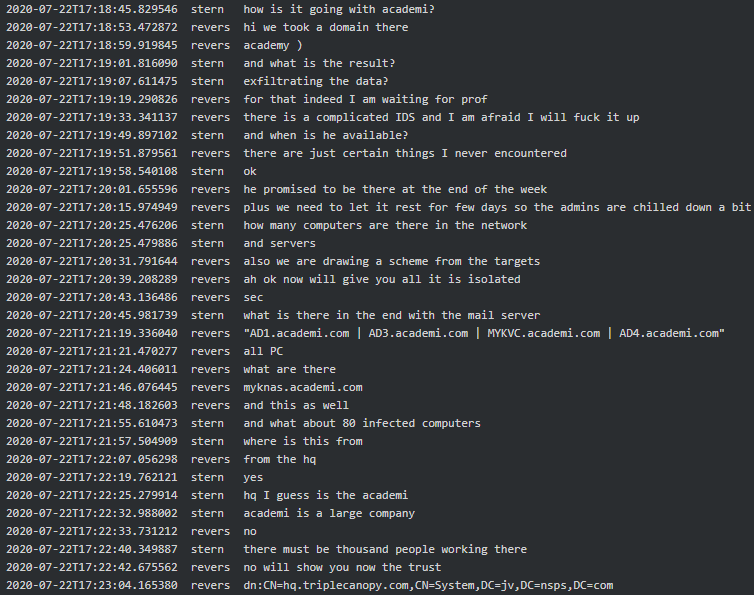

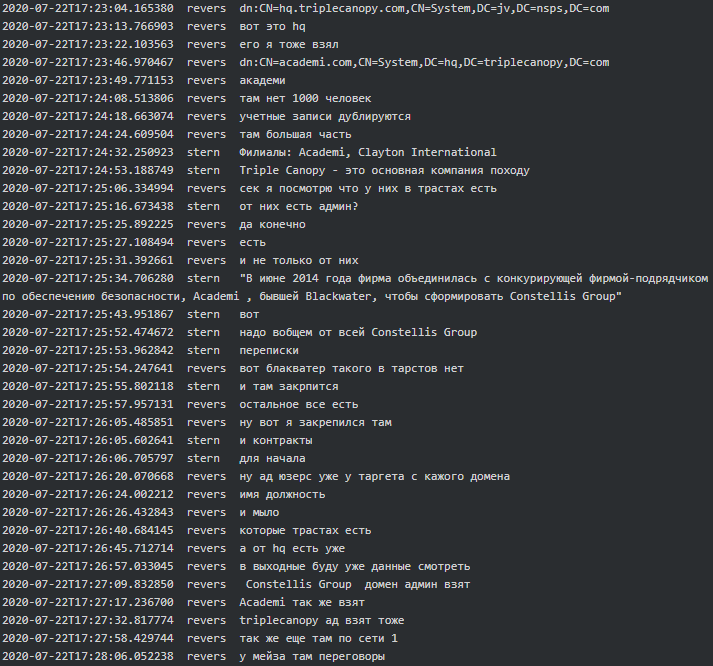

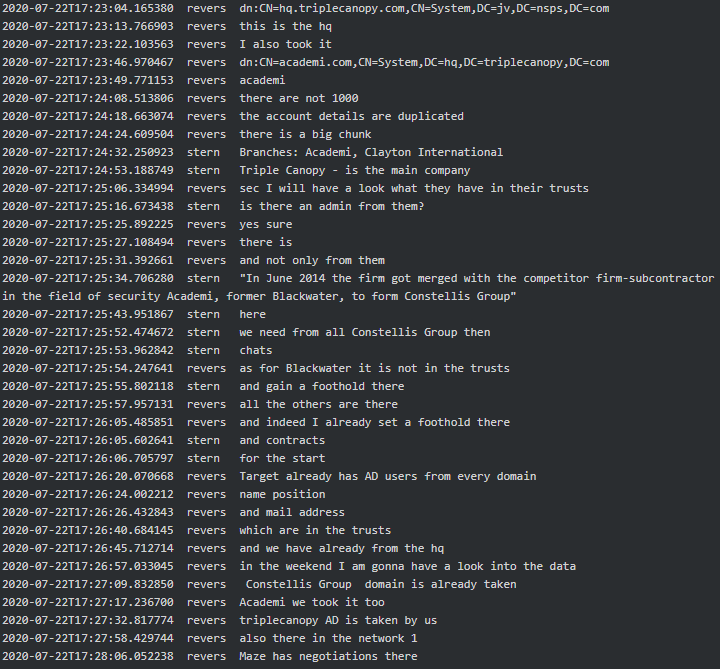

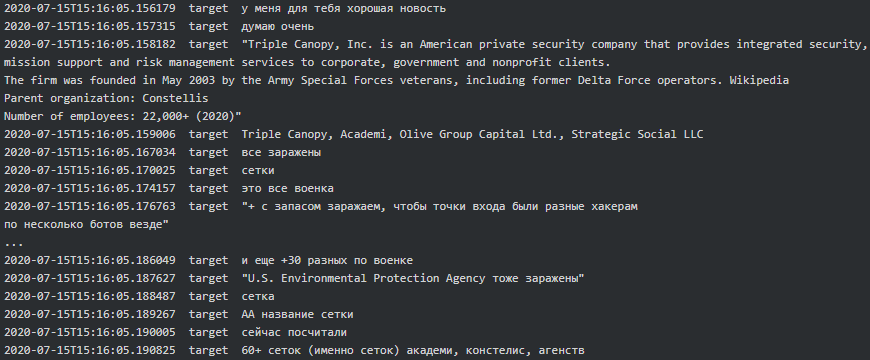

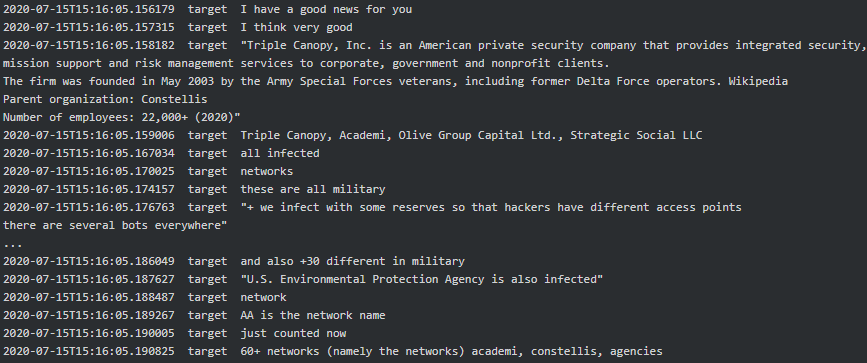

Conti-Mazeの被害者に関しては、どちらもCIAにサービスを提供する米国の民間軍事会社Academi(旧Blackwater)のハッキングに関与していたようです。TargetはDandis(テスター)に対し「私たちはAcademiを1年近くも(狙って)きた」と言っています。Academiの系列会社Triple Canopy、Olive Group Capital Ltd、Strategic Social LLC、Constellis Groupは2020年7月中旬頃に感染/ハッキングされ、Mazeは被害者のネットワークの1つで交渉を行っていました。Sternは部下に対し、主にチャット、契約書、PII、メール、経理などの注視を要求されており、その要請は2つの「オフィス」のうちの1つからのもののようだと伝えています(上記、Cozy Bearに言及したチャットを参照)。TargetはSternに、いくつかの機関とともに30以上の軍事企業を感染させたと報告しており、うち1つは米国環境保護庁でした。

|

|

|

|

図17.AcademiのハッキングをめぐるSternとReversの議論

|

|

図18.TargetからStern宛:感染させた30社以上の民間軍事会社について

Conti-Netwalker

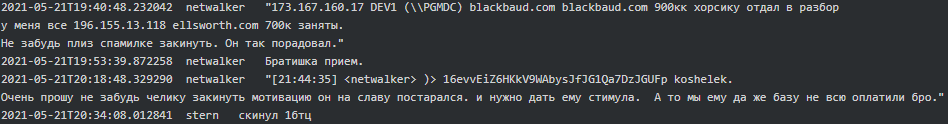

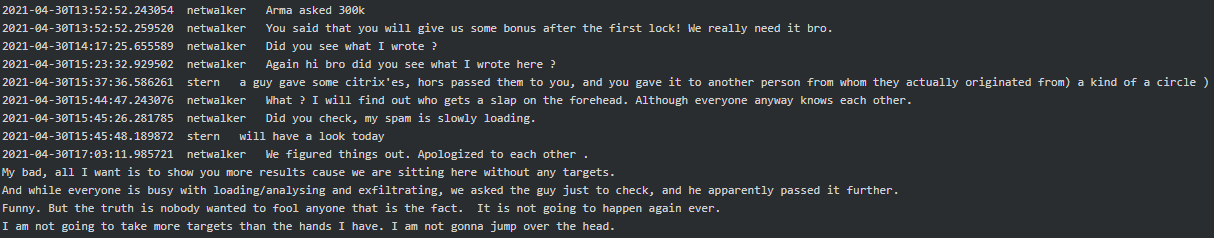

2021年4月中旬、SternはBentleyとProfessorに、NetwalkerのJabberアカウントを連絡先リストに追加するよう依頼しています。2020年半ば、TrellixはNetwalkerに関する詳細なブログを書き、私たちが彼らのマルウェアだけでなく、彼らの資金の大部分について明らかにした方法について説明しました。2021年1月、法執行機関はNetwalkerのダークウェブサイトの閉鎖に成功し、カナダに拠点を置くアフィリエイトを逮捕しています。その後、Netwalkerの周りは静かになりました。Conti の jabber サーバーに Netwalkerという名称が出現した日付を考えると、Netwalker のアフィリエイトが Conti グループ内に落ち着いた可能性があります。

Sternによると、NetwalkerはTrickBot ボットネットを使用してマルウェアを配布するとのことです。Bentley はNetwalkerの管理パネルや VNC などへのオンボーディング、攻撃キャンペーンに使用するペイロードを含むテスト済みの LNK/XLS ファイルの提供を担当しました。コラボレーションの

当初は摩擦があったようで、NetwalkerがSternから約束のボーナスをもらえなかったり、一方Sternは、Netwalkerが渡された複数のCitrixを他の関係者に横流ししていることを嫌がったりしていたようです。

図19.NetwalkerとSternの間に生じた最初の摩擦

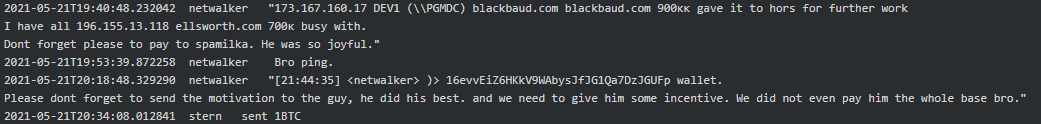

その後、2021年5月、NetwalkerはSternに、被害者となり得る2企業、Blackbaud社とEllsworth Adhesives社の詳細を伝え、チームが懸命に働いているので、彼らに支払うように依頼しました。

図20.Conti-Netwalkerの被害者となり得る企業

Blackbaud, Inc.は、確かに犯人に身代金を支払ったと認めましたが、犯人が誰かについて、また支払った身代金の金額には一切言及していません。

Conti-Lockbit

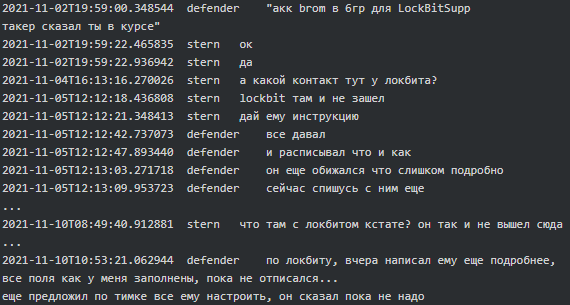

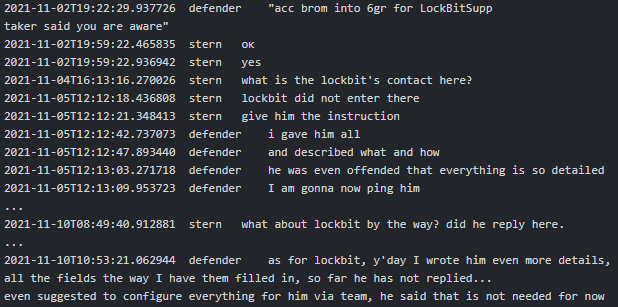

Conti-TrickBotがLockBitグループと協業をしていた可能性も示唆されています。2021年11月初旬、Defender(マネージャー)はSternに対し、LockbitSupp(LockBitランサムウェアグループと強い関連のある別称)のグループ6でアカウントBromが(再)作成されたと言っています。

|

|

図21.DefenderがSternにJabberにLockBitSuppを追加したと報告

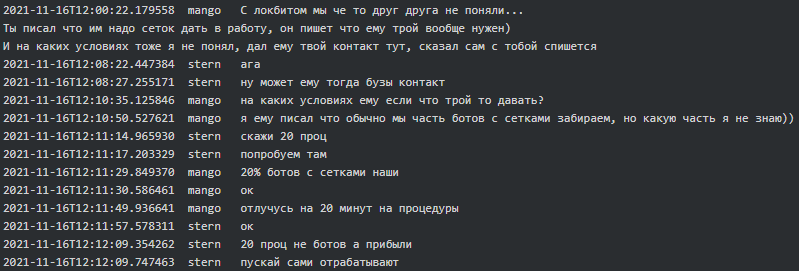

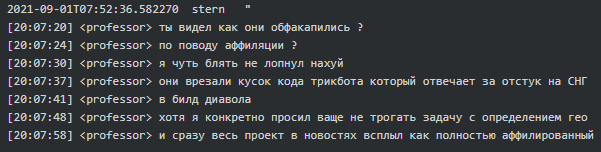

2週間後、Mango(チームリーダー/マネージャー)はSternにLockBitとの間で誤解があったと告げ、コラボレーションに成功した場合にLockBitから得るネットワークと収益の割合について尋ねました。

|

|

図22.SternからMangoへ:Conti-LockBitとのコラボレーションから得る収益の割合について

TrickBot、Buer、Amadey、IcedID

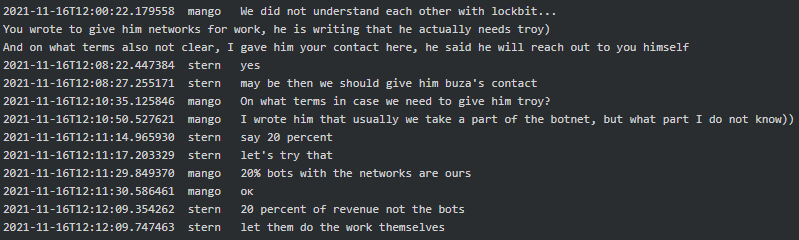

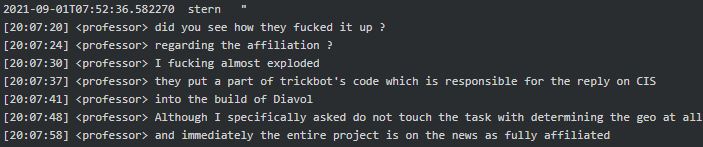

2020年6月26日、Sternと会話を始めたばかりのTaker(テスター)は、TrickBotとは何か、どのように始まったのかなどの質問を投げかけました。「銀行用のボットとして始まり、ログ、ログイン、パスワードを収集した。金融業界用だった」とSternは答えています。その後、2020年10月、TargetはTroyに「彼らはCobalt、Bazar、TrickBotの間のつながりに気づいた。TrickBotが私たちだと推測している」と言っています。2021年8月19日、CIS諸国に感染しないように設計されたTrickBotのモジュールを誰かが誤ってDiavolランサムウェア(別名Conti)ビルドに組み込んだため、セキュリティ研究者がTrickBotをContiチームの仕業だと特定したことにProfessorは激怒しています。

|

|

図23.ProfessorがSternに対しContiランサムウェアのビルドにTrickBotモジュールを追加したことを報告

また、ContiのチャットでAmadeyとBuerは代替ローダーとして複数回にわたって言及されています。2020年6月、Price(コーダー)はTargetに、「Hofにハッカーフォーラムを紹介され、(お金を払って)アクセスし、そこからBuerの全内容をコピーした。」と言っています。Amadeyローダーについては、Contiチームが買い取り、Amadeyの「再暗号化」が必要になるたびに費用を負担していたようです。

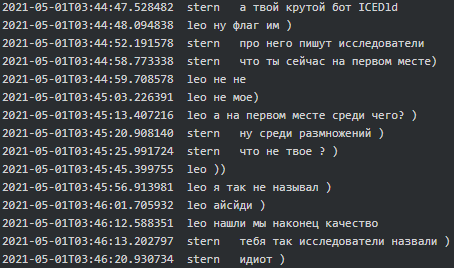

さらに、Conti 一味のLeo(コーダー)は、2021年5月に「最も感染が多かった」IcedID loaderの開発者のようです。

|

|

図24.LeoはIcedIDマルウェアの作成者です

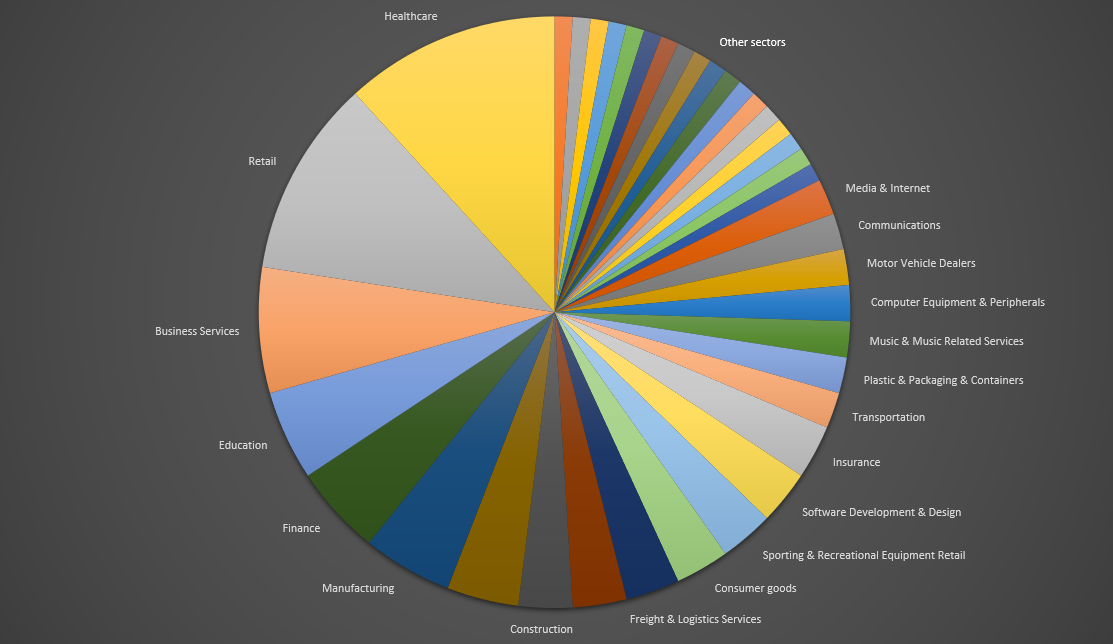

コンティの犠牲者:NGO、医療機関など

私たちは、Contiから流出したメッセージを調査し、主にEUと米国の様々な業界の企業などの潜在的な被害者をリストアップしました。私たちが確認した103の潜在的被害者のほとんどは、Contiが要求する身代金額を決定するために企業の規模と収益をチェックするために使用したZoominfo URLを通じて特定されました。MangoはSternに対し「Zoominfoのアカウントと価格調査のためのBuzaのマネージャー2名を2,000ドルで購入する方法を発見した」と報告しています。その後、SternはMavelek(コーダー/テスター)に、「@aliは、Zoominfoにあるドメインをチェックして、従業員数や会社の収益のデータを取得するスクリプトを持っている」と言っています。

2020年から2022年にかけて、Contiとそのアフィリエイトは、12の医療機関(クリニックや病院、UHS、Prodemica、Geo Groupなどのケアハウス)、5の教育機関(学校、カレッジ、大学など)、慈善団体、政府機関、金融業界、小売業界、サービス業務、製造その他の業界の多数の企業を標的とし、攻撃した可能性があります。

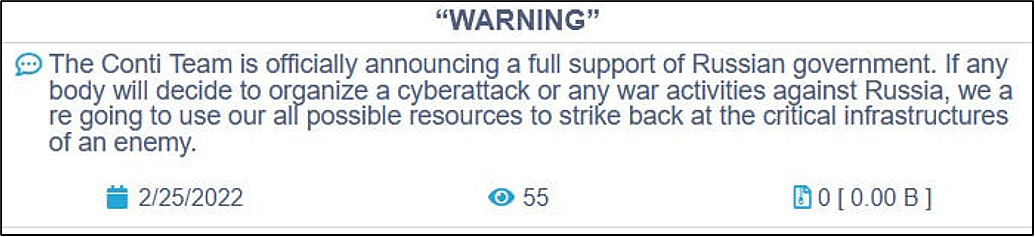

コールセンターサービス

Contiの部署の一つにコールチームがあります。18歳以上25歳未満で、英会話(B2-C1レベル)の知識があることが条件です。Contiの人事部が採用し、海外の「あるオンラインストア」のために在宅業務を行います。月給は450~500ドル(コールセンターの収益に応じて100ドル、200ドル、または300ドルの昇給あり)、勤務時間はモスクワ時間の18時〜2時(西半球の通常の勤務時間に相当)、有給休暇は有りますが、労働基準法に基づく正式な契約はありません。

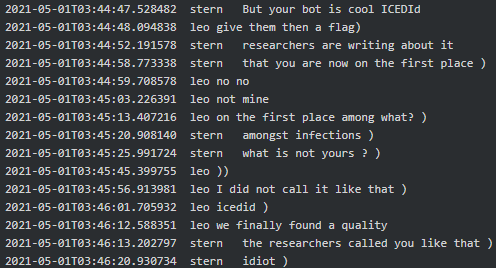

以下は、MangoがSternに送ったメッセージで、脅迫のためのコールセンターに関するいくつかの改善点を提案し、両者にとって「多かれ少なかれ」合意できるコールセンターの「あり方」について説明しています。

図26.Mangoのコールセンターのあり方についてのビジョン

図26.Mangoのコールセンターのあり方についてのビジョン

以下はContiのコールセンターが被害者の一人にかけた電話のサンプルでNorthwave Security社様から提供していただいたものです。

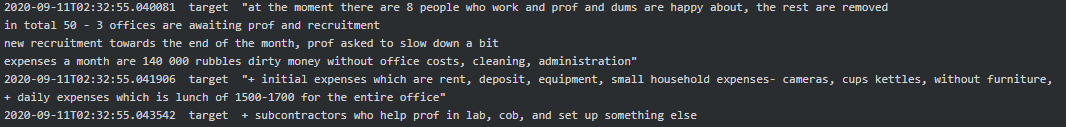

サイバー犯罪の起業家精神(暗号通貨とフォーラム)

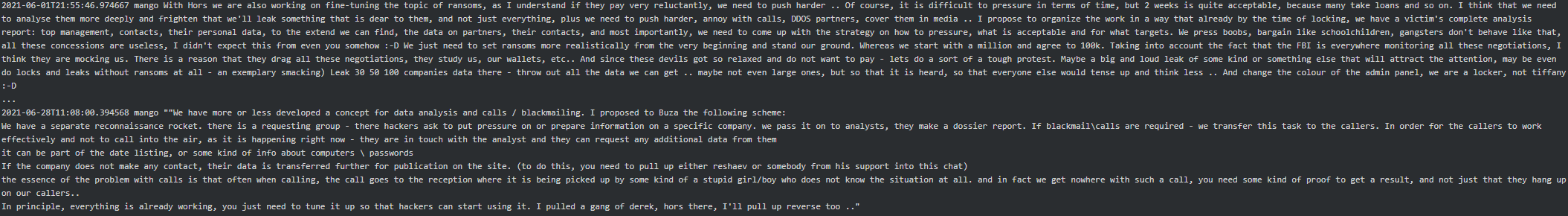

2021年5月末、SternはMangoに対し、エクスプロイト フォーラムの管理者と連絡を取り、Contiに売却する意思があるかどうかを確認するよう指示しました。「売却の検討が可能なフォーラムのリストも入手してほしい。XSS – アクティブなユーザーのリストを、日、週、月ごとに検索すること。アンティチャットやWWHも」とSternは続けています。その後Mangoは、WWHは彼らの申し出を大笑いした、hxxp://korovka32xc3t5cg[.]onionとhxxp://crdclub4wraumez4[.]onion が販売可能であると返信しています。彼はしかし、そんなフォーラムはゴミで、詐欺師の温床であり、フォーラムを買おうとするのではなく、自分たちで作るべきだと進言しました。以下は、Mangoの提案で、Sternから「ゴーサイン」が出たものです。

図27.MangoからStern宛:新しいハッカーフォーラムとその機能について

図27.MangoからStern宛:新しいハッカーフォーラムとその機能について

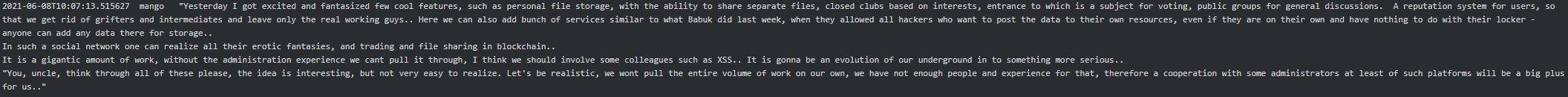

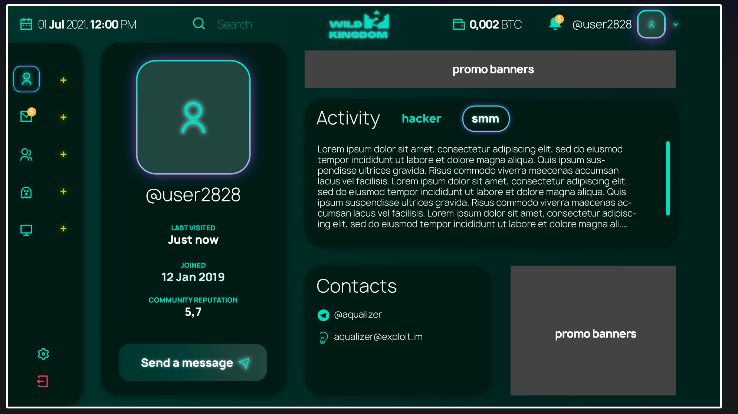

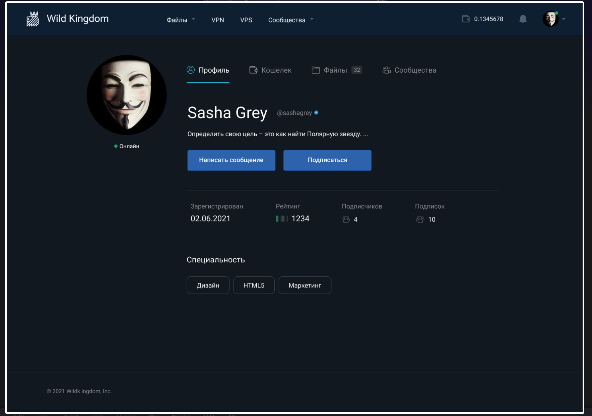

2021年7月、MangoはSternにソーシャルネットワーク(別名フォーラム)のデザインとして、ダークグリーンとダークブルーの配色の2案を送りました。Sternはフォーラム用としてはダークグリーンのバリエーションを承認し、最低限の機能を備えていれば利用できるようにする用意があることを示唆しました。

|

|

図28.ハッカーフォーラムのデザインを2つ提案

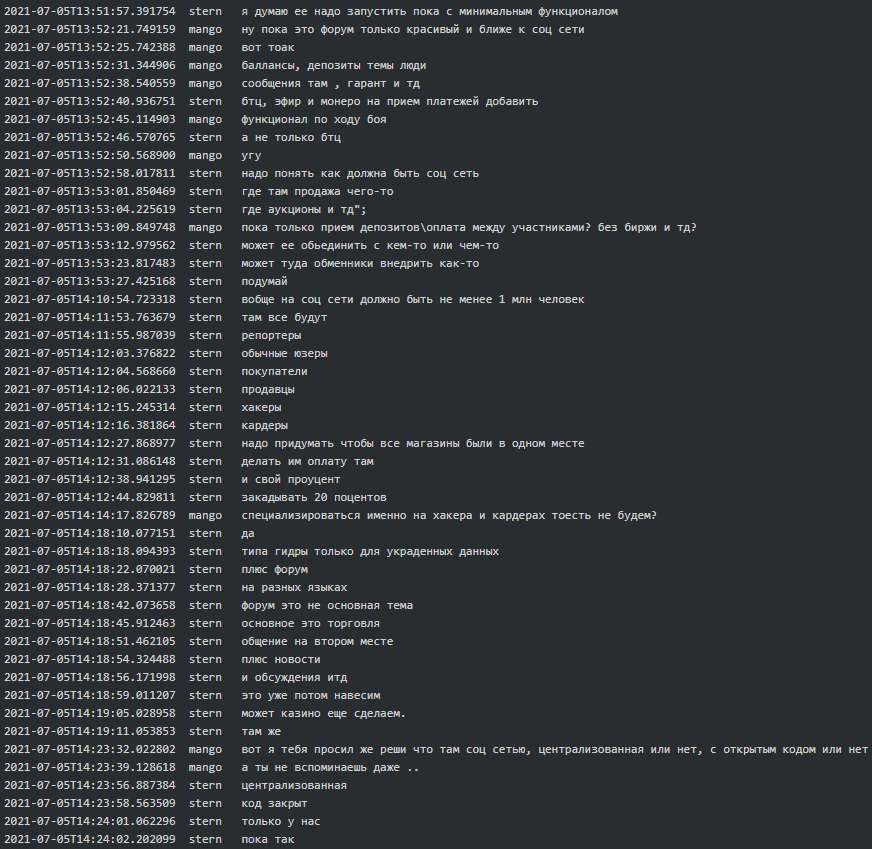

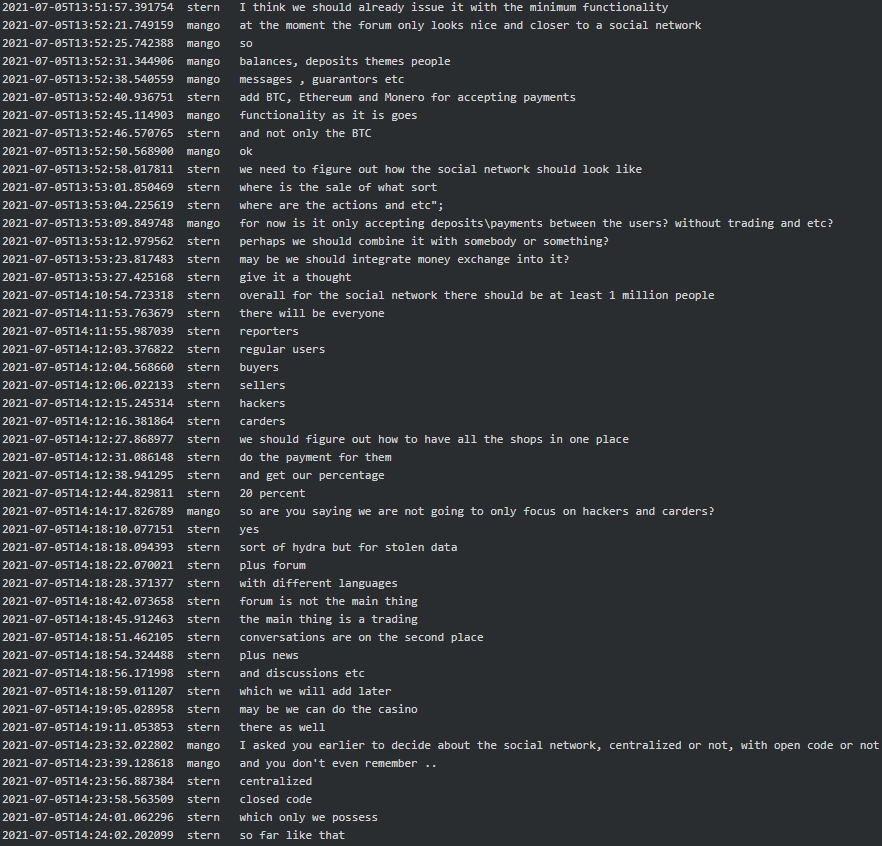

以下は、SternとMangoの間の起業家ばりの会話の抜粋で、フォーラムにどんな機能を持たせるべきか、何がうまくいく可能性があり、何がうまくいかない可能性があるのかをブレインストーミングしているところです。

|

|

図29.新しいハッカーフォーラムについて話し合うMangoとStern

その後、Mangoはフォーラムのドメインとロゴの候補を提案しました。「matryoshka[.]space(すでにドメインがある:))。ロゴには怒った顔のマトルーシュカ、私たちのテーマカラーのダークグリーン、そしてその横にパソコンがあってもいいかもしれない。これ(マトルーシュカ)は基本的に(我々の)テーマと合致している。私たちは複数のサブシステムが1箇所に集まった1つの大きなシステムなのだから。そして、ロシアにちなんだのテーマなのは明白だ。カッコよくて、覚えやすい、みんなの心に響くものになると思う」と言います。

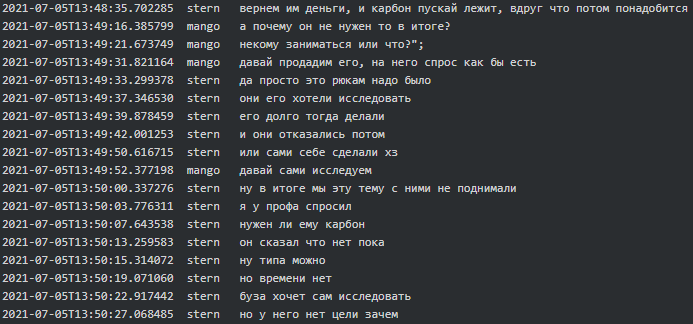

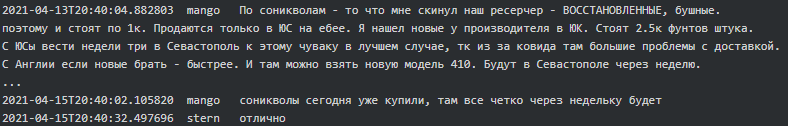

Carbon BlackとSonicWallの買収

2021年3月、SternはDefenderに「Carbon Black AVが要る」と言います。2021年4月、MangoはProfessorに「Carbonに6万(通貨は不明)が高いのなら、購入する組織に3万、Carbon本体は250台のPC分で3万」でどうかと聞いています。一週間後、Mangoはフランスの組織経由でCarbon Blackを14,800ユーロで購入することができたようです(加えてBTC変換に20%、約束通り同組織に3千ユーロを支払いました)。しかし、SternはCarbon Black AVを使わず、2021年7月にMangoが「なぜカーボンブラックについて何もしないのか」と尋ねると、Sternは「もともとRyukが必要としていたが、何らかの理由で必要でなくなった」と答えています。

|

|

図30.SternがMangoにCarbon Black AVはRyukチームのために購入したと報告

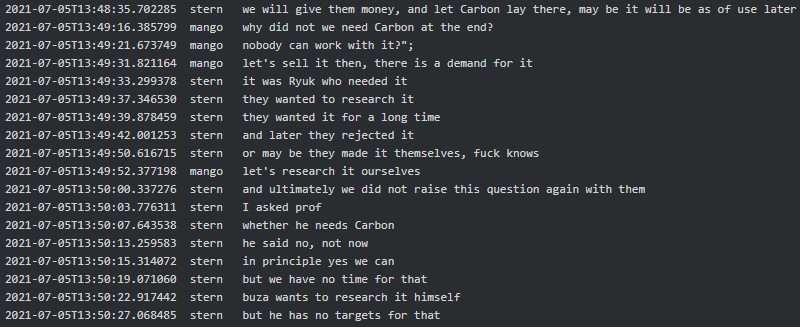

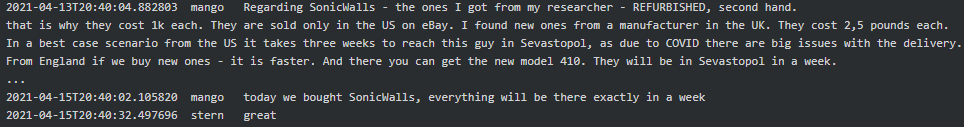

2021年2月、SternはSwift(テスター/コーダー)に、SonicWallのソリューションも必要だと言っています。彼はJabberで「誰かSonicWallの脆弱性を把握して、それに動作するスキャナを作ってくれないか」と全連絡先に向かって発信し、これに対してGhost(テスター/コーダー)は「それって『CVE-2020-5135:Critical SonicWallのVPNポータルにスタックベースのバッファーオーバーフローが生じる恐れのあるクリティカルな脆弱性』、これのことだよね?」と応じています。CVE-2020-5135は、2020年11月頃に修正されたCVSSv3 9.4/10の重要度が「クリティカル」の脆弱性で、SonicWall PSIRTによると、実際の悪用は観測されていないとのことです。2021年4月中旬MangoからSonicWallに対しSonicWall(新機種SMA 410でさえ)を購入する方法はいくつかあるとし、その後、新品だけでなく再生品もなんとか購入できると報告しています。

|

|

図31.MangoからSternへ:SonicWallの購入について

SonicWallについては、2021年6月にSubzero(テスター/コーダー)が「SonicWallを把握した」とSternに進言したこと以外、あまり詳しい情報はありません。

結論

金銭目的のサイバー犯罪者は、国境を越えて協力し、政治問題には大抵関わらなかった経緯があります。しかし、現在のロシアとウクライナの紛争は、サイバー犯罪者にとっても、どちらの側につくのか選択せざるを得ない状況で、無視できるものではありません。

ContiのリークやTrickBotのリークは、この対立の直接的な結果でした。今回の情報漏えいは、前例のないレベルのもので、政府が支援する数百万ドル規模のランサムウェアの一団がどのように動いているかを世界に示しました。給料を払い、ソフトウエアのライセンスを取得し、顧客サービスを開始し、戦略的提携を結ぶなど、ある意味通常のビジネスに近いものがあります。しかし、この「ビジネス」はトップレベルのサイバー犯罪で、国家への攻撃を担当する諜報機関と戦略的に提携しているのだということを忘れてはなりません。

私たち専門家の間では、技術的な内幕やマルウェアファミリー間の提携はよく知られており、また政府機関との関係も疑われていましたが、内部の会話を読んで、これらの疑惑が確認できたことは非常に意義深いことでした。

※本ページの内容は2022年3月31日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Conti Leaks: Examining the Panama Papers of Ransomware

著者: John Fokker、Jambul Tologonov