2014年に始まったロシアとウクライナの戦争がエスカレートし、ロシアがウクライナに侵攻してからほぼ1年が経ちました。それは第二次世界大戦以降、ヨーロッパで最大の難民危機を引き起こしました。戦争は地上戦だけでなく、技術システムを通しても発生しています。ウクライナの公共、エネルギー、メディア、金融、ビジネス、および非営利部門は、繰り返される標的型サイバー攻撃によって最も被害を受けています。2022 年 2 月以降、サイバー攻撃により医薬品、食料、救援物資の流通が滞っています。その影響は、基本的なサービスへのアクセスの妨害から、データの盗難や偽情報にまで多岐にわたります。前回のブログでは、遠隔測定で観測したウクライナに対するさまざまな攻撃について説明しました。

私たちのチームは、サイバー脅威の動向を注意深く追跡し、最新の脅威インテリジェンスと指標を用いて、世界中の政府機関や企業のお客様をサポートしています。本ブログでは、ウクライナを標的としたサイバー活動に関する最新の知見について概説します。悪意あるメールやURLから、国家を後ろ盾にしたマルウェアの使用まで、サイバー活動は活発な軍事活動や社会的不満を伴って継続しています。

悪質なメール

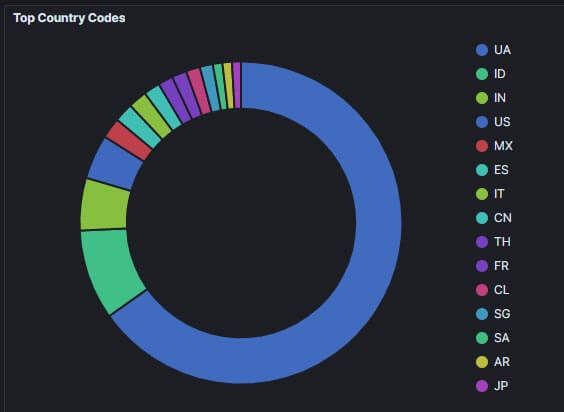

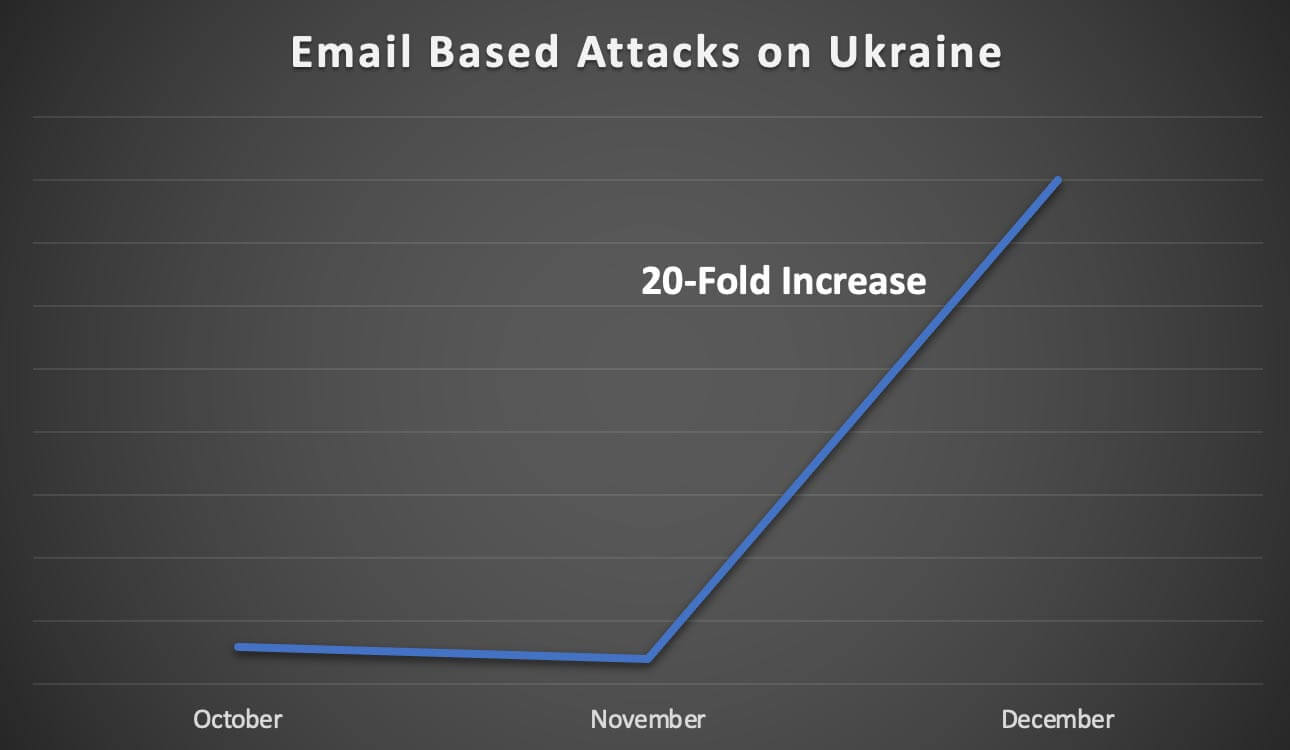

1年後、Trellix Advanced Research Centerのチームは、ウクライナの公共および民間部門に対するメールベースのサイバー攻撃が20倍に増加していることに気づきました。当社のメールセキュリティ研究者は、22年11月第3週に攻撃の急増を観測し、22年12月末に攻撃が下火になるまで、一貫して高い水準を維持しているのを確認しました。

図 2 – 2022 年のウクライナに対するメールベースの攻撃

これらの攻撃の大部分は、ウクライナ政府および軍事サイトの親ドメインである「gov.ua」Web サイトのサブドメインを対象としていることが判明しました。最も一般的な攻撃は、添付ファイル ベースの攻撃で、本文が最小限の内容のメールと添付ファイルが被害者に送信されました。件名は通常、「債権・債務に関するご相談」「2022年1月の就労許可申請書を早急に提出してください」など、興味を引くような内容になっています。

マルウェアを配信するために、さまざまな種類の添付ファイルが使用されていました。例えば、xlsx、shtml、doc、xlsm、jar、lnk、cmgなどがあり、このうちxlsmが最も多く見受けられました。ウクライナ政府宛ての不審なメールの大部分は、悪意のある送信者によるものであり、不正添付ファイルの分析によると、これらは国が後援するグループ Gamaredon に起因する可能性が高いと確信しています。

メールキャンペーン

Trellix Advanced Research Center の研究者は、ウクライナの Web サイトを標的とするさまざまなスタイルのキャンペーンを発見しました。

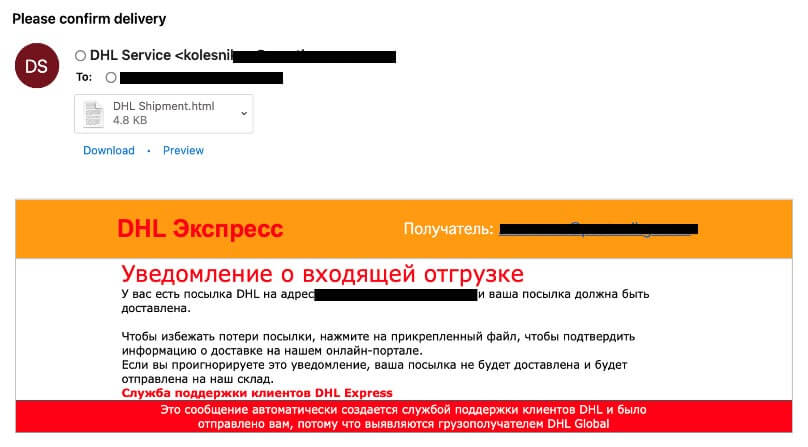

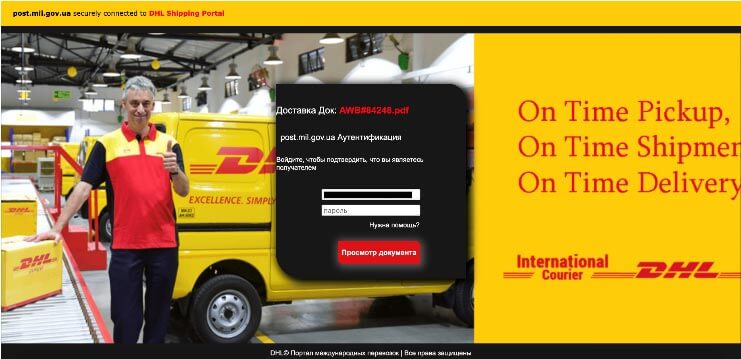

サンプル 1: htmlファイルを開き、被害者をカスタマイズされたフィッシングページにリダイレクトさせる、偽の「Shipment Notification(出荷通知)」の受信メール

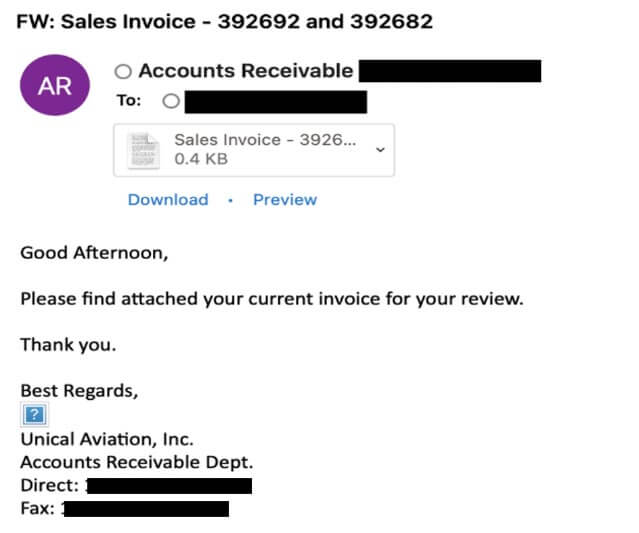

サンプル 2: 請求書を装った悪意のある添付ファイルを含む「アカウント チーム」を装ったメール

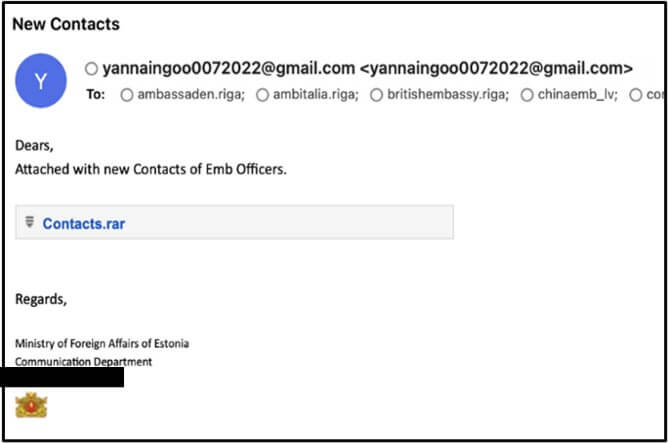

サンプル 3: エストニア外務省を装ったメールで、大使館職員の連絡先を共有しようとしており、悪意のあるファイルへつながる Google ドライブ リンクにユーザーをリダイレクトするリンクが記載

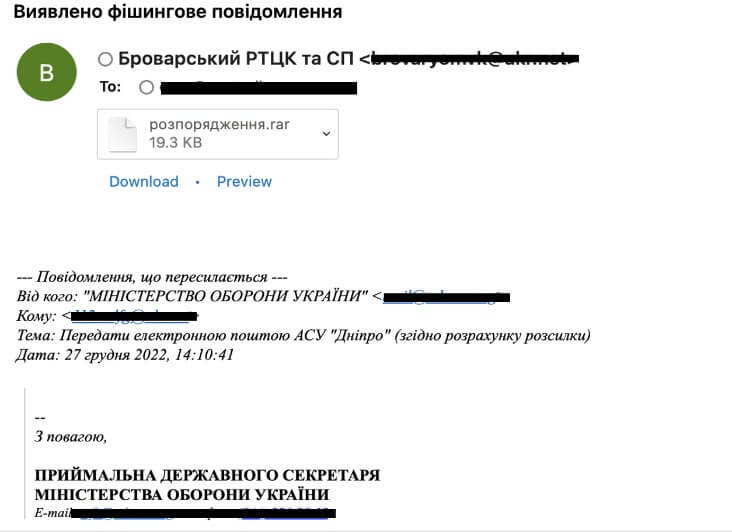

サンプル 4: 「ウクライナ国防省」を装ったメールで、圧縮されたアーカイブが添付されており、ウクライナで業務展開している物流会社 DNI Pro LLC の名前も使用。アーカイブは、被害者へマルウェアを配信するために使用

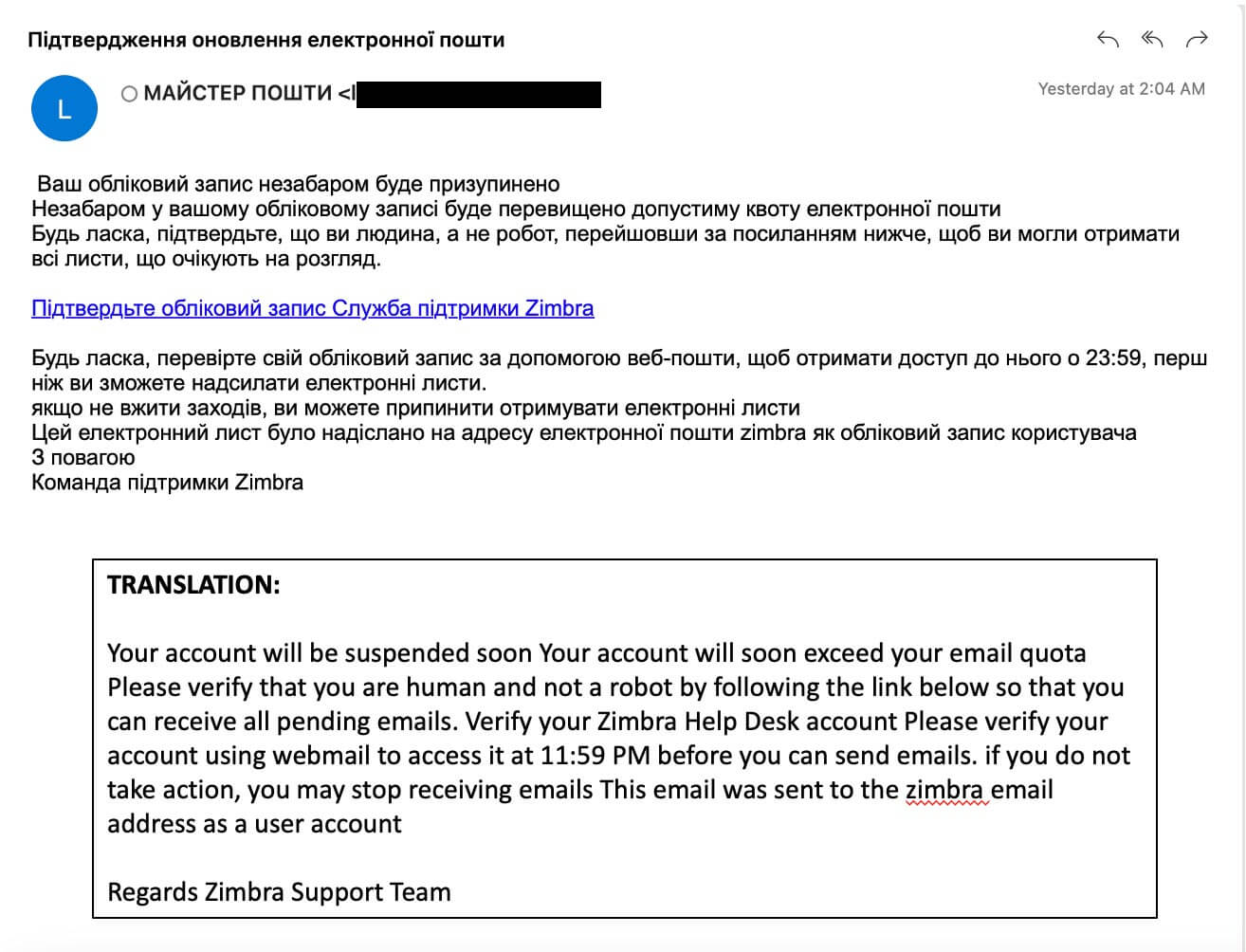

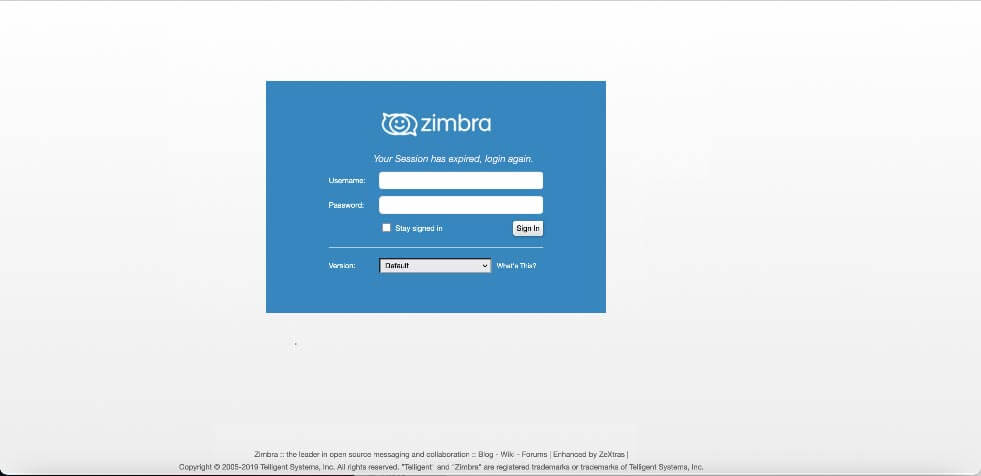

サンプル 5: mil.gov.ua の管理者から送られた偽の通知メールで、メールボックスの問題を解決するために検証が必要であることを通知し、ユーザーを不審な Web サイトにリダイレクトするリンクが記載

悪意あるURL

以下は、Trellix Advanced Research Center のメール研究者によって発見された、ウクライナを標的とした不審なWebサイトの一部です。

-

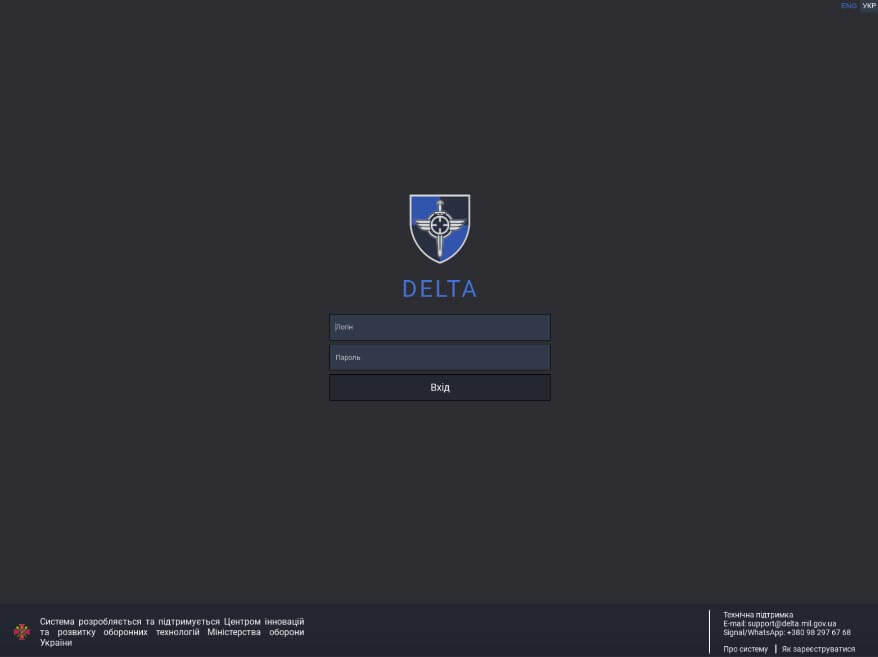

- 本物に見せかけ、正規のようにカスタマイズされたサイトは、被害者が不審な活動を認識するのを困難にする。

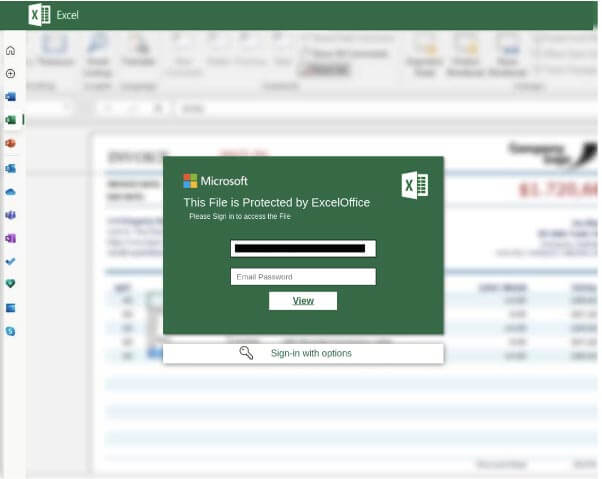

- フィッシング サイトの背景に不鮮明なドキュメントを提示するなど、重要な文書であるかのように見せかけることで、ユーザーの危機感を利用し、ログインを促す。

- これらのサイトでは、セキュリティ製品による検出を回避し、セキュリティ専門家による分析を困難にするための手法を組み合わせて使用。

図 4 – ウクライナを標的とした悪質なURL

マルウェアと不審な動向

Trellix Advanced Research Centerの遠隔測定により、ウクライナの組織を標的とした複数のマルウェアファミリーが特定され、不審な動向が観測されました。以下は、弊社の研究者が観測したマルウェアファミリーと動作の一部です。

- Garmaredon: Gamaredon – ロシアの APT グループであり、ウクライナを標的とする最も活発な国家支援グループの 1 つです。Gamaredon Group という名前は、敵対者の初期のキャンペーンで検出された “Armageddon” という単語のスペルミスに由来しています。Trellix の研究者は、Garmaredon に関連する 3種類の異なるスタイルのマルウェアを観測しました。

- 1 つ目は、さまざまな形式のアーカイブ ファイルに不審のLNK ダウンローダを含むものです。これらは、Windows MSHTA ユーティリティを悪用して、さらに別の段階のマルウェアをダウンロードするトロイの木馬です。

- 2 つ目は、テンプレート インジェクション攻撃を使用したdocファイルでした。このタイプの攻撃は、Word文書に、外部のマルウェア・ペイロードへの偽のテンプレート参照を持たせるものです。

- 3 番目は XLL ダウンローダーです。これらはトロイの木馬化された Excel アドイン DLL であり、別のマルウェアをダウンロードしてインストールするようにプログラムされています。

- H-Worm: Houdini Rat とも呼ばれる、2013 年に初めて発見された Visual Basic Script ベースのリモート アクセス型トロイの木馬 (RAT) です。コマンド&コントロール インフラストラクチャは、NjW0rm、njRat、XtremeRAT、PoisonIvy などの他のマルウェア ファミリと共有されています。RAT には、システム情報の盗用、スクリーンショットのキャプチャ、キーストロークのログ記録、Web カメラの閲覧、ファイルの削除、自身のアンインストールなど、さまざまな機能を備えています。H-Worm は、国際的なエネルギー産業に対する標的型攻撃で導入されました。また、スパムメールの添付ファイルや悪意のあるリンクを介して実行される、ありふれた攻撃にも広く使用されていることが確認されています。

- Formbook: Web ブラウザーにキャッシュされた認証情報、スクリーンショット、キーストロークなど、感染したシステムからさまざまな種類のデータを盗むために使用されるマルウェアです。また、ダウンローダとしても機能し、他の悪意のあるファイルをダウンロードして実行することができます。

- Remcos:コンピューターを遠隔操作するために使用されるリモート アクセス ソフトウェアです。インストールすると、コンピューターにバックドアが開き、遠隔地のユーザーにフル アクセスが許可されます。

- Andromeda: 2011 年に開発されたコモディティ型トロイの木馬で、現在はウクライナの公共部門のネットワークを標的にしています。このAndromedaの再出現は、以前にMandiantによって報告されており、Trellix はこのAndromedaの活動を確認しています。

- 悪意のある有害な可能性のあるプログラム (PuP) の検出: 2022年10月から2023年1月にかけて、ウクライナにおいてAdobeのアクティベーションを目的とした単一のソフトウェア アクティベーション プログラムに関連した、異常な量の PUP が検出されたことを確認しました。しかし、この PuP は実際には、感染したシステム上にバックドアを作成することを目的としたマルウェアでした。PuP や海賊版ライセンス アクティベータの使用は、遠隔測定で継続的に確認しています。重大なマルウェア感染のリスクが高まるため、この動作を強く懸念しています。

- CVE-2021-3438:ある金融機関で、攻撃者が Rundll32 を介して既知の HP プリンターの脆弱性 (CVE-2021-3438) を悪用しようとした複数の権限昇格の試みを確認しました。

- 不審なMSIEXEC.exe の動作:弊社の研究者は、msiexec.exe が Excel ファイルから生成され、インターネットに公開されている、侵害された可能性のある Qnap NAS デバイスからバイナリをダウンロードしようとするという不審な動向を観測しました。MSIEXEC.EXE の利用は一般的な手法ですが、以前の Raspberry Robin キャンペーンや古い Gamaredon キャンペーンで、この特定の動向が確認されています。最終的なペイロードは、もはや追加分析に利用できないため、より明確な特定は不可能でした。

侵害の指標

次のリンクには、ウクライナに対して行われているキャンペーンで使用された、不審なURL、バイナリ、およびメール アドレスの例を記載しています。

Trellix のセキュリティ保護

Trellixはこのようなキャンペーンから、メールがシステムに届くのを防ぐことで、信頼性の高い検知機能をご提供します。さらに、Trellix は、ネットワーク、URL、バイナリなどの他のレベルでもキャンペーンを検出し、お客様に完全な保護機能をお届けしています。

以下は、これらのキャンペーンに含まれるマルウェアに対して検知されたTrellix Securityの検出結果の一部です。

メールベースの検出 –

- FE_EMAIL_PASSWORD_RESET_PHISH_1

- FE_Trojan_HTM_Phish_198.FEC2

- FEC_Trojan_JS_Generic_14

- FEC_Dropper_HTML_Generic_18

エンドポイントベースの検出 –

- APT.Gamaredon.DNS

- Worm.Houdini

- FE_Backdoor_Win32_REMCOS_2

- Trojan.Formbook

- FE_Worm_Win32_Andromeda

結論

ウクライナとロシアの戦争が続く中、ウクライナのエネルギー、政府と運輸、インフラ、金融部門などに対するサイバー攻撃は一貫して続いています。このようなパニックと不安の時代には、攻撃者は被害者の混乱やストレスにつけ込んで、被害者を巧みに利用しようとする狙いがあります。攻撃は続いていますので、警戒を怠らないようにしてください。政府および防衛関係者は、攻撃の最も有望な標的となるため、細心の注意を払うことをが推奨されます。

ウクライナを標的とした脅威活動に関する過去の調査については、Trellix Advanced Research Center による過去のブログ、ワイパーマニア:ワイプの種類と分析とクマの雄叫びが轟く(ロシアの攻撃主体が暗躍)をご参照ください。

原文: Cyberattacks Targeting Ukraine Increase 20-fold at End of 2022 Fueled by Russia-linked Gamaredon Activity

著者: Daksh Kapur / Tomer Shloman / Robert Venal / John Fokker