2021年11月に米国当局がメンバー2人を逮捕し、2022年1月にはロシア当局がさらに数人を逮捕し、解体を宣言したランサムウェア犯罪集団「REvil」がオンライン上に再び出現しているという報道が相次いでいます。REvilの復活が、同じ技術力を持つ極めて攻撃的なメンバーによるものか、それとも単に古い名前とインフラの一部を使い回している模倣グループによるものかはまだ不明ですが、新しいREvilバイナリが活動の度合いを高めていることは明らかです。現在のところ、私たちが立てている仮説は、1人または数人の個人が、かつてのREvil Happy Blogとバイナリソースコードの一部をコントロールできるようになったというものです。REvilはランサムウェア「GandCrab」を再ブランド化したもので、ただでさえ影響力があり、注目の的だった事実を重視すれば、悪名高いREvilという名称が今また使われるようになったことには驚きを隠せません。このため、REvilグループの主だったオリジナルメンバーが関与していることは、まず考えられないでしょう。

とはいえ、復活であろうとなかろうと、見過ごすわけにはいきません。

Trellix Advanced Research Centerの脅威インテリジェンスグループは、REvilやその前身であるGandCrab、およびそれに類似した攻撃者について長期に渡り研究を行ってきました。このブログでは、GandCrabとREvilについて、過去に行った調査も参考にしています。これまでの研究成果については、以下のブログをご覧ください。

REvil:RaaSであるSodinokibi、別名REvilを分析

エピソード 1: コードが教えてくれること

エピソード 2: オールスターズ

エピソード 3: 金の流れを追え

エピソード 4: クレッシェンド

サイバー犯罪者から身を守るには、彼らがどのように考え、どのように行動するかを理解する必要があります。サイバー犯罪集団による活動(今回はランサムウェア活動)を停止させ、二度とできないようにするには、サイバー攻撃に関与した個人またはグループを発見し、訴追する必要があります。ただし、法執行機関が攻撃の背後にいる関連メンバーを特定することは概して困難です。

Trellixは、米連邦捜査局(FBI)がRevilの盗んだ資金を押収し、グループのメンバーの一部を訴追・逮捕するまでの過程において、ランサムウェア犯罪集団の主要メンバーをあぶり出した斬新な手法を説明しました。これについては、GandCrabに関する上記のVB2019の発表や、エピソード2で詳細に記しています。このブログでは、REvilがサイバー犯罪組織を構築するために採用した手順から、最終的に彼らの破滅につながった失敗まで、全体的にご紹介します。

目次

サイバー犯罪企業の構築

ランサムウェアContiに関する私たちのチームの調査結果は、「REvil」の調査から学んだことの多くと重複します。サイバー犯罪者グループは、人事から、給与、文化、従業員表彰プログラム、コールセンターまで、あらゆるものを構築しており、組織運営の洗練さを高めています。マーケティングやユーザーサポートなどの機能を完全に備えた組織です。また、規模が大きくなり、信頼が醸成され、相互依存が高まると、研究者や法執行機関がグループの運用や技術のあらを探す道が開かれ、関係するメンバーを具体的に特定できる新たな方法を提供することができます。

図1: Revil の前身である GandCrab ランサムウェアによる、人材勧誘のためのブランドとビジョンを示す社内マーケティングの一例

図1: Revil の前身である GandCrab ランサムウェアによる、人材勧誘のためのブランドとビジョンを示す社内マーケティングの一例

サイバー犯罪の「帝国」について考えるとき、調査によって予期できる主な要素は次の通りです。

- 安定した製品:グループが成功するためには、使いやすく安定したマルウェアが必要であり、ランサムウェアの場合は、さらに安定した復号化ツールが欠かせません。

- 規模拡大のための技術とマーケティング:ランサムウェアグループなどのサイバー犯罪集団の多くは、被害者や潜在的な被害者に恐怖を与えるために、注意深く公開されたダークウェブサイトで活動内容、ミッション、求人情報などを宣伝しています。また、アフィリエイトメンバーを勧誘・維持するためには、組織のブランディングが重要です。Ransomware-as-a-Service(RaaS)グループの規模拡大では、いつでも何百人もの被害者と電子メールで交渉するのとは対照的に、被害者とコミュニケーションしたり、バイナリや復号プログラムを要求したりするために、集中型パネルを導入しているグループを見かけることがよくあります。

- 適材適所:最も優秀なアフィリエイターを採用することは重要です。多くの企業と同様に、グループの多くはメンバーに試用期間を与え、適合するかどうか証明することを求めています。

- 戦略的パートナーシップ:サイバー犯罪者グループは規模を一段と拡大するために、マルウェアの難読化サービスから、コールセンター、ビットコインロンダリングサービスまで、ビジネスのあらゆる分野でパートナーシップを活用しています。これによって、グループはそれぞれの専門分野に集中することができます。

- 義務を果たす:忠誠心は、おそらくサイバー犯罪者集団の活動を維持するための最も重要な要素です。マルウェアの作者は、攻撃を実行したチーム全体の歩合を決定する追跡メカニズムを作成することで、経営陣が支払うべき金額を簡単に把握できるようになりました。

組織が衰退の淵に立たされる兆候は、謙虚さを忘れて忠誠心が失われたときや、ずさんなミスを犯したときによく見られます。インフラやオペレーション、人的資本が拡張するということは、混乱を招く機会が増えるということであり、私たちのような研究者が新しい研究方法を見つける可能性が高まるということでもあるのです。

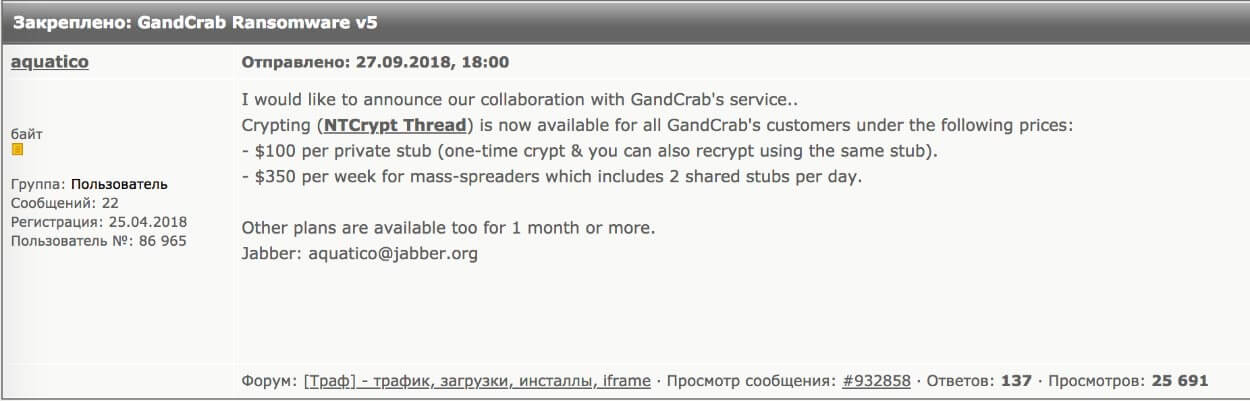

図 2:人気のあるマルウェアの難読化サービスがGandCrabランサムウェアと提携するとの発表があった。この特定のサービスを利用することで、ユーザーはたっぷり値引きしてもらえると詳述されている

図 2:人気のあるマルウェアの難読化サービスがGandCrabランサムウェアと提携するとの発表があった。この特定のサービスを利用することで、ユーザーはたっぷり値引きしてもらえると詳述されている

REvil の活動

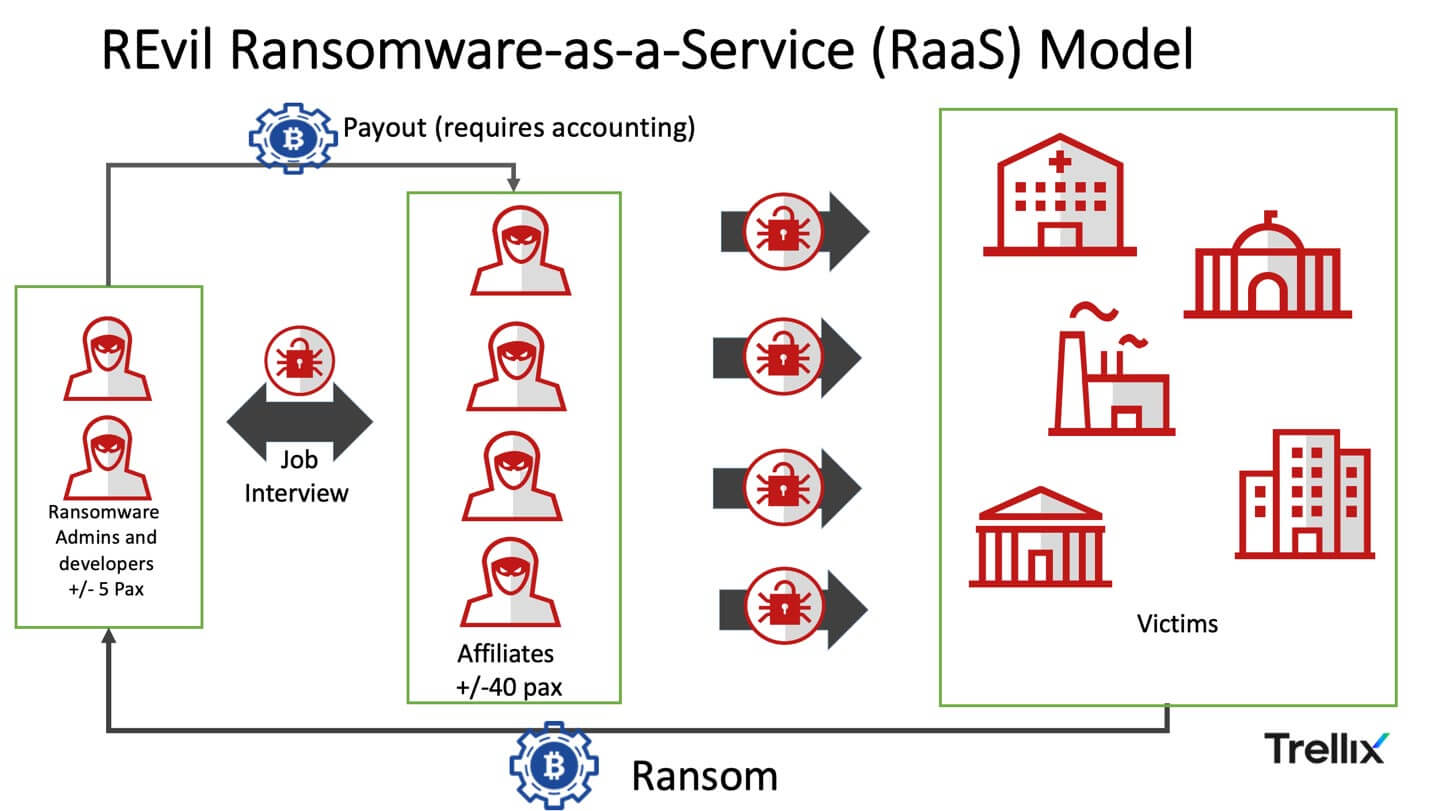

REvilは、2019年4月末に「Sodinokibi」として広まっていることが確認されました。GandCrabグループから生まれたSodinokibi、別名REvilは、すぐに攻撃を確立し、国や業界を超えて数百万ドルを詐取する大規模なRaaS帝国を構築し、近年では最も大きな影響を与えたいくつかのランサムウェア攻撃を実行しました。RaaSグループは、コードを維持するコアグループと、ランサムウェアを広めるアフィリエイトと呼ばれる別のグループによって運営されています。新たなサポート機能やパートナーが活動のカギとなっており、RaaSグループは一般的に被害者から詐取した身代金から手数料を得ています。しかし、Contiグループのように、歩合制ではなく、関連会社に給料を払わせているグループもありました。

図 3: REvil RaaS 運用体制の概要

図 3: REvil RaaS 運用体制の概要

REvilは、近年で最大のランサムウェア攻撃の背後にいます。これには、多数のマネージドサービスプロバイダーとその顧客に影響を与えて500以上の食料品店をオフラインにしたKaseya VSAへの攻撃や、世界最大の食肉加工会社JBS SAを生産停止に追い込んだ攻撃が含まれます。

Kaseyaへの攻撃は、多くの意味で、REvilとアフィリエイトに対して世界の法執行機関が公然と動き出すきっかけとなりました。攻撃を受けた組織の影響は、食料供給にまで及び、身代金の要求額も急激に高まりました。実際、ランサムウェアの平均要求額は、2018年の5,000ドルから2020年には約20万ドルへと、わずか2年で3900%も増加しました。2021年は、ランサムウェアの被害を受けた組織は増大し、何百万人もの生活に悪影響を与えたことを物語っています。

法執行機関、各国政府機関、民間企業がグローバルに連携し、REvilを検証し、主要なインフラ、通信、金融の流れを特定し、攻撃の背後にいる個人を特定し、裁判にかけるために協力しました。

アフィリエイトの特定: 帰属の判断は困難

RaaSなどのサイバー犯罪集団は地下組織であるため、特定のランサムウェア攻撃を実行したアフィリエイトを特定することは困難です。ところが、REvilでは、興味深いことがわかりました。

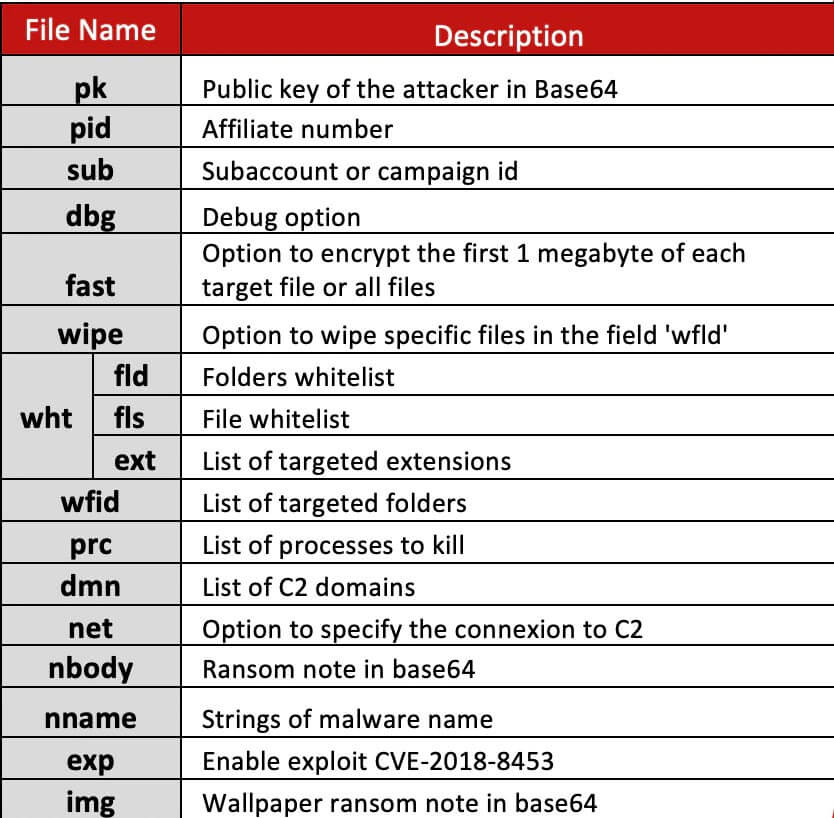

図 4 : 各 REvil バイナリには、アフィリエイト (pid) とキャンペーン (sub) の管理機能を含む特定のパラメーターを持つ JSON 構成ファイルが含まれる

図 4 : 各 REvil バイナリには、アフィリエイト (pid) とキャンペーン (sub) の管理機能を含む特定のパラメーターを持つ JSON 構成ファイルが含まれる

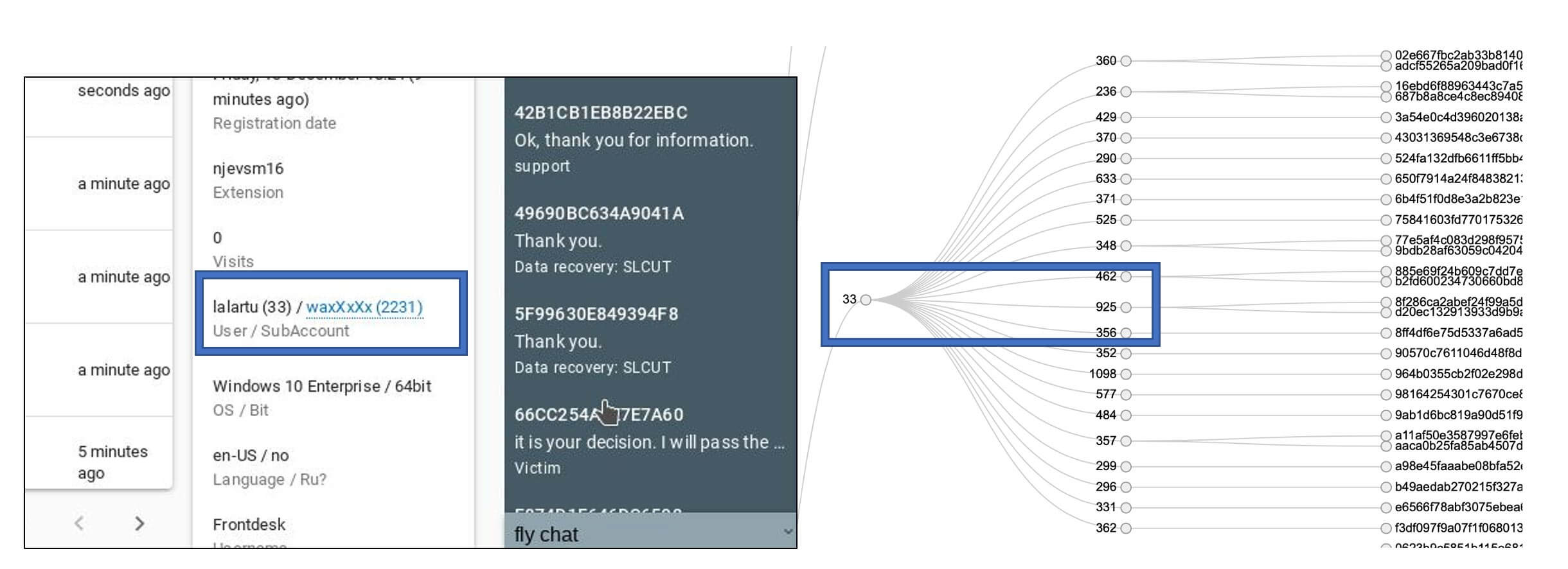

感染管理

サイバー犯罪者集団が十分に機能するために何が必要なのかという概要を説明した際、忠誠心を維持するためにメンバーに報酬を支払うことの重要性を指摘しました。アフィリエイトメンバー、管理者、パートナーがそれぞれ遅滞なく報酬を受け取ることができるように、ランサムウェアの使用状況を追跡する強力な手法を備えている必要があります。上の図に示すように、Revilは、ビルドした各バイナリにJSON設定ファイルを含むことで、会計上の悩ましい課題を解決しました。この設定ファイルには、ランサムウェアに設定されたいくつかのパラメータやフラグが含まれていますが、ここで注目するのは、pidとsubの2つのパラメータです。pidはパートナーIDやアフィリエイトIDとも呼ばれています。subはキャンペーンIDと呼ばれ、特定の攻撃に対応しています。この2つは「親子」関係にあり、1つのアフィリエイトIDは複数のキャンペーンにリンクされていますが、私たちが観察したキャンペーンはいずれも親が1つしかありませんでした。複数の親アフィリエイトIDを持つ単一のキャンペーンIDを確認した唯一の例は、その製品における本物のREvilサンプルの有効性をテストするために正規の会社によって修正されたときだけでした。

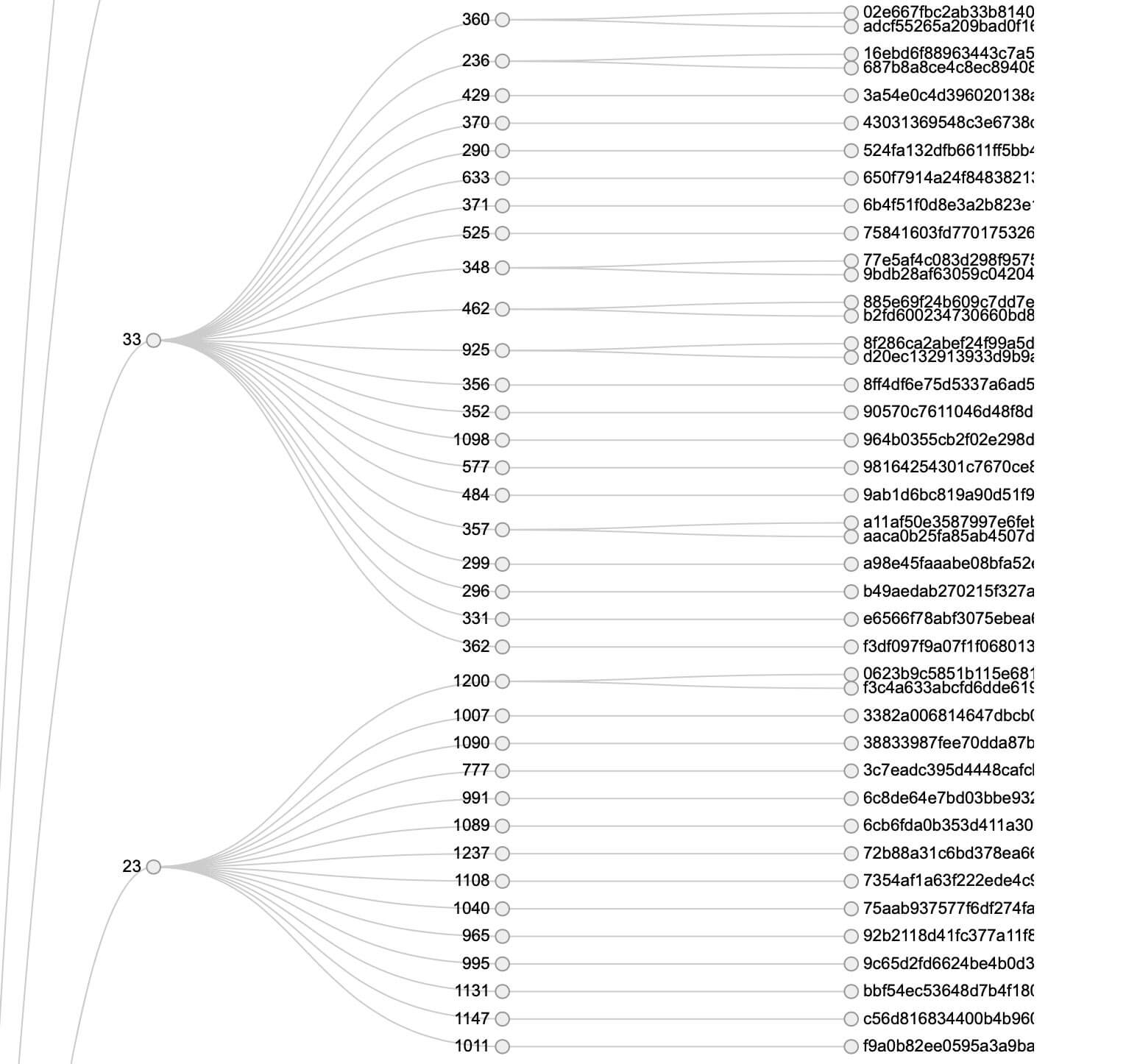

図 5: アフィリエイト ID、キャンペーン ID、悪意のあるバイナリの関係性の概要

図 5: アフィリエイト ID、キャンペーン ID、悪意のあるバイナリの関係性の概要

REvilを研究し、複数のサンプルを収集するようになると、追跡感染の際に、アフィリエイト番号が再発行されることを確認しました。REvilが運用していたのは、社員番号に似ていました。設定ファイルの各パラメータの表記と機能が正しくても、最初から明確に定義されていたわけではないことに注意すべきでしょう。数千のRevilバイナリを収集し、上の例のようにそれぞれの構成を抽出しました。まず、アフィリエイト活動の概要を作成し、バイナリハッシュを被害者のバイナリに正確にリンクさせることで誰が最もアクティブだったかを判断することで、どのアフィリエイトIDがどの攻撃を実行したかを判断することができます。REvilの管理者にとって、アフィリエイトに適切な歩合を支払うことが容易になるだけでなく、研究者や法執行機関にとっては便利なフォレンジック アカウンティングにもなります。

このため、カスタム設定抽出ツールを構築して社内で使用するとともに、法執行機関とも共有しました。このツールは、REvilの前身であるGandCrab用に開発した同様のツールを少し修正したものです。

図 6:被害者のマルウェアコードから始め、ランサムウェアのバイナリを通じてアフィリエイトのIDを抽出することに成功

図 6:被害者のマルウェアコードから始め、ランサムウェアのバイナリを通じてアフィリエイトのIDを抽出することに成功

ID番号を利用することで、REvilのチームメンバーの個々の活動を追跡することを可能にする重要な機会が開かれました。とりわけ継続して活動するアフィリエイターの中には、週末に1回で30万ドルも稼いだ人がいました。

内通者の出現

忠誠心の話に戻りましょう。最終的には不満を持った内部関係者がTrellixに接触してきたことで、組織に関するより多くの情報を得ることができ、より実態的な情報を当局に提供できました。

2019年10月までに掲載したブログ:エピソード3への反響として、当社の広報チームを経由して匿名のメールが届きました。この情報提供者は、あるハイレベルの脅威の攻撃者が週末の稼ぎを自慢している投稿が面白くありませんでした。この攻撃者に提供した情報窃盗型マルウェア「Infostealer」のログに対する報酬の受け取りを待っているさなかのことだったからです。

情報提供者は、REvil内のハイレベルの犯罪者の個人情報を持っていると接近してきましたが、情報を渡す見返りとして金銭的な報酬を要求してきました。ここではっきりさせておきたいのは、Trellixはサイバー犯罪者の情報提供に決して報酬は払わないということです。Trellixの長年にわたる法執行機関との関係を通じて、この匿名の情報提供者に対応するにあたって、適切な法執行パートナーを見つけることができました。ただし、この情報提供者を引き渡すまでには、準備の時間が必要でした。

おかげで、REvilとそのメンバーの関係や内情をより深く理解するための時間を持つことができました。REvilのバックエンドには、ゲストを案内するオプションがあったようで、この情報提供者がアフィリエイトに案内され、幸運にも複数のスクリーンショットを撮影することができました。

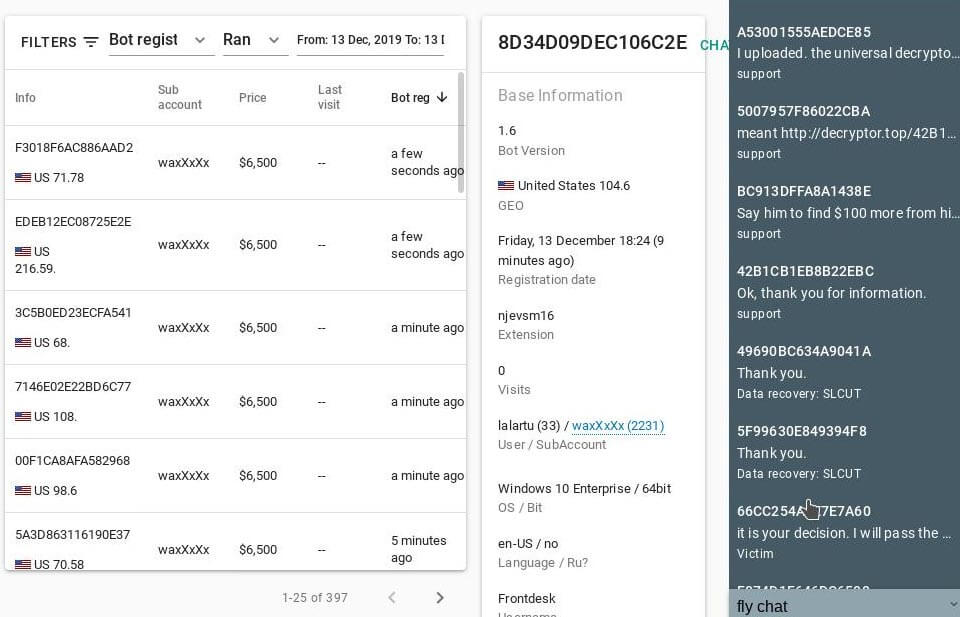

図 7: REvilのシンジケートメンバーが同時に数百人の被害者とやり取りするために使用したバックエンドパネル

図 7: REvilのシンジケートメンバーが同時に数百人の被害者とやり取りするために使用したバックエンドパネル

情報提供者は、実際のREvilバックエンドパネルの複数のスクリーンショットを共有してくれました。パネルの左側には、感染した被害者の概要が表示されており、国名や身代金額などが含まれています。中段は、送信されたコンフィグファイルを経由して感染した1件の詳細が示されています。右側の画面は、進行中の複数の交渉チャットの一部を表示しています。

図 8: REvilのバックエンドパネルのアフィリエイトIDとキャンペーンID番号の使用法

図 8: REvilのバックエンドパネルのアフィリエイトIDとキャンペーンID番号の使用法

スクリーンショットから得られた最も重要な発見は、私たちのアフィリエイトIDの仮説を確認できたことです。図8に示すように、アフィリエイトの呼び名とアフィリエイトID番号が括弧内に表示されています。もう1つの値は特定のキャンペーンのキャンペーンIDであることがはっきりと示されています。つまり、このバックエンドシステムにはアフィリエイトの完全な名簿があり、帰属の判別が非常に容易になることを意味しています。その物理的な場所がどこかが分かればいいのですが…。

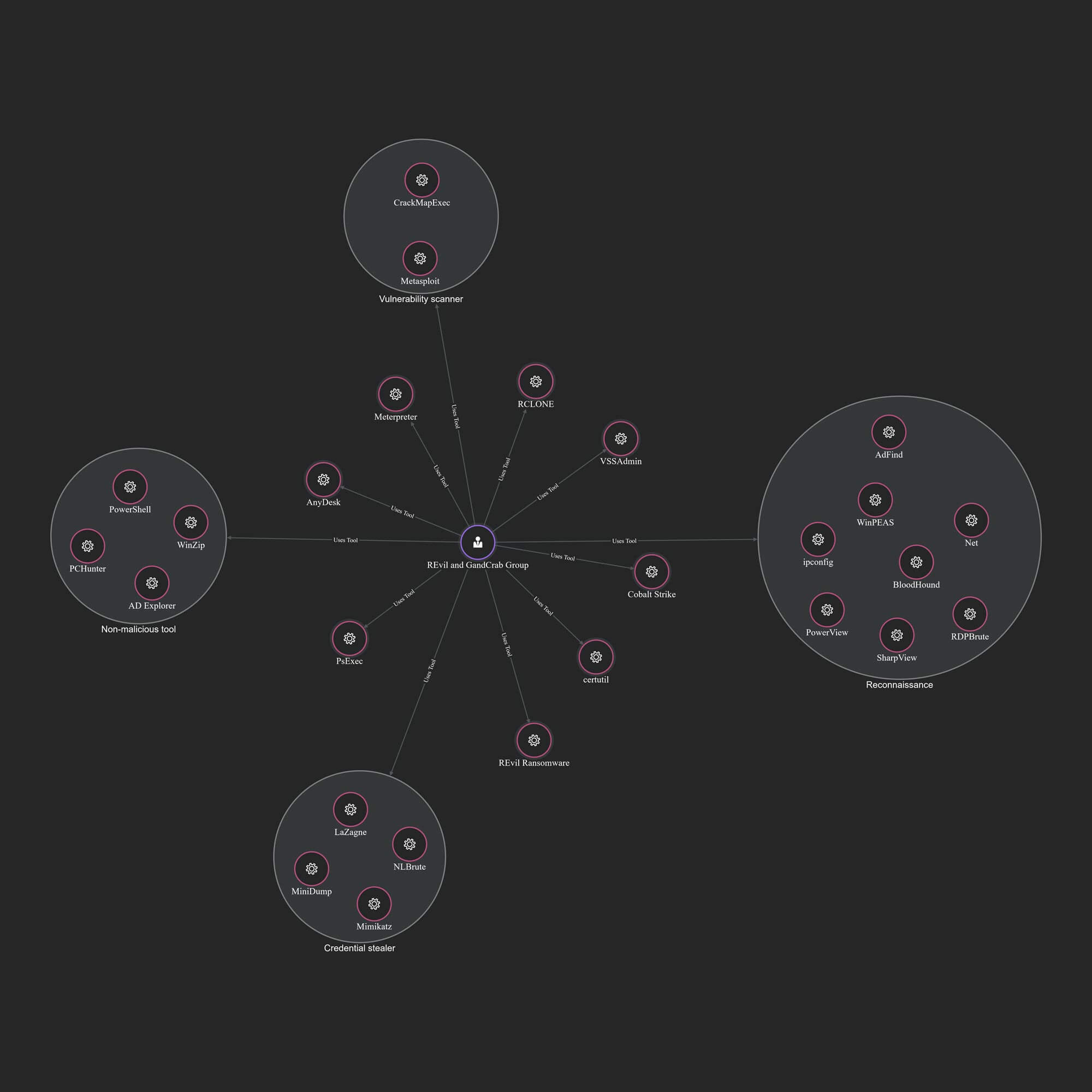

ツール、戦術、テクニック

この情報提供者は率直で、TTP、内部関係、グループの活動に関する情報を共有してくれました。彼らが使用したツール、戦術、技術は、Infostealerログ、RDPBrute、ADFind、Mimikatz、WinPEAS、Cobalt Strike、PowerShellスクリプトと多岐に渡ります。このため、Trellixは非常に有益なインテリジェンスを得ることができ、Trellix Insightsとすぐに統合することができました。これは、不満を抱いたContiのアフィリエイトが類似のTTPを記載したContiのプレイブックをネット上に流出させるより前だったことに留意してください。

図 9: Trellix Insights の REvil/Gandcrab グループにリンクされたツールの概要

図 9: Trellix Insights の REvil/Gandcrab グループにリンクされたツールの概要

REvil王国への鍵

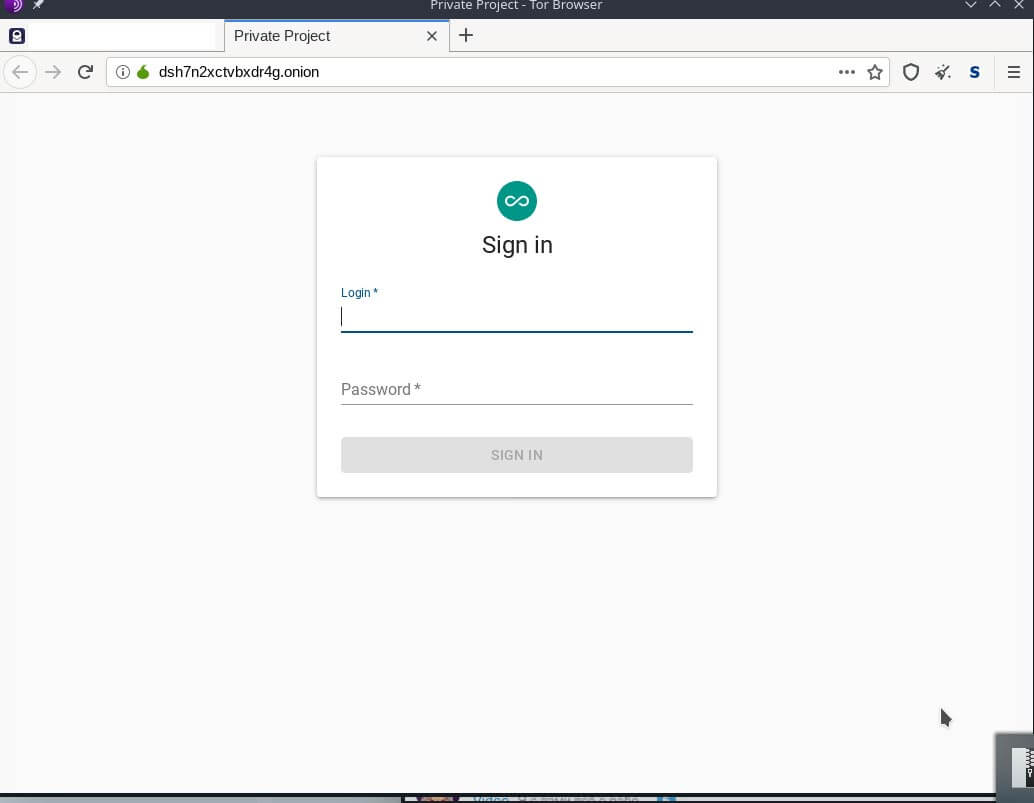

この情報提供者とのやりとりの中で、アフィリエイトはどこで、どのようにして実際のパネルにアクセスするのかを聞きました。情報提供者の説明では、彼が共有したスクリーンショットにあるバックエンドパネルは、Tor経由でアクセスされ、ユーザーはパネルにアクセスするために.Torrc設定ファイルを編集する必要があったといいます。さらに、情報提供者は、図10のようなバックエンドパネルのログインページのスクリーンショットを共有してくれました。一見すると、このパネルは目立たず、「Private Project」というWebページのタイトルばかりが目を引きます。

図 10: 情報提供者が共有したREvilバックエンドパネルのログインページ

図 10: 情報提供者が共有したREvilバックエンドパネルのログインページ

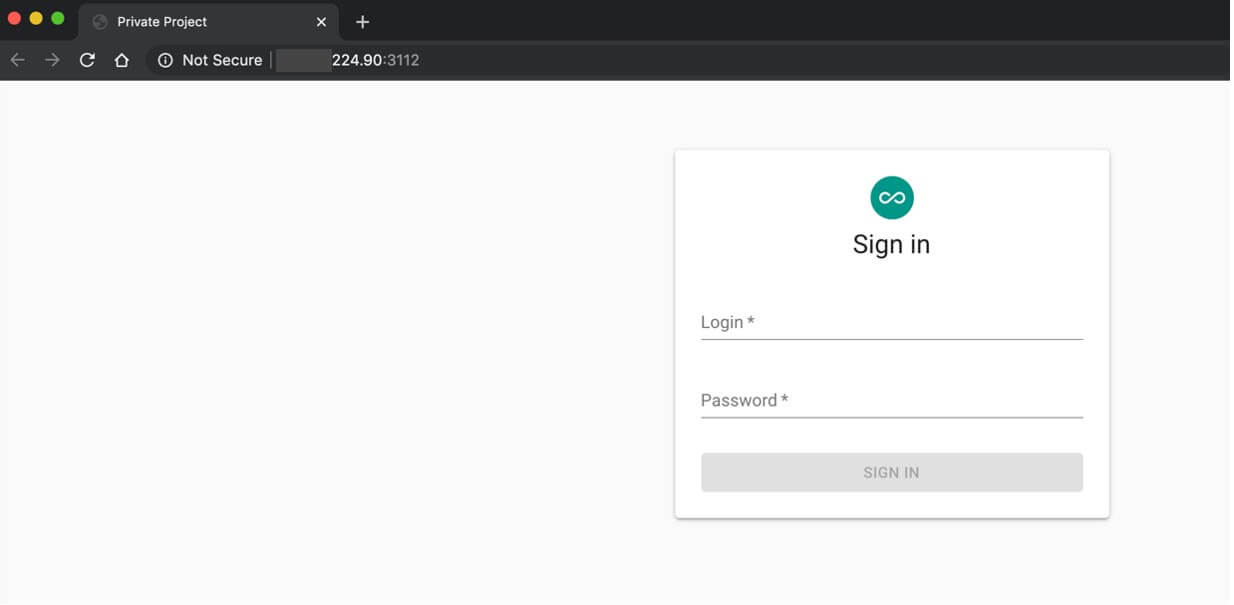

図 11: REvil バックエンドのクリア Web IP アドレス (一部削除)

図 11: REvil バックエンドのクリア Web IP アドレス (一部削除)

そこで、標準的な手法として、オープンソースの検索エンジン「Shodan」や「Censys」を使って、私たちのチームで同じタイトルのWebページを検索してみたところ、思った通り、インターネット上でまったく同じタイトルのページはわずか4件しか見つかりませんでした。このうちの3つは、Agent Teslaのような他の一般的なマルウェアファミリーのコントロールパネルでしたが、残りの1つは、情報提供者が共有した実際のREVILバックエンドパネルでした。

つまり、バックエンドの物理的な場所をクリアネットの IP アドレスで特定できたわけです。もう逃げ隠れできません。この調査結果を別の情報提供者と照らし合わせた結果、プロキシではなく、実際のバックエンドを扱っていることが確認できました。まさしく「やったー!」と叫びたくなる瞬間でした。

この過去に例のない発見は驚くべきもので、私たちは個々のメンバーや組織のコミュニケーションチャンネルに関する追加分析を加え、直ちに世界中の法執行機関に向けた55ページの報告書をまとめ上げました。

法執行機関はこの報告書に驚喜し、Trellixが提供した情報がランサムウェア犯罪集団に対する捜査などの活動に極めて重要であることが確認されました。サイバー犯罪者であってもミスは犯すものであり、私たちが見逃すことなく、それに気づくことができればよいのです。

逮捕後の状況

2021年11月に米国当局が2人のグループ メンバーを起訴し、2022年 1 月にロシアでさらに数人のメンバーが逮捕された後、状況は変化しました。今年の 3 月、ウクライナのセキュリティ研究者が、Conti ランサムウェア グループの内部通信全体をオンラインに投稿したことで、Conti の断片化とメンバーの分散が発生しました。

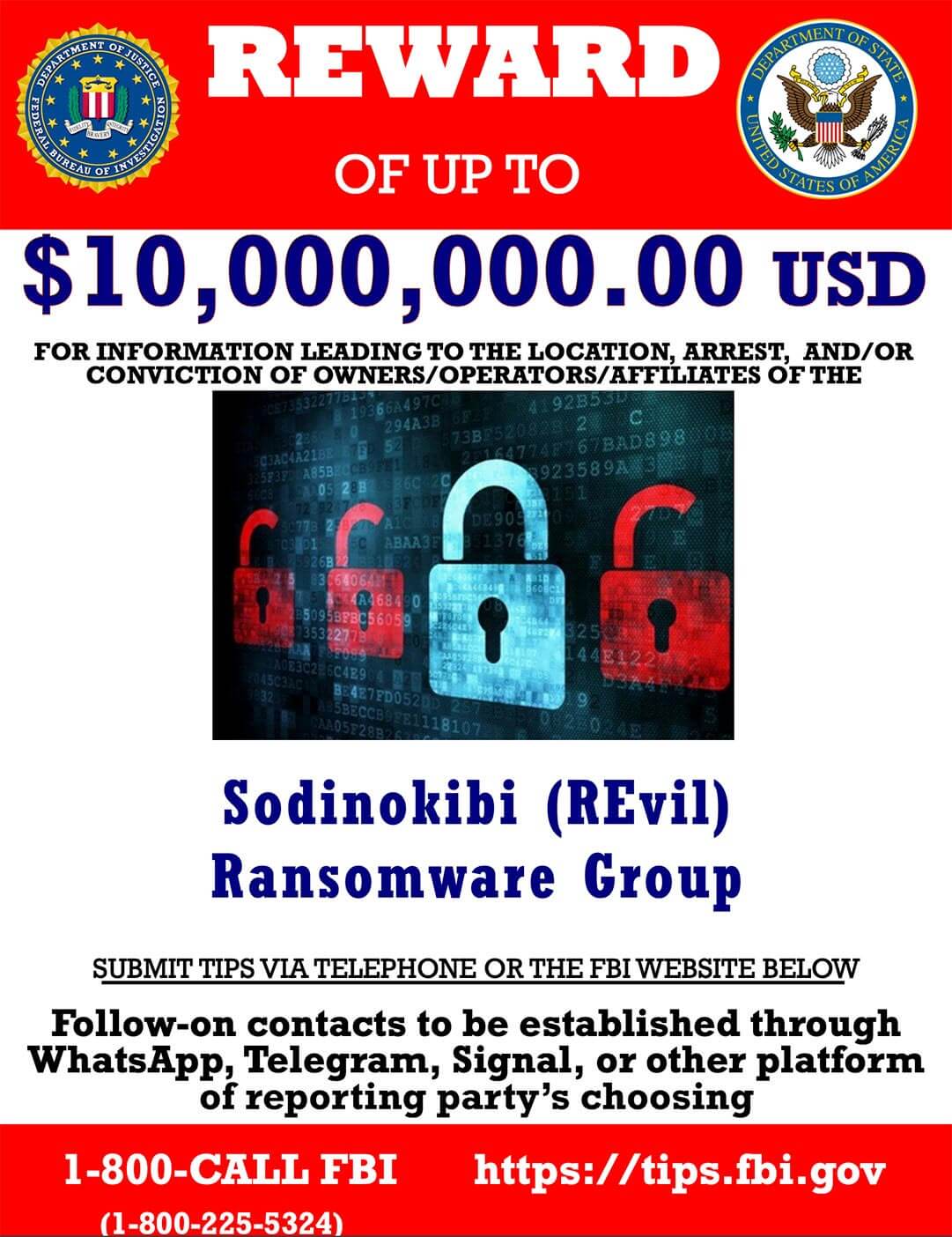

図 12: FBIによる懸賞金1,000万ドルの告知

図 12: FBIによる懸賞金1,000万ドルの告知

2つの巨大帝国が分裂し、最も強固なメンバーがいなくなった今、ランサムウェアグループの構成は変化しています。今年初め、私たちは、REvilの初期のリーダーや悪名高い影響力のあるアフィリエイトが、Conti犯罪集団の一員だったと推測しました。つまり、再び活動する可能性があるREvilは集団内のサブ的なメンバーで、それほどの影響力は持っていないと考えられます。もし、本当にREvilが再び活動を始めたとしても、明らかにかつてのようなけん引力はないでしょう。バックエンドやバイナリは以前と同じかもしれませんが、かつて実行した厳密さや攻撃性に匹敵するとはとても思えません。

有力なアフィリエイトの逮捕は、活動を抑止しており、これも良い兆候でしょう。法執行機関にとって事件を立件するには時間がかかりましたが、逮捕はサイバー犯罪のアンダーグラウンドに大きな反響を呼びました。世界的な政治レベルにおける最近の変化を考えると、法執行機関には、逆境をものともせず、これからも犯罪に関わる人々を逮捕する方法をみつけ続けて欲しいと強く願うものです。犯罪者に手錠をかけることは、ランサムウェア犯罪集団に加わろうと考えている人に強力なメッセージになるでしょう。

FBIは、Sodinokibi/REvilグループに関する新たな情報に対して、1,000万米ドルの懸賞金を提供しています。

ソウルフルな仕事(Soulful Work)

Trellixでは、「Soulful Work」という言葉をよく耳にします。272万人という業界の人員不足と、サイバー犯罪者に先手を打つために、私たちが取るべき方法を議論しています。この世界的な法執行機関の取り組みは、Trellixが最優先にサポートすべき重要なことです。人々の食卓を守るために支払った身代金を組織のもとに戻すことは、やらなければならない仕事であり、法執行機関、政府機関、民間組織が業界全体で協力することは、より大きな利益のために不可欠なことです。国境もなく、思うがままに活動すると思われているサイバー犯罪集団を倒すために一層の努力をしようとする官民の組織が、そこにあります。

本記事およびここに含まれる情報は、啓蒙目的およびTrellixの顧客の利便性のみを目的としてコンピュータ セキュリティの研究について説明しています。Trellixは、脆弱性合理的開示ポリシーに基づいて調査を実施しています。記載されている活動の一部または全部を再現する試みについては、ユーザーの責任において行われるものとし、Trellixおよびその関連会社はいかなる責任も負わないものとします。

※本ページの内容は2022年9月29日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Dismantling a Prolific Cybercriminal Empire: REvil Arrests and Reemergence

著者:John Fokker