進化するインテリジェンスは、ロシア政府が、ウクライナを支援した政府やロシアに対する制裁を課した政府に対する報復として、サイバー攻撃を開始する機会を模索していることを示し続けています。さらに、ロシアへの忠誠を誓った脅威グループは、大規模な組織や重要インフラを攻撃する機会を絶えず探っています。これらの継続的なリスクに対し、米国、オーストラリア、カナダ、ニュージーランド、および英国のインテリジェンスアライアンスを含む Five Eyes Intelligence Oversight and Review Council (FIORC)からの勧告がリリースされ、被害者になることからプロアクティブな防御を行うために、脅威グループと緩和策の概要を説明しています。

CISAアラート:重要インフラに対するロシアの国家支援および犯罪的サイバー脅威

Trellixは、ウクライナ地域に影響を与える脅威活動を引き続き監視し、新たに発見されたマルウェアの亜種とAPT活動に対する保護を製品に追加しています。Trellixは、組織が環境を標的とする可能性のある現在および将来の脅威から保護するために、強化されたセキュリティ体制を引き続き採用することを推奨しています。CISAなどの政府機関は、組織がインフラストラクチャを評価するのを支援するために、シールドアップの一部としてガイダンスを提供しています。

https://www.cisa.gov/shields-up

Trellixは、CISAおよびファイブアイズ アライアンスからのガイダンスを採用するとともに、組織が対象となる場合の準備に役立つ追加情報とリソースを提供したいと考えています。

目次

強固な防御を維持するために

Trellixは、CISAから提供された情報と、以下に示す項目を確認し、組織での初期アクセスを事前に防止することをお勧めします。

- すべてのパブリックフェーシングシステムのCVEの確認

– CISAは、悪用の可能性のあるCVEの完全なリストを定期的に更新し管理 CISA:KNOWN EXPLOITED VULNERABILITIES CATALOG - 成功したサイバー攻撃の90%以上はフィッシングメールをきっかけとしており、悪意ある添付ファイルやリンクを含むスピアフィッシングキャンペーンを継続的に監視することが重要

- 監視に加えて、電子メールで受信できる内容についてエンドユーザーを教育し、クリックまたはダウンロードする前にフィッシングキャンペーンを防御

- 必須ではないすべてのポートとプロトコル、特にリモートサービスに関連するものを無効化する

- リモートデスクトッププロトコルを使用する場合は、アクセスを制限し、認証プロセスを利用

- 多要素認証(MFA)を採用し、すべてのユーザーに利用を徹底

- アカウントの資格情報を保護し、最小限の特権を利用。以前の攻撃では、ロシアのAPTアクターは、続行を維持するためにこの手法を利用

- 特権アカウントに時間毎のアクセスを実装し、休日や週末の使用を許可しない

- Active Directoryアカウントとアクセス許可の評価を実行し、攻撃者が古い資格情報を使用することを防止

- クラウドサービスのセキュリティ構成を確認し、侵害を防止 CISA:Strengthening Security Configurations to Defend Against Attackers Targeting Cloud Services

- 最新のシグネチャを使用してITアセットのエンドポイントセキュリティスキャンを定期的に実行し、ステージングされた悪意のあるファイルを検出

誰が組織の環境にアクセス可能かを確認

多くの場合、組織において、プロジェクトや一連の業務が完成や終了してから数か月または数年もアクティブな場合があり、請負業者、契約社員、または外部ベンダーに、その環境へのアクセス権を持つクレデンシャルを付与しています。Active Directoryアカウントとアクセス許可を調査することは、古い資格情報を使用した敵対的な活動を防ぐための1つの手段です。

外部ネットワーク接続についても同じことができます。大規模な組織では、サードパーティの顧客、ベンダー、パートナー、またはサプライヤーが特定のタスクを実行するために、環境にリモートアクセスできるようにすることがよくあります。Lapsus$の侵害で見られたように、攻撃者が目的のターゲットへのエントリーを見つけることができない場合、どの組織が会社にアクセスできるかを調べ、許可された接続を介してアクセスするためにサードパーティをハッキングしようとします。環境にリモートアクセスできるユーザーと、サードパーティのソリューションプロバイダーのサイバーセキュリティ体制、フレームワーク、および制御を監査することを強くお勧めします。

脅威インテリジェンスと検出のためのリソース

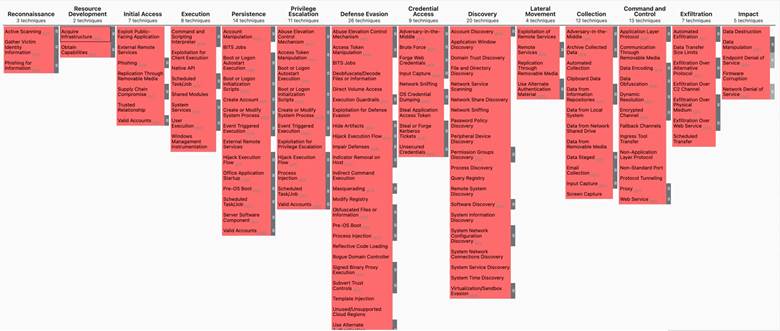

Skyhigh Security CloudチームのチーフアーキテクトでありNanoSecの創設者であるVishwasManralは、ロシアのAPTグループによく知られている方法と技術、および彼らが使用するソフトウェアにより特定された技術に基づいて、上記のMITREフレームワークを作成しました。Vishwasは、このMITREフレームワークを次のGitHubサイトでjson形式とxlsx形式の両方で利用できるようにしました。

GitHub:ロシアのAPTグループ向けのMITRE ATT&CKMATRIX

Trellix Advanced Threat Research チームは、さまざまな公開ソースから集約されたYaraルールのGitHubリポジトリを作成し、組織や個人が同様に利用できるようにして、これらの新たな脅威との戦いを支援しています。

https://github.com/advanced-threat-research/Russian_Cyber Threats_Yara

Trellix AC3は、ツールが攻撃に使用されていることを掲載しているThreat Sightingsサイトを運営しています。この情報は、Blue Teamersが実用的な対抗策を作るのを支援することに役立てられています。脅威として見受けられる情報には、完全なコマンドライン、APIコール、ファイルシステムアクティビティ、ネットワークアクティビティなどがあります。

SANSリソースセンターは、ロシア/ウクライナの活動に固有の考慮すべき特定の行動項目を概説しています。SANSのこのサイトは、セキュリティ運用のフレームワークとして使用でき、経営幹部や取締役会メンバーへの報告に関するCISOのガイダンスを提供しています。

Trellixによる保護と検知

Trellixは現在、常に変化し流動的な脅威の状況全体に渡り、検出および報告された脅威を監視しています。Trellixは、これらの脅威が発見された際、引き続きすべての製品に保護を追加しお客様に警告を共有しています。以下は、脅威インテリジェンスを利用し、組織を標的にしている攻撃者を検知する方法と、脅威活動の早期発見に役立つ特定のAPTおよび脅威グループが利用するツールの概要です。

イベント相関のための脅威インテリジェンスの利用

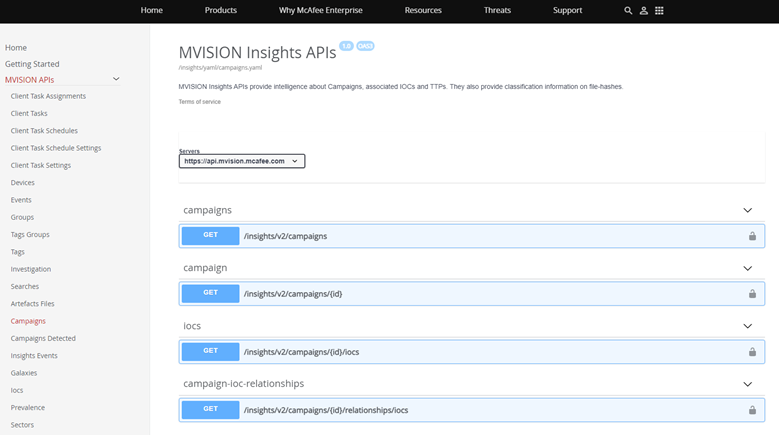

検出と保護を支援する重要な領域の1つは、MVISION Insightsの脅威インテリジェンスと侵入の痕跡(IOC)を組織内のイベントデータと関連付けることです。MVISION Insightsをご利用の場合は、MVISION APIで公開されているAPIを利用して、キャンペーン、侵入の痕跡(IOC)、戦術、技術、手順(TTP)を環境にプルダウンし、データをさらに関連付けて脅威を事前に検出することが可能です。MVISION Insightsは、ウクライナ地域での紛争に関連する脅威に関連するキャンペーンとIOC、および報復として関連する外部組織を標的としている脅威アクターを基に定期的に更新されます。

どの脅威グループが組織を標的にしている可能性があるか

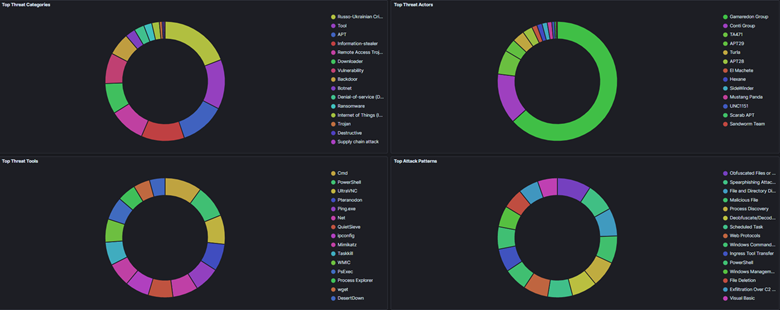

増大する脅威から防御するための課題の一部は、どのグループがセクターを標的にしているのか、最初のアクセスを取得するために使用される手法、および攻撃者が侵入した場合に利用される手法を知ることです。CISAからの上記の共同アドバイザリは、アクティブな脅威グループとそれらが標的とするセクターの概要を提供します。

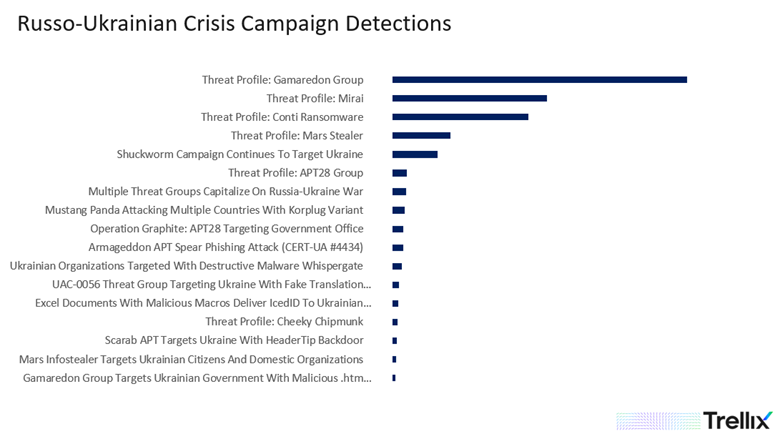

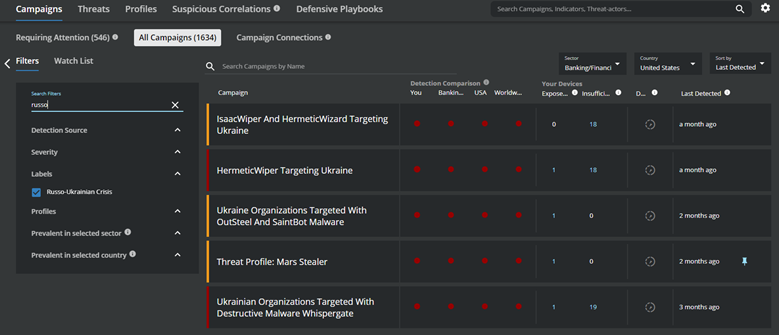

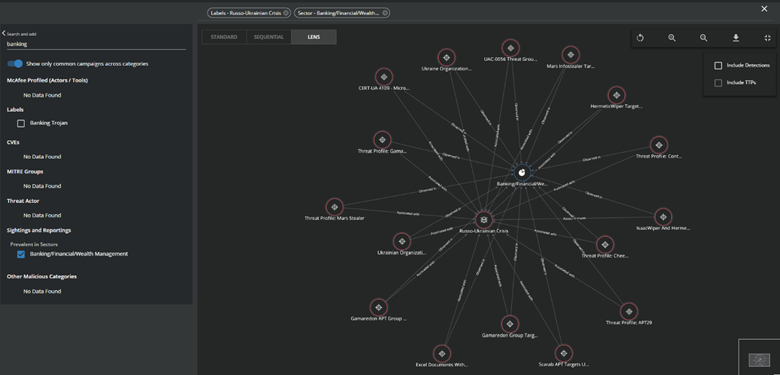

政府の合同勧告に加えて、MVISION Insightsは、MVISION Insightsのすべてのキャンペーンと脅威プロファイルに「Russo-Ukrainian Crisis」ラベルを追加して、関連する特定の脅威を特定し、キャンペーン接続を利用することで、特定のセクターで見られる脅威をフィルタリングし顧客を支援しています。

敵対的なツールとその使用法を知る

ランサムウェアギャングやAPTグループは、攻撃全体で利用する特定のツールセットを持っていることがよくあります。これらのツールは、オープンソースと環境に寄生する技術で構成されています。これらのツールセットを認識し、環境での使用状況を監視することは、ツールがビジネス目的で使用されていない場合、敵対行為の初期段階を示している可能性があります。

以下は、世界中の媒体をターゲットにしているAPTグループとランサムウェアギャングが使用する一般的なツールの概要です。これらのツールのビジネス以外の使用法を探すことは、環境内の新たな脅威を特定するのに役立ちます。

- Advanced IP Scannerは、LANを分析するための無料のネットワークスキャナーである。このプログラムは、すべてのネットワークデバイスを表示し、共有フォルダーへのアクセスを提供し、コンピューターのリモートコントロール(RDPおよびRadminを介して)を提供し、コンピューターの電源をリモートでオフにすることもできます。

- RCLONEは、クラウドストレージを同期するために使用されるコマンドラインユーティリティです。脅威グループは、機密データの漏洩をするためにRCLONEを使用しています。ネットワーク内にRCLONEが存在する場合は、不正なデータの漏えいを示している可能性があります。

- UltraVNCは、強力で使いやすく、無料のリモートPCアクセスソフトウェアであり、別のコンピューターの画面を(インターネットまたはネットワーク経由で)自分の画面に表示できる。このプログラムを使用すると、マウスとキーボードを使用して他のPCをリモートで制御できます。これは、リモートコンピュータの前に座っているかのように、現在の場所から作業できることを意味します。

- AdFindは、コマンドラインActiveDirectoryクエリツールであり、ldapsearch、search.vbs、ldp、dsquery、およびdsgetツールと他の機能の組み合わせです。脅威グループが被害者のネットワークに接続したときによく使用する軽量のActiveDirectory列挙ツールです。ツール自体は悪意のあるものではありませんが、AdFindの予期しない検出は、ネットワークへの侵入の初期段階を示している可能性があります。

- Active Directory エクスプローラー(ADエクスプローラー)は、高度なActive Directory(AD)ビューアーおよびエディターです。AD Explorerを使用すると、ADデータベースを簡単にナビゲートし、お気に入りの場所を定義し、ダイアログボックスを開かずにオブジェクトのプロパティと属性を表示し、権限を編集し、オブジェクトのスキーマを表示し、保存して再実行できる高度な検索を実行できます。AD Explorerには、オフラインでの表示と比較のためにADデータベースのスナップショットを保存する機能も含まれています。保存したスナップショットをロードすると、ライブデータベースと同じようにナビゲートして探索できます。ADデータベースのスナップショットが2つある場合は、AD Explorerの比較機能を使用して、それらの間で変更されたオブジェクト、属性、およびセキュリティ権限を確認できます。

- USBStealerは、エアギャップネットワークから情報を抽出するために、少なくとも2005年以降ロシアのAPTグループによって使用されているマルウェアです。インターネットを介して通信する機能はなく、ADVSTORESHELLと組み合わせて使用されています。

- AnyDeskは、AnyDesk Software GmbHによって配布されているリモートデスクトップアプリケーションです。プロプライエタリソフトウェアプログラムは、ホストアプリケーションを実行している、パーソナルコンピュータやその他のデバイスへのプラットフォームに依存しないリモートアクセスを提供します。

- Wgetは、最も広く使用されているインターネットプロトコルであるHTTP、HTTPS、FTP、およびFTPSを使用してファイルを取得するための無料のソフトウェアパッケージです。これは非対話型のコマンドラインツールであるため、スクリプト、cronジョブ、X-Windowsをサポートしていない端末などから簡単にコールすることができます。

- SharpViewはPowerViewのNETポートであり、NETアセンブリで任意のPowerView関数と引数を使用する機能を提供します。

※本ページの内容は2022年5月6日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Trellix Global Defenders: Five Eyes Alliance Advisory and Using Threat Intelligence to Protect Against Future Attacks

著者: Taylor Mullins