サイバーセキュリティの古典的手法であるハニーポットの詳細を解説すると共に、そこから進化した新しい防御の手法、サイバーデセプションを、ハニーポットとの違いを解説しながら、これからのサイバーディフェンスの未来を考えます。

目次

1.ハニーポット(Honeypot)とは

1-1.ハニーポット(Honeypot)の概要

ハニーポット(honeypot)とは、元来は「蜜(の詰まった)壷(potは壺の意味)」の意味で、何らかの有益そうな情報や資源がありそうな場所を用意して、それにつられた攻撃者を観察する手法のことです。悪意の攻撃者を誘引する罠を蜂蜜のつぼに例えて「ハニーポット」という名称が付けられました。

一般的にはインターネット上に囮サーバーを設置するのですが、これが壺になります。攻撃者にとっての甘い蜂蜜とは、サイバーセキュリティの世界では、「脆弱性」を指します。守りが固い実運用中のサーバーよりも、セキュリティの甘い脆弱なサーバーに群がる攻撃者の群れを想像してみてください。(参照元:Honeypot (computing))

1-2.ハニーポット(Honeypot)の一般的な目的とメリット

ハニーポットの目的は主に情報収集にあります。甘い蜜で攻撃者を誘き出すのですから、攻撃される側にサーバーは容易にハッキング可能な見るからに脆弱なサーバーを用意しておく必要があります。攻撃を受けやすくすることで、たくさんの有益な情報を得ることが可能になりますし、そこから、攻撃者のトレンドを分析することが可能になります。昨今のサイバー攻撃は戦術や手法、ツールといったものが、非常に高度化してきており、従来のセキュリティ対策では手遅れになってきています。そういった意味で、ハニーポットを使用することで、攻撃者の行動を把握し、分析、対策を実施することができるのは、攻撃防御の観点から大変有意義なことです。

1-3.ハニーポット(Honeypot)の一般的な構成

ハニーポットは大きく分けて次の2つに分類されます。

|

分類 |

内容 |

効果とリスク |

|

高対話型 |

実運用を模したサーバーを構築し動作をエミュレートして運用するもの | 得られる情報量が多い 運用の危険度が高い |

|

低対話型 |

特定の脆弱性を含むOSおよびアプリケーションを用いて運用するもの | 動作が限定的であるため運用が容易であるが、得られる情報量が少ない |

「高対話型」は、不正攻撃に関する大量の情報を取得できるが、構築や保守が容易ではなく、かつ、リスクも高いという側面があります。「低対話型」は設置を特定の脆弱性の領域に限定することによって、構築や保守も比較的容易にできるようにしたものです。そのため、リスクは抑えられるが、得られる情報は少ないという欠点があります。

2.サイバーデセプション(Cyber Deception)とは?

一方で、サイバーデセプションは、日本語では「偽装テクノロジ」と訳され、攻撃者の識別プロセスを妨害したり除外したりする偽装や策略、攻撃者の自動化ツールの中断、攻撃者の活動の遅延や不正アクセスの妨害などを行うテクノロジです。

ハニーポットの応用として昔から存在していた概念ですが、このところ増加傾向にある標的型攻撃により、『内部侵入を想定した防御』を考えた際、攻撃者の判断を惑わせ情報漏洩に対する防御のの対応策としてまた注目を浴びています。

また、ガードナーの「将来注目すべきサイバーセキュリティの技術」の一つとして紹介されています。

(参照元:Gartner Identifies the Top Technologies for Security in 2017 第5段落目「Deception」が該当します)

3.ハニーポットとサイバーデセプションの違いは?

サイバーデセプションの概要をお読みになった方はハニーポットと一体何が違うのか?と感じていらっしゃるのではないでしょうか。。この違いを語る上で忘れてはいけない概念は、「目的」、「時間」、「場所」です。

| 概念 | ハニーポット | サイバーデセプション |

| 目的 | 主に観察、攻撃手法分析 | 攻撃防御、遅延 |

| 場所 | グローバルのアドレス空間(誰でもアクセス可能) | 企業内のプライベート空間(通常部外者がアクセスできない場所) |

| 時間 | 制約なし | 制約あり |

*ハニーポットの定義は幅広く、一概に上記の表にあたらないケースもあります。

3-1.「目的」

ハニーポットが攻撃者の行動やトレンドを観察する受動的な目的であるのに対し、サイバーデセプションでは、デコイが攻撃者のアタックを防御または遅延させ、検知するといった、よりプロアクティブな目的となります。

3-2.「場所」

ハニーポットはグローバルアドレスを持ったインタネット上で機能するサーバーで、インターネット環境を想定しています。一方、サイバーデセプションでは、デコイ(囮)サーバーをLAN内に設定し、プライベートのアドレス空間をにアドレスを割り当てます。(*これは設定条件により異なることがあります。)

3-3.「時間」

「時間」についてですが、ハニーポットの観察に特に時間の制約はありません。制約がないのは、攻撃者を取り締まる目的でないこと、クリティカルな環境下に置かれていないからです、しかし、サイバーデセプションでは、設定条件が、攻撃者の取り締まりを究極のゴールにしていること、企業内部に侵入されたクリティカルな状況下である為、情報漏洩の危険性が存在することから、検知からのアクションに時間の制約があります。

4.サイバーデセプションの環境設定

4-1.サイバーデセプションの環境定義

前述しましたようにサイバーデセプションでは、企業内部に侵入した攻撃者の存在を前提に環境を構築します。

まんまと企業の入口対策を突破した攻撃者は次に何を狙うのかと考えます。金融にとっての現金、企業にとっては機密データかもしれません。攻撃者にとって魅力的と思える端末ををいかにリアリティをもって仕立てるのかといったところが重要なポイントになります。

4-2.サイバーデセプションの環境設定手順(例)

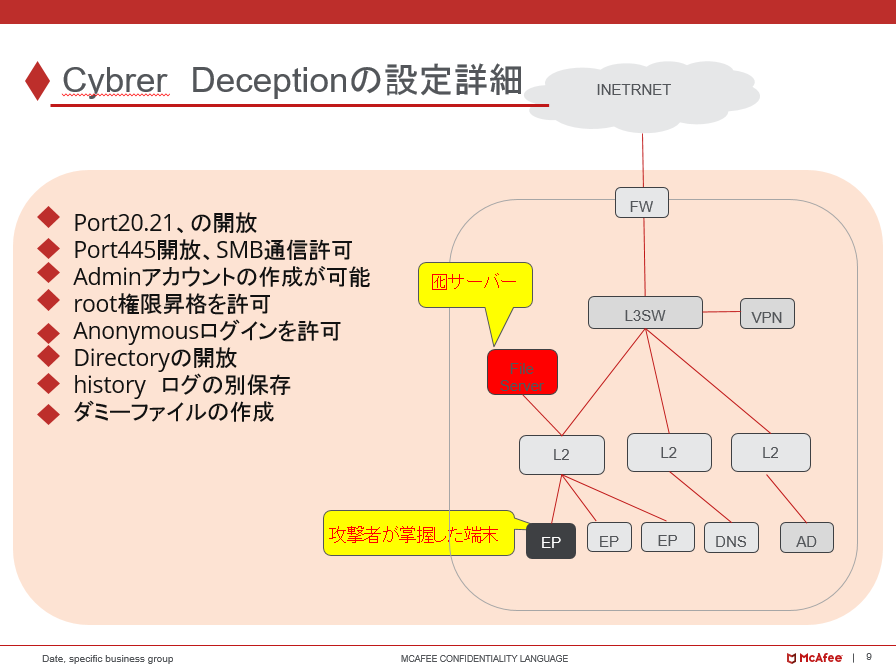

下記は、Cyber Deceptionの設定環境を攻撃者の社内侵入以後と仮定した場合の設定手順例です。(効果的な手順は各企業のセキュリティ方針とシステム内容により異なります。)

1:攻撃者の目線に立ち、社内のクリティカルセグメントがどこかを把握する。

2:社内のクリティカルセグメント(またはシステム)にデコイ(囮)サーバーを設置する。

3:攻撃者にとって魅力的に映るダミーファイルを社内の命名規則にしたがって作成し配置する。

4:囮サーバ・囮サービス・囮クレデンシャルの設定を実施する。

5:証跡消去防止策の実施(攻撃者の証跡確保が重要)

6:該当囮サーバ上でログ設定実施

7:SIEMへの取り込み

8:SIEM上でアラーム発呼の設定

5.囮サーバー

5-1.囮サーバーの役割

囮サーバーはオープンソース及びサードパーティ(有料)から様々な種類のものが存在する(高対話型、低対話型など)為、目的に合うものを選択する必要があります。例えば様々な脆弱性をエミュレーションするように実装されているもの、ネットワークサービスを模倣しているものなどは使い勝手が良く、今回の趣旨に完全に合致します。

5-2.囮サーバーの詳細設定

囮サーバーの精度は高めておく必要があります。内部侵入した攻撃者は囮サーバーに侵入できた後、そこを踏み台として、ラテラル(水平展開)にて重要サーバーを探索するはずです。しかし、この囮サーバーの精度が低い(例えばファイルの命名規則が陳腐など)とデコイ環境であると気づかれてしまい、囮の目的を達成できません。

また、攻撃の様子をリアルタイムで保存しておくように、予め設定を施しておく必要があります。これは、必要におうじて法執行機関との連携が必要となるからです。

リアルタイムで記録する攻撃ログは、McAfeeSEIM連携にてアラーム発呼あるいは、McAfeeエンドポイントソリューションとの連携で柔軟に対応することが可能です。(囮ファイルへのアクセスに対して、バックエンドでアラームを飛ばすなど。)

下記の図は、囮サーバーの設定例です。 読者の為、過剰に脆弱な設定内容としておりますが、現実のネットワークとシステム構成にあわせ、適度に脆弱なサーバーに仕立てる必要がありますことをご理解ください。

6.まとめ

既に古典となりつつあるハニーポットのコンセプトは、多くの亜種を生みながら今もなお進化しています。サイバーデセプションは攻撃者の起点を、インターネットの世界から、企業内部に侵入したところからスタートさせているところが新しいコンセプトであると言えます。企業の入口対策を突破して、既に侵入者が内部に潜伏しているという前提から物事を考えるというのが、新世代ハニーポットのコンセプトです。

まずはハニーポットのコンセプトを十分理解した上で、次のステップをお考えの方は、サイバーデセプションを検討してみてはいかがでしょうか?入口対策を破られた後の防御、侵入した攻撃者が秘密裡に実施する攻撃の「見える化」を実現します。

著者:プロフェッショナルサービス シニアコンサルタント 中川菊徳

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)