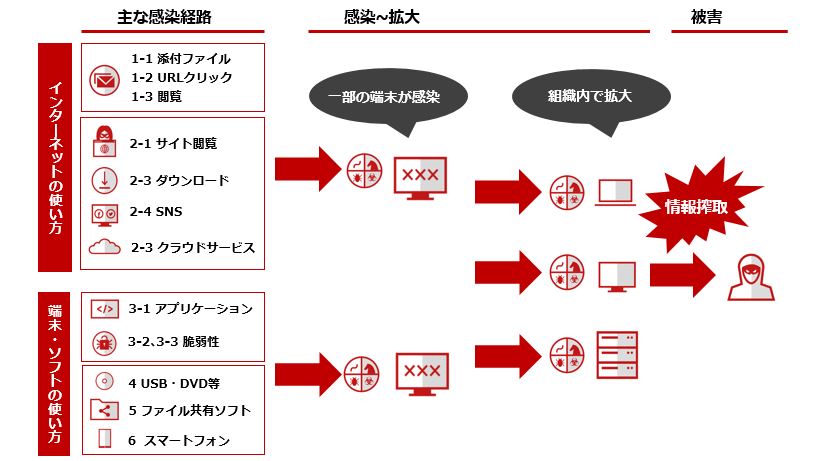

組織の各端末にマルウェアが入り込む侵入口は数多く存在します。技術的な入口対策も必要ですが、どのような感染経路があるかを従業員一人一人に知ってもらうことも入口対策として有効です。

ここではマルウェアの代表的な感染経路として13の侵入口を概観して、それぞれの感染経路ごとに組織内で注意喚起しておきたい点を紹介していきます。

目次

侵入経路の概観

本ブログでは以下の主な感染経路について解説していきます。

1.メール経由

悪意のあるメールとしてはフィッシング・ワンクリック詐欺を目的として不正サイトへの誘導を試みる詐欺型のメール、特定の組織などの情報搾取を狙った標的型メール、スパムメールに代表される迷惑型のメールなどがあり、感染させる主な手段としてメールの添付ファイル経由・メール本文のURL経由・メールの閲覧があります。

1-1 メールの添付ファイル

攻撃者はマルウェアを仕掛けたファイルを添付で送り、開封したターゲットをマルウェアに感染させます。スパムで不特定多数にばらまいたり、標的型のようにターゲットを絞って行わたりします。

最近は不審なメールの開封に慎重なユーザーも増えてきているため攻撃者もより巧妙になってきています。ターゲットを調査したうえで取引先を装って開封させたり、業務に関連のありそうなファイル名を偽装してマルウェア入りのファイルを開かせようとします。

また、ファイルの拡張子がexeになっている実行ファイルは警戒する人も多くなってきているため、例えばdoc形式と誤認するようにファイル名を巧妙に偽装したりするケースもあります。

1-2 メール本文のURL

フィッシングやワンクリック詐欺などではユーザーの不安を煽ったり(偽の注文履歴や請求書を送って確認しようとしたユーザーにクリックさせる)、金融機関などを装ったりしてメール本文のURLをクリックさせ(セキュリティリスクがあるため至急パスワードを変えてくださいといってクリックさせる)、不正サイトにアクセスさせてマルウェアに感染させようとします。

クリックする前に信頼できる相手なのか、正規のURLなのか確認することを心がけましょう。また、HTMLメールはURLの文字列が見えませんが、クリックする前にマウスオーバーしてURLを確認したほうが良いでしょう。

1-3 メールの閲覧・プレビュー

マルウェアの種類によっては悪意のあるプログラムが仕掛けられたメールを表示しただけで感染するケースもあります。プレビューウィンドウを非表示にしておき、差出人から判断して怪しいメールはプレビューせずに削除するようにすればより安全です。

2.WEB経由

2-1 サイトの閲覧

攻撃者が作成したマルウェアが仕込まれたサイトを閲覧しただけで感染することもあります。また、正規サイトの一部が改ざんされてマルウェアが仕込まれるケースや、サイト自体に問題はないもののサイトのパーツとして埋め込まれている広告にマルウェアが仕込まれるマルバタイジングの手法によって感染するケースもあります。

2-2 ファイルのダウンロード

無料のウイルス対策と見せかけてマルウェアをダウンロードさせたりするケースがあります。ファイルをダウンロードするときは信頼できるサイト・信頼できる発行元かを確認することが必要です。

2-3 ソーシャルメディア(SNS)に貼られたリンク

ソーシャルメディはその匿名性から相手の信頼度を判断することが難しいといえます。怪しいリンクはクリックしないことが重要です。信頼できる相手かわからない場合は、慎重に対応するようにしましょう。

例えば、投稿されている文面に貼られている短縮URLは元URLが何かわからないため、どのサイトに飛ばされるかわかりませんし、有名サイトのURLを微妙に変えているような場合、だます意図を持っている可能性があるかもしれません。

2-4 クラウドサービスの利用

クラウドストレージサービス利用時にデータファイルが感染する、クラウドサービスを利用している際、不正アクセスされたりマルウェアに感染するリスクがあります。インターネットの業務利用が増える中、社外のネットワークとのやり取りをどう管理していくは今後大きな課題になります。シャドーITの可視化などクラウドセキュリティはCASB(Cloud Access Security Broker)などのソリューションも検討して感染経路になる可能性のある経路は見える化していくことも必要です。

3.脆弱性があるOSやアプリケーション

3-1 アプリケーション

ブラウザなどのアプリケーションやWindowsなどのOSの脆弱性を突かれてマルウェアに感染することがあります。常に最新版に保つようにする必要があります。

3-2 放置された脆弱性

パッチの適用がされていない端末、メーカー側のサポートが切れているOSやソフトウェアを使っている場合はセキュリティホールを保持したままで、マルウェアに対して無防備な状態となります。何らかの事情があってこういったOSやソフトウェアを使用せざるを得ない場合は、社内サーバーから切り離して使うなど個別対応が必要といえます。

3-3 ゼロデイ脆弱性

新たな脆弱性が発見されてからパッチの適用などの対応が完了するまでの間、タイムラグがどうしても発生してしまうケースで、いわゆるゼロデイ脆弱性は不可避的に発生してしまいます。すべてのマルウェアの侵入を防ぐという発想ではなく、侵入を前提に多層的に情報資産を守るという発想が必要です。

4.外部メディア経由(USB・DVD等)

感染したパソコンにUSBメモリをつないで、パソコンからUSBメモリに感染、そして感染したUSBメモリをパソコンにつないでUSBメモリからパソコンに感染、というループを繰り返し拡大します。

通常、ウイルスがUSBやパソコンに自動でコピーされて悪意のあるプログラムを実行するためのファイルやフォルダが作成されます。感染すると情報の搾取やパソコンの遠隔操作などの被害に会うことがあります。DVD等のメディア媒体もUSB同様、ウイルスが仕込まれている場合は感染します。

5.ファイル共有ソフト

ファイル共有ソフトとはインターネット上で不特定多数の人がやり取りするためのソフトウェアです。日本ではかつてWinnyというファイル共有ソフトで感染が広がったことがあり、名前を知っている方も多いかもしれません。ファイル共有ソフト自体が悪いわけではなく、サーバを必要としないタイプの場合、出回ったファイルを回収する手段がなかったり、セキュリティホールがあったりすることがあり、セキュリティ上のリスクを抱えているケースがあります。組織内で利用する場合、リスクのあるソフトについては、具体的にソフト名を指定して使用を禁止するなど措置が必要でしょう。

6.スマートフォンの接続

スマートフォンにもマルウェアは確認されており、感染したスマートフォン端末をパソコンにつなぐことでパソコンが完成する可能性も指摘されています。特にAndroid端末ではトロイの木馬が仕込まれたアプリをダウンロードさせられてしまうケースもあり、マルウェアに感染したアプリをインストールしたスマーフォンをパソコンにつないだ瞬間パソコン側も感染するというリスクがあります。

7.まとめ

マルウェア感染の多くはエンドポイント端末のユーザーとインターネットの接点で起こるので、組織内の各個人に対して、マルウェアとの接点となるポイントを理解して、利用者一人一人が注意していくことも必要です。セキュリティの強化には多層防御も重要ですが、入口の防御が強固になれば全体の防御力は高まります。セキュリティ部門だけで対策を施すのではなく、感染経路の接点にいる従業員の教育・啓発も行い、組織全体でマルウェアの侵入を防ぐ姿勢が大切です。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)