テクノロジーは常に変化し進化しています。最も大きな変化は、人々がどのように働き、ビジネスを行うかを根本的に再構成するような大きなイベントによって引き起こされることがよくあります。新型コロナウイルスの影響が続く中、テクノロジーとサイバーセキュリティは、破壊と変化に対応し、逆境に適応し、可能な限り開発を加速する必要があります。

過去2か月間のリモート作業の大幅な増加により、自宅で作業する従業員が企業が管理するオフィスやインフラストラクチャの外部から企業リソースにアクセスすることを可能にするという、組織に新たな圧力がかかりました。同時に、サイバー犯罪者は、テクノロジー、ビジネス手順、プロセスにかかる負担から利益を得ようとしています。パンデミックによって引き起こされた健康と経済の懸念を悪用しているのです。

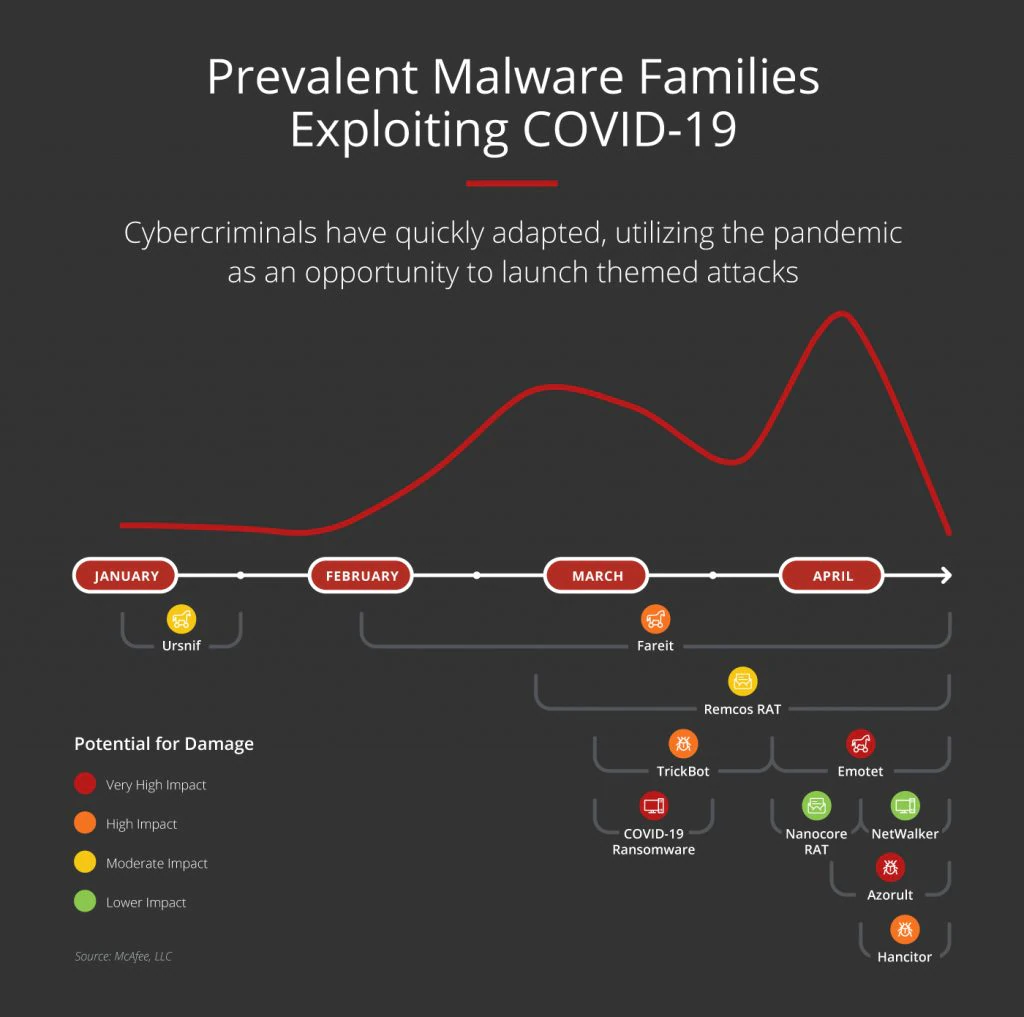

マカフィーラボはパンデミックをテーマにした脅威活動の最近の数ヶ月を強調するために「COVID-19 マルウェアがパンデミックの最中を襲う」と題した報告記事をリリースしました。脅威は通常、フィッシングメールの配信方法を利用しており、コロナウイルスのテーマとメッセージは、従業員や家族を介して感染するよう、脅威に関与することを可能にするように開発されています。

いったん確立されると、その拠点はサイバー攻撃者が企業のユーザー名とパスワードを盗むために使用するマルウェアのダウンロード、データ、従業員のユーザーアクティビティの監視、ユーザーのキーストロークのキャプチャ、ネットワークトラフィックとブラウザアクティビティの追跡、および家庭以外のネットワークとクラウドサービスへの侵入を可能にします。被害者になりすまして、感染したマシンから電子メールを送信し、他の多数のシステムに感染を拡大する可能性があります。ランサムウェアの場合、システムファイルを暗号化し、被害者が身代金の支払いを送るまで、システムファイルの復号化を拒否することができます。

以下は、COVIDパンデミックが出現して以来、マカフィーが発見したサイバー脅威のいくつかの概要です。

フィッシングとトロイの木馬:1月、マカフィーはユーザー名、パスワード、ユーザーの行動情報を盗むために一般的に使用されているUrsnifバンキング型トロイの木馬を使用したフィッシングキャンペーンの出現を観察しました。餌として、フィッシングメールは、パンデミックをテーマにしたメッセージングと、ファイル名に「COVID-19」が含まれたMicrosoft Officeドキュメントを使用して、ユーザーに添付ファイルを開かせ、マルウェアをコンピューターにリリースさせました。

2月初旬には、マカフィーは「COVID-19」および「コロナウイルス」という用語を参照するフィッシングメールを利用した別のキャンペーンを観察しました。これは、情報を盗むFareitトロイの木馬をコンピューターにダウンロードするリンクまたは添付ファイルをクリックするようにユーザーを誘導するものでした。

運賃メールの例:

偽のSBAローンメール: 3月下旬から、フィッシングキャンペーンでは、米国政府中小企業局(SBA)から発信されたと主張するメールが使用されました。これらのメールは、中小企業向けの情報と、SBAローンの申請方法に関するガイダンスを提供しているようです。実際、それらは、情報を盗むRemcosリモートアクセスツール(RAT)を用いた、疑いを持たない中小企業の経営者に感染するためのメカニズムでした。

COVID-19検査の詐欺: 3月、サイバー犯罪者はCOVID-19の検査を提供している組織から発信されたように見えるフィッシング電子メールを配布しました。ユーザーは添付されたドキュメントを開くように求められ、それにより情報を盗むTrickbotマルウェアがダウンロードされます。

抗体調査と治療の詐欺: 3月下旬までに、McAfeeはEmotetトロイの木馬を使用してCOVID-19をテーマにしたフィッシングキャンペーンを確認し始めました。この電子メールの1つのバージョンは、コロナウイルス抗体の研究と疾患の新しい治療法に関する情報を提供することを約束します。 Emotetは被害者のシステム上で確立されると、システム上でさまざまなことを実行できますが、ほとんどの場合、他のユーザーのシステムに大量のスパムメールを送信することによって感染を拡大するようにプログラムされています。

予防策: 4月には、「COVID-19緊急予防策」などの件名を使用してフィッシングメールキャンペーンが出現し、NanoCoreリモートアクセスツール(RAT)を配布して貴重な情報を盗み出しました。

偽のジョンホプキンス感染マップ: 4月には、サイバー犯罪者がフィッシングメールを使用して、ジョンホプキンス大学のCSSEからのデータを提供しているように見えるグローバルコロナウイルス感染マップを特徴とする偽のWebサイトを宣伝したことも確認しました。残念ながら、同じメールを使用して、この情報に興味のあるユーザーに、情報を盗み出すAzorultマルウェアを感染させました。

偽の保険請求書: 4月中旬に、サイバー犯罪者が偽の保険会社からのCOVID-19をテーマにしたメールを使用して、Hancitorマルウェアを運ぶ偽の請求書添付ファイルでユーザーのシステムに感染することも確認しました。

COVID-19ランサムウェア。:3月には、コロナウイルスをテーマにしたランサムウェアキャンペーンであるRansomware-GVZが登場しました。Ransomware-GVZは、システムとそれに含まれる貴重な個人データおよび企業データを復号化する代わりに、支払いを要求する「身代金メモ」メッセージを表示します。

4月中旬までに、別のランサムウェアキャンペーンが発生しました。今回は、Netwalkerランサムウェアの株を使用して、「CORONAVIRUS_COVID-19.vbs」という悪意のあるファイルを介してユーザーに感染しました。

スパムと詐欺:最後に、McAfeeはマルウェアを超えて、テストキット、フェイスマスク、その他の保護具などの医療用品を購入しようとするユーザーに詐欺を働く、数千のCOVID-19をテーマにしたスパムメールとWebサイトを検出しました。またパンデミックの最初の13週間で、偽のWebサイトの数は1,600から39,000以上に増加しました。

テイクアウェイ

サイバー犯罪者は常に、これまで以上に高度で日和見的な攻撃を開発しようとします。リモートワークのパラダイムは、攻撃者に新しい機会を生み出し、我々は新しい防御メカニズムと実践を迫られています。今回の報告は、従業員が従来のオフィス環境またはホームオフィス環境のどちらにいても、強力なサイバーセキュリティ防御を維持することの重要性を示しています。それを実現するには、テクノロジーと教育の適切な組み合わせを策定する必要があります。

組織は、知的財産やその他の形式の機密データの盗難を防ぐことができるデータ保護ソリューションを使用して、自宅でのサイバー脅威から防御する必要があります。マカフィーは、モバイルデバイスと従来のデバイスの両方を脅威とデータ盗難から保護することに本質的に焦点を合わせたUnified Cloud EdgeとCASBソリューションを使用して、これらの課題の解決を支援することに重点を置いています。さらに、最新のエンドポイントとEDR機能は、ユーザーとその組織を危険にさらすさまざまな脅威を検出可能です。

将来は不確実であり、変化と混乱は避けられません。そして、私たちの敵は、ユーザーがどこにいたとしても攻撃してきます。「Future of Work-未来の経営と新しい働き方」を保護するためには、新しい技術を開発し、適応させ、サイバー防御を強化しなければなりません。

COVID-19関連のATRチームの脅威調査の概要については、「COVID-19:マルウェアがパンデミックに便乗」による報告をぜひご覧ください。

※本ページの内容は2020年5月7日(US時間)更新の以下のMcAfee Blogの内容です。

原文:McAfee Surveys Cyber-Threats in the Age of Coronavirus

著者:Steve Grobman