Roaming Mantisフィッシングキャンペーンは、2018年以来、アジアのAndroidユーザーからSMSメッセージと連絡先リストを盗むために物流会社になりすましています。2020年の後半、このキャンペーンはダイナミックDNSサービスを採用し、偽のChromeアプリケーションMoqHaoで被害者を感染させたフィッシングURLを使用し、メッセージを拡散することによりその効果を向上させました。

さらに、2021年1月以降、McAfee モバイルリサーチチームでは、Roaming MantisがSmsSpyと呼ばれる新しいマルウェアを使用し日本のユーザーを標的にしていることを確認しました。悪意のあるコードは、対象のデバイスで使用されているOSのバージョンに応じて、2つのバリアントのいずれかを使用してAndroidユーザーに感染します。OSのバージョンに基づいて悪意のあるペイロードをダウンロードするこの機能により、攻撃者はさらに広範なAndroidデバイスに対し、巧みに感染を拡大させることが可能になります。

スミッシングテクニック

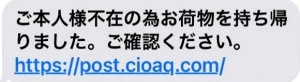

使用されているフィッシングSMSメッセージは最近のキャンペーンのメッセージと似ていますが、フィッシングURLの構成には「post」という用語が含まれています。

別のスミッシングメッセージは、ビットコインオペレーターのふりをして、被害者をフィッシングサイトに誘導し、そこでユーザーは不正なログインを確認するように求められます。

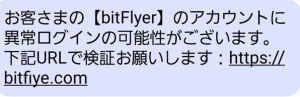

調査中に、フィッシングWebサイト hxxps:// bitfiye [。] comがhxxps://post.hygvv [。] com にリダイレクトされるのを確認しました。リダイレクトされたURLには「post」という単語も含まれており、最初のスクリーンショットと同じ形式に従っています。このように、攻撃の背後にいる攻撃者は、標的の会社やサービスに似たドメインからリダイレクトすることにより、SMSフィッシングキャンペーンのバリエーションを拡大しようとします。

マルウェアのダウンロード

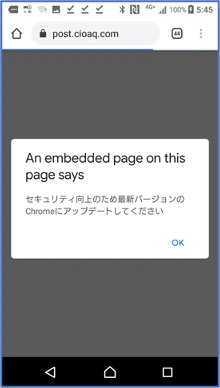

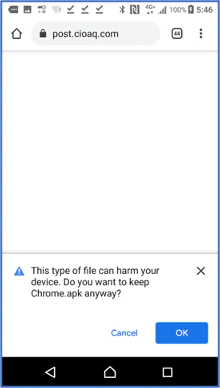

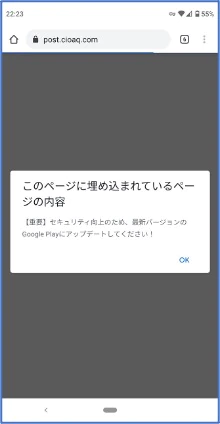

マルウェア配布プラットフォームの特徴である、フィッシングページにアクセスしたAndroid OSのバージョンに応じて、さまざまなマルウェアが配布されます。Android OS 10以降では、偽のGoogle Playアプリがダウンロードされます。Android 9以前のデバイスでは、偽のChromeアプリがダウンロードされます。

|

|

表示されたメッセージ:セキュリティ向上のため最新バージョンのChromeにアップデートしてください |

図:ダウンロード用の偽のChromeアプリケーション(Android OS 9以下)

|

|

表示されたメッセージ:このページに埋め込まれているページの内容 【重要】セキュリティ向上のため、最新バージョンのGoogle Playにアップデートしてください!(左) この種類のファイルはお使いのデバイスに悪影響を与える可能性があります。GooglePlay.apkを保存しますか?(右)

|

図:ダウンロード用の偽のGoogle Playアプリ(Android OS 10以降)

悪意のあるプログラムコードはAndroidOSのメジャーアップグレードごとに変更する必要があるため、マルウェアの作成者は、1種類のマルウェアだけで小さなセットをカバーしようとするのではなく、OSを検出するマルウェアを配布することでより多くのデバイスをカバーしているようです。

技術的な振る舞い

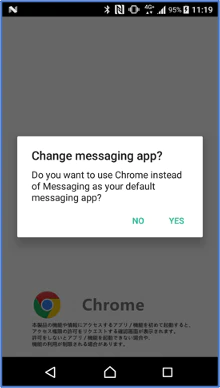

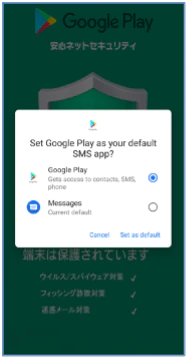

このマルウェアの主な目的は、感染したデバイスから電話番号とSMSメッセージを盗むことです。マルウェアは実行されると、ChromeまたはGoogle Playアプリのふりをして、デフォルトのメッセージングアプリケーションに被害者の連絡先とSMSメッセージを読み取るように要求します。最新のAndroidデバイスでのGoogle Playによるセキュリティサービスのふりをしたり、さらに最新のAndroidデバイスのセキュリティサービスになりすますこともできます。両方の例を以下に示します。

|

|

表示されたメッセージ:本製品の機能や情報にアクセスするアプリ/機能を初めて起動すると、アクセス権限の許可をリクエストする確認画面が表示されます。許可をしないとアプリ/機能を起動できない場合や、機能の利用が制限される場合があります。(右)

|

図:偽のChromeアプリによるデフォルトのメッセージングアプリリクエスト

|

|

表示されたメッセージ: |

図:偽のGoogle Playアプリによるデフォルトのメッセージングアプリリクエスト

アイコンを非表示にした後、マルウェアはバックグラウンドで攻撃者のコマンドアンドコントロール(C2)サーバーと通信するためのWebSocket接続を確立します。デフォルトの宛先アドレスはマルウェアコードに埋め込まれています。さらに、必要に応じてC2サーバーの場所を更新するためのリンク情報があります。したがって、デフォルトサーバーが検出されない場合、またはデフォルトサーバーから応答が受信されない場合、C2サーバーの場所は更新リンクから取得されます。

MoqHaoファミリーは、ブログサービスのユーザープロファイルページでC2サーバーの場所を非表示にしますが、この新しいファミリーの一部のサンプルでは、中国のオンラインドキュメントサービスを使用してC2の場所を非表示にしています。以下は、オンラインドキュメントからの新しいC2サーバーの場所の例です。

図:オンラインドキュメントに記載されているC2サーバーの場所

ハンドシェイクプロセスの一環として、マルウェアはAndroid OSのバージョン、電話番号、デバイスモデル、インターネット接続タイプ(4G / Wi-Fi)、および感染したデバイス上の一意のデバイスIDをC2サーバーに送信します。

次に、C2サーバーからのコマンドを確認します。分析したサンプルは、連絡先とSMSメッセージの電話番号を盗むことを目的として以下のコマンドをサポートしていました。

| Command String | Description |

| 通讯录 | Send whole contact book to server |

| 收件箱 | Send all SMS messages to server |

| 拦截短信&open | Start <Delete SMS message> |

| 拦截短信&close | Stop <Delete SMS message> |

| 发短信& | Command data contains SMS message and destination number, send them via infected device |

表:WebSocketを介したリモートコマンド

結論

アジア諸国を標的とした現在進行中のフィッシングキャンペーンでは、MoqHao、SpyAgent、FakeSpyなどのさまざまなモバイルマルウェアが使用されていると考えられます。私たちの調査に基づいて、今回発見された新しいタイプのマルウェアは、変更されたインフラストラクチャとペイロードを使用しています。サイバー犯罪者には複数のグループが存在する可能性があり、各グループは攻撃インフラストラクチャとマルウェアを個別に開発していると考えています。または、以前に成功したサイバー攻撃を利用した別のグループの作業である可能性があります。

McAfee Mobile Securityは、この脅威をAndroid / SmsSpyとして検出し、存在する場合はモバイルユーザーに警告し、データ損失からさらに保護します。McAfee Mobile Securityの詳細については、https://www.mcafeemobilesecurity.comでご確認いただけます。

付録– IoC

C2サーバー:

- 168[.]126[.]149[.]28:7777

- 165[.]3[.]93[.]6:7777

- 103[.]85[.]25[.]165:7777

リンクの更新:

- r10zhzzfvj[.]feishu.cn/docs/doccnKS75QdvobjDJ3Mh9RlXtMe

- 0204[.]info

- 0130one[.]info

- 210302[.]top

- 210302bei[.]top

フィッシングドメイン:

| ドメイン | 登録日 |

| post.jpostp.com | 2021-03-15 |

| manag.top | 2021-03-11 |

| post.niceng.top | 2021-03-08 |

| post.hygvv.com | 2021-03-04 |

| post.cepod.xyz | 2021-03-04 |

| post.jposc.com | 2021-02-08 |

| post.ckerr.site | 2021-02-06 |

| post.vioiff.com | 2021-02-05 |

| post.cioaq.com | 2021-02-04 |

| post.tpliv.com | 2021-02-03 |

| posk.vkiiu.com | 2021-02-01 |

| sagawae.kijjh.com | 2021-02-01 |

| post.viofrr.com | 2021-01-31 |

| posk.ficds.com | 2021-01-30 |

| sagawae.ceklf.com | 2021-01-30 |

| post.giioor.com | 2021-01-30 |

| post.rdkke.com | 2021-01-29 |

| post.japqn.com | 2021-01-29 |

| post.thocv.com | 2021-01-28 |

| post.xkdee.com | 2021-01-27 |

| post.sagvwa.com | 2021-01-25 |

| post.aiuebc.com | 2021-01-24 |

| post.postkp.com | 2021-01-23 |

| post.solomsn.com | 2021-01-22 |

| post.civrr.com | 2021-01-21 |

| post.jappnve.com | 2021-01-19 |

| sp.vvsscv.com | 2021-01-16 |

| ps.vjiir.com | 2021-01-15 |

| post.jpaeo.com | 2021-01-12 |

| t.aeomt.com | 2021-01-2 |

サンプルハッシュ情報:

| ハッシュ | パッケージ名 | Fake Application |

| EA30098FF2DD1D097093CE705D1E4324C8DF385E7B227C1A771882CABEE18362 | com.gmr.keep | Chrome |

| 29FCD54D592A67621C558A115705AD81DAFBD7B022631F25C3BAAE954DB4464B | com.gmr.keep | Google Play |

| 9BEAD1455BFA9AC0E2F9ECD7EDEBFDC82A4004FCED0D338E38F094C3CE39BCBA | com.mr.keep | Google Play |

| D33AB5EC095ED76EE984D065977893FDBCC12E9D9262FA0E5BC868BAD73ED060 | com.mrc.keep | Chrome |

| 8F8C29CC4AED04CA6AB21C3C44CCA190A6023CE3273EDB566E915FE703F9E18E | com.hhz.keeping | Chrome |

| 21B958E800DB511D2A0997C4C94E6F0113FC4A8C383C73617ABCF1F76B81E2FD | com.hhz.keeping | Google Play |

| 7728EF0D45A337427578AAB4C205386CE8EE5A604141669652169BA2FBA23B30 | com.hz.keep3 | Chrome |

| 056A2341C0051ACBF4315EC5A6EEDD1E4EAB90039A6C336CC7E8646C9873B91A | com.hz.keep3 | Google Play |

| 054FA5F5AD43B6D6966CDBF4F2547EDC364DDD3D062CD029242554240A139FDB | com.hz.keep2 | Google Play |

| DD40BC920484A9AD1EEBE52FB7CD09148AA6C1E7DBC3EB55F278763BAF308B5C | com.hz.keep2 | Chrome |

| FC0AAE153726B7E0A401BD07C91B949E8480BAA0E0CD607439ED01ABA1F4EC1A | com.hz.keep1 | Google Play |

| 711D7FA96DFFBAEECEF12E75CE671C86103B536004997572ECC71C1AEB73DEF6 | com.hz.keep1 | Chrome |

| FE916D1B94F89EC308A2D58B50C304F7E242D3A3BCD2D7CCC704F300F218295F | com.hz.keep1 | Google Play |

| 3AA764651236DFBBADB28516E1DCB5011B1D51992CB248A9BF9487B72B920D4C | com.hz.keep1 | Chrome |

| F1456B50A236E8E42CA99A41C1C87C8ED4CC27EB79374FF530BAE91565970995 | com.hz.keep | Google Play |

| 77390D07D16E6C9D179C806C83D2C196A992A9A619A773C4D49E1F1557824E00 | com.hz.keep | Chrome |

| 49634208F5FB8BCFC541DA923EBC73D7670C74C525A93B147E28D535F4A07BF8 | com.hz.keep | Chrome |

| B5C45054109152F9FE76BEE6CBBF4D8931AE79079E7246AA2141F37A6A81CBA3 | com.hz.keep | Google Play |

| 85E5DBEA695A28C3BA99DA628116157D53564EF9CE14F57477B5E3095EED5726 | com.hz.keep | Chrome |

| 53A5DD64A639BF42E174E348FEA4517282C384DD6F840EE7DC8F655B4601D245 | com.hz.keep | Google Play |

| 80B44D23B70BA3D0333E904B7DDDF7E19007EFEB98E3B158BBC33CDA6E55B7CB | com.hz.keep | Chrome |

| 797CEDF6E0C5BC1C02B4F03E109449B320830F5ECE0AA6D194AD69E0FE6F3E96 | com.hz.keep | Chrome |

| 691687CB16A64760227DCF6AECFE0477D5D983B638AFF2718F7E3A927EE2A82C | com.hz.keep | Google Play |

| C88C3682337F7380F59DBEE5A0ED3FA7D5779DFEA04903AAB835C959DA3DCD47 | com.hz.keep | Google Play |

※本ページの内容は2021年5月5日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Roaming Mantis Amplifies Smishing Campaign with OS-Specific Android Malware

著者:ZePeng Chen and Yukihiro Okutomi