目次

最初の発見

11月初旬に、スペインのいくつかの企業に打撃を与えたニュースとは、ランサムウェア攻撃を受けたというものでした。ランサムウェア攻撃自体は新しいものではありませんが、スペインでの攻撃の1つの事例から、いかに入念な攻撃の準備と標的化が可能であり、特定の被害者に対してカスタマイズされていたかをこのブログで見ていきたいと思います。

ランサムウェア攻撃というのは、攻撃者が多くの被害者を同時に感染させ、素早く現金を奪おうとする大規模な攻撃が一般的です。ところが、状況は過去2年間で大きく変化しました。とくに価値の高い標的に絞るランサムウェア攻撃があらゆるセクターで増え続けています。

実際にランサムウェア攻撃が実行される前に、被害者はさまざまな種類のマルウェアに感染します。攻撃者は感染ベースを使用して、さらなるエクスプロイトやランサムウェアを実行するために最も確実な被害者を選択したり購入したりしているようです。これは、闇のフォーラムやプライベートテレグラムチャンネルでのリモート・デスクトップ・アクセスの販売が、ランサムウェア攻撃の被害者の選択に使用されているのと同じ方法です。

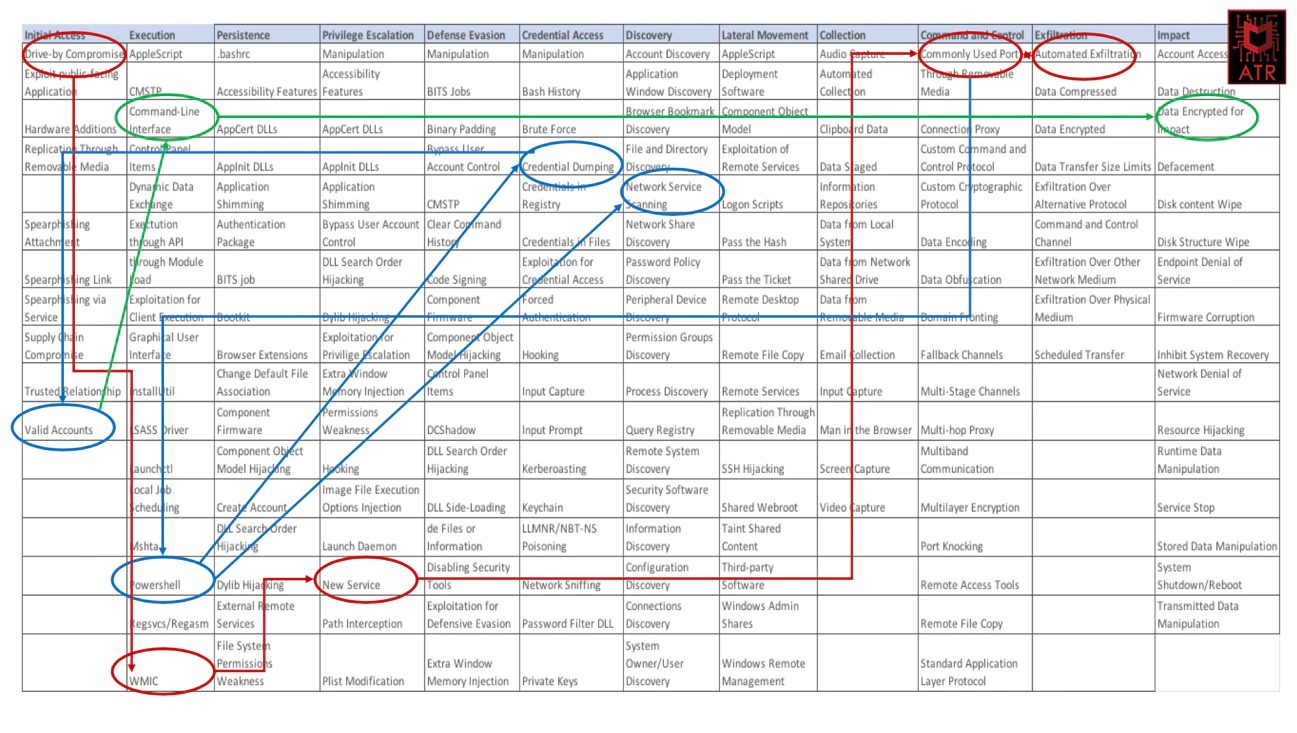

以下では、攻撃段階の手口と、MITREのATT&CKフレームワークに対して使用され、マッピングされる最も重要なテクニックについて、順を追って説明します。

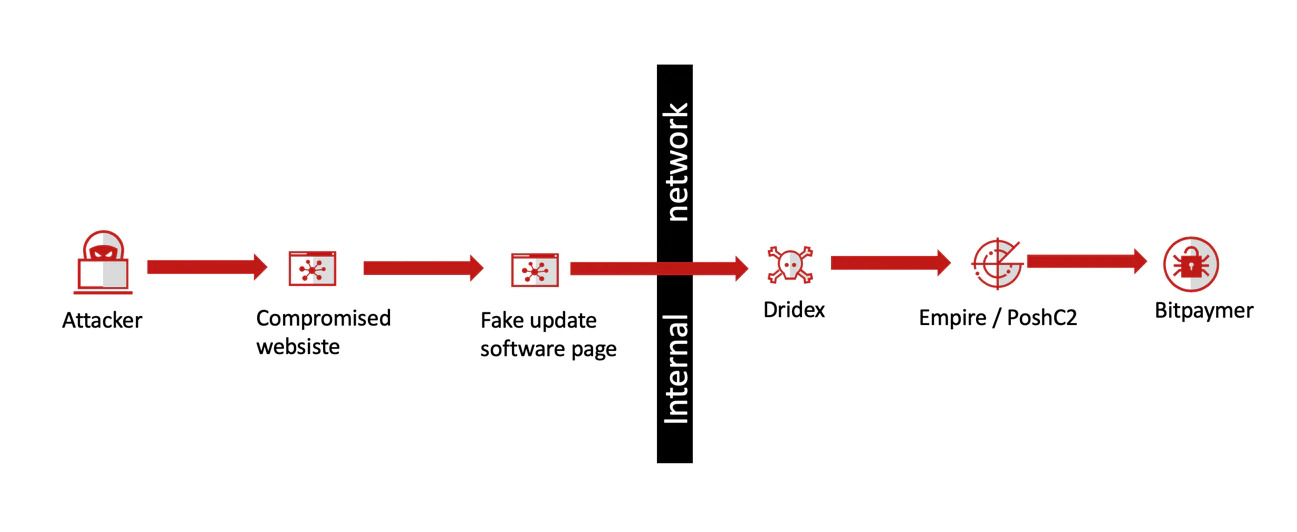

サイバー攻撃とフロー可視化で観察された全体的な手法:

テクニックの分析

このサイバー攻撃全体は業界ではよく知られていますが、その背後にいたクルーは1年前に観測されたTTP(戦術、技術、 手順)の一部を再利用し、権限昇格、横移動、内部偵察などの新しい機能を追加して舞い戻ってきました。

最初の被害者 ― T1189 自動不正侵害

このタイプのサイバー攻撃のエントリーポイントは、ソーシャルエンジニアリング・テクニックを使用して、偽のWebサイト(Webサイトが侵害された場合)または正当なページ(ペイパーインストールサービスの使用を決定した場合)にユーザーを誘導するURLで始まります。ユーザーは、次の段階のマルウェア(この場合はDridex)をダウンロードしてインストールするため、Empireや類似するソフトウェアのようなフレームワークを使用する、要求されたアプリケーションをダウンロードするよう仕向けられます。

最初の感染 ― T1090 接続プロキシ

このタイプの攻撃のマルウェアは1種類とは限りません。以下のものに使用されていることが確認されています。

- Azorult

- Chthonic

- Dridex

特定のマルウェアファミリーがなぜ他に優先して選ばれているかは現時点では不明です。ただし、これらのツールを使用すると、被害者のネットワークにリモートアクセスできます。このアクセスは、攻撃者がローンチパッドとして使用し、追加されたマルウェア、ポストエクスプロイトのフレームワーク、オンラインで販売される可能性があるアクセスを使って被害者のネットワークのエクスプロイトを増大させます。

かなり以前から、Dridexの動作は元の形式から変更されています。銀行情報窃盗にリンクするDridexのインストールが減ると、より多くのDridexの感染が標的型ランサムウェア攻撃の先駆的存在になりつつあります。

この変更や適応は、他のマルウェアファミリーの観察でも確認されました。

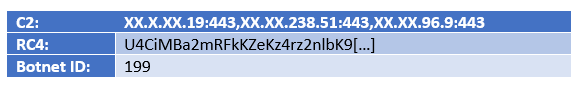

このサイバー攻撃で使用されたDridexボットネットは199でした。

情報収集 ― T1003 認証ダンピング

感染によって1つまたは複数のマシンが感染すると、次の段階では、横方向の移動を実行できるよう、できる限り多くの認証を収集します。Active Directoryサーバーやネットワーク内の他のマシンで追加のソフトウェアを実行するため、(高度な権限のある)認証を収集し、それらを内部で再利用するためのMimikatzの使用を観察しました。

Mimikatzの使用はとても一般的であり、脅威攻撃者の20以上ものさまざまな手口が観察されています。

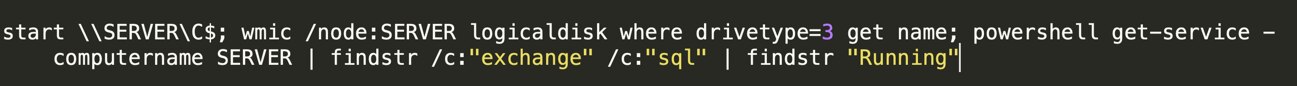

横移動 - T1086 PowerShell

PowerShellを使用すると、一度ネットワークに侵入してしまえば攻撃者は特定のものを自動化できます。この場合、さまざまなソックプロキシのPowerShellスクリプトがネットワーク内でピボットするために、Empireがどのように使用されているかを観察しました。

調査で見つかったIPに関する情報を抽出すると、Dridex C2パネルとこのプロキシソックのインフラストラクチャが共有されていることが観察されました。

PowerShellは、感染したシステム内の特定のフォルダーを見つけるためにも使用されました。

攻撃者がEmpireのようなPowerShellベースのフレームワークを使用する理由は、他のシステムでリモートプロセスを実行したり、Mimikatzを実行できる任意のシステムから認証を取得するinvoke-psexecやinvoke-mimikatzなどのさまざまなモジュールを使用するためです。これらのモジュールが正しく導入されると、エクスプロイトの速度が大幅に上がります。

攻撃者が十分に高度な権限アカウントを収集し、Active Directoryを完全にコントロールすると、攻撃の次の段階として、ネットワーク全体にランサムウェアを配布して実行します。この場合は、BitPaymerです。

ランサムウェアデトネーション― T1486 インパクトのために暗号化されたデータ

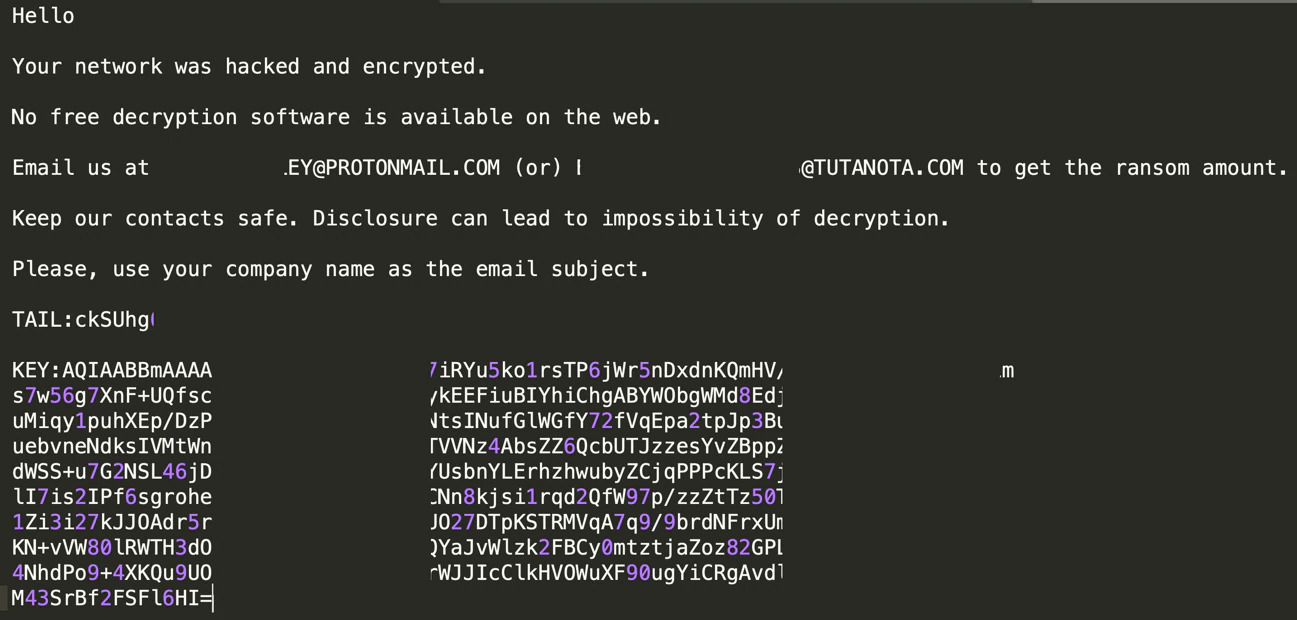

BitPaymerは、この攻撃の最終的な目的とみられます。BitPaymerの背後にいる攻撃者は、被害者を把握し、被害者のハッカー語での名前を含む各カスタムバイナリを暗号化されたファイルのファイル拡張子(「financials.<name_of_victim>」など)として構築するために時間を費やします。

身代金要求文書では、会社名が記載されているものまで確認されました。

観察により得られた情報

- 操作で使用されるリモートプロキシサーバーの1つは、Dridexが使用するC2パネルの1つと同じインフラストラクチャを共有しています。

- Dridex感染が、広範な侵害とBitPaymerランサムウェア感染の開始点としてどのように機能するかを観察しました。

- Bitpaymerの各バイナリは、拡張子名や身代金要求文書での会社名の記載など、個々のターゲットごとに特別に準備されます。

- 特定のDridexボットネットIDは、標的のBitPaymer感染との組み合わせで確認されています。

- 企業は、Dridex、Azorult、NetSupportなどのマルウェアの活動の指標を無視してはなりません。これらは、付随する他の悪意のあるアクティビティの初期指標になる可能性があります。

- 偽の更新リンクがどのようにユーザーに届いたのかはまだ不明ですが、同様の操作では、最初の段階を提供するためにSPAMサイバー攻撃が使用された可能性が最も高いようです。

マカフィーの対応状況

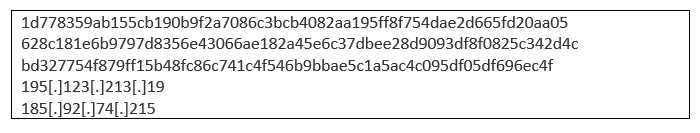

発見された侵害の指標に基づいて、以下のシグネチャによって検出に成功しました。

- RDN / Generic.hbg

- Trojan-FRGC!7618CB3013C3

- RDN / Generic.dx

C2 IPは、私たちのGTIで悪意のあるものとしてタグ付けされています。

McAfee ATD Sandbox Detonation

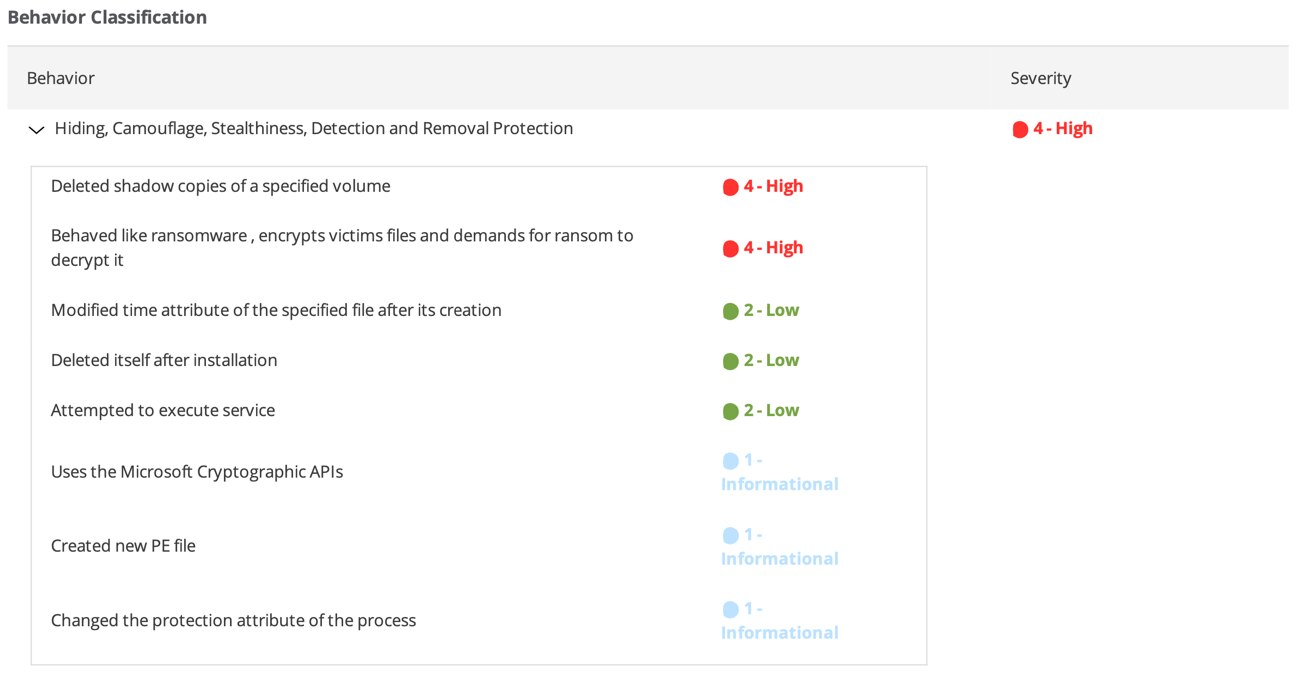

マカフィーのAdvanced Threat Detection(ATD)は、エンドポイントやネットワーク上にあるかもしれない疑わしいマルウェアを隔離されたスペースで実行し、その動作を分析し、影響を評価することで、洗練され、検出が困難な脅威を識別することに特化したアプライアンスです。

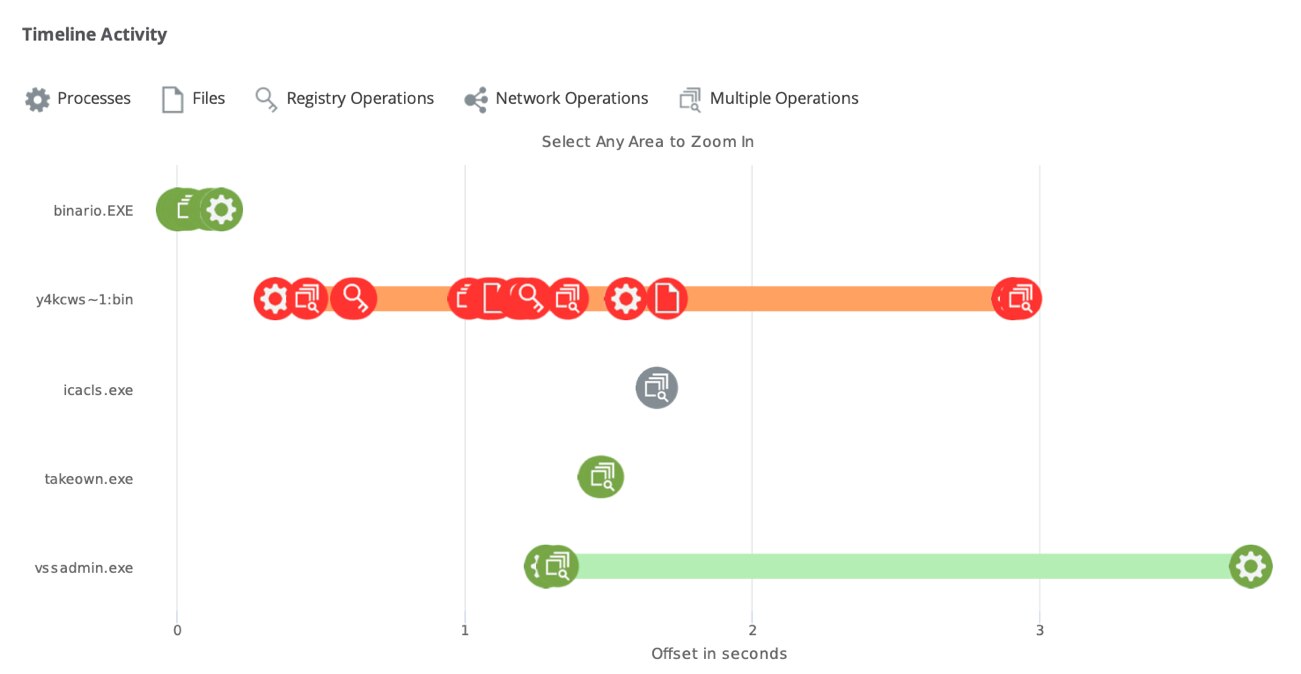

この特定の事例では、ATDのサンドボックスはシステム内のBitpaymerのアクティビティを示します。

私たちは、システム内の認証を変更するためのicaclsとtakeownの使用を観察し、環境寄生型の手法は一般的にさまざまな種類のマルウェアに使用されます。

ATDサンドボックスは、隔離された環境でBitpaymerのデトネーションを観察する動作シグネチャを抽出しました。

この環境でマルウェアを爆発させる機会があることが、脅威のタイプとその機能に関する指標を与えるかもしれません。

McAfee Real Protect

このサイバー攻撃から収集されたサンプルの分析は、Real Protectによって検出されるはずです。Real Protectは、動作と静的分析に基づいて分類され、ほぼリアルタイムでゼロデイマルウェアを検出するよう設計されています。Real Protectは機械学習を使用して分類を自動化するシグネチャレスの小規模顧客向けフットプリントです。また分類のオフラインモードとオンラインモードの両方をサポートします。 Real Protectは、.DATやMcAfee Global Threat Intelligenceによる検出をしのぎ、検出能力を最大30%改善し、実用的な脅威インテリジェンスを生成します。

YARAルール

BitPaymerランサムウェアのいくつかのバージョンを検出するために、当社のATR GitHubリポジトリでYARAルールを利用できます。

IOCs

※本ページの内容は、2019年11月8日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Spanish MSSP Targeted by BitPaymer Ransomware

著者:Marc Rivero Lopez