ソーシャルエンジニアリングとは心理的な隙を突いた攻撃で、インターネットなどの情報通信を使わずに情報を搾取する方法です。システムへの不正侵入といった技術的な攻撃と異なり、人がいるところに発生のリスクがあり、誰でも被害に会う可能性があり、攻撃手法も様々です。ここではソーシャルエンジニアリングの手口・注意したいシチュエーション・被害例についてみていきます。

目次

1. ソーシャルエンジニアリングとは

情報通信技術を使わず、物理的・心理的な手段によって企業の情報などを搾取する方法です。ネットワークなどへの不正アクセスを最終目的として、人間の心理的な隙(なりすましにより油断させる等)や管理の甘さ(パスワードを使い回す等)を突いて情報を取得します。

古典的でアナログな方法ではありますが、近年の標的型攻撃の巧妙化に伴い注意が必要です。標的型攻撃では長い時間をかけて標的を調べ上げたうえで攻撃を仕掛けてきます。事前調査の手段として様々なソーシャルエンジニアリングの手法で情報収集が行われることもあり、巧みに標的の企業に入り込んできます。一見、取得される情報が些細なものであっても、その後に計画されている大きな攻撃の足掛かりになることもあるため注が必要です。

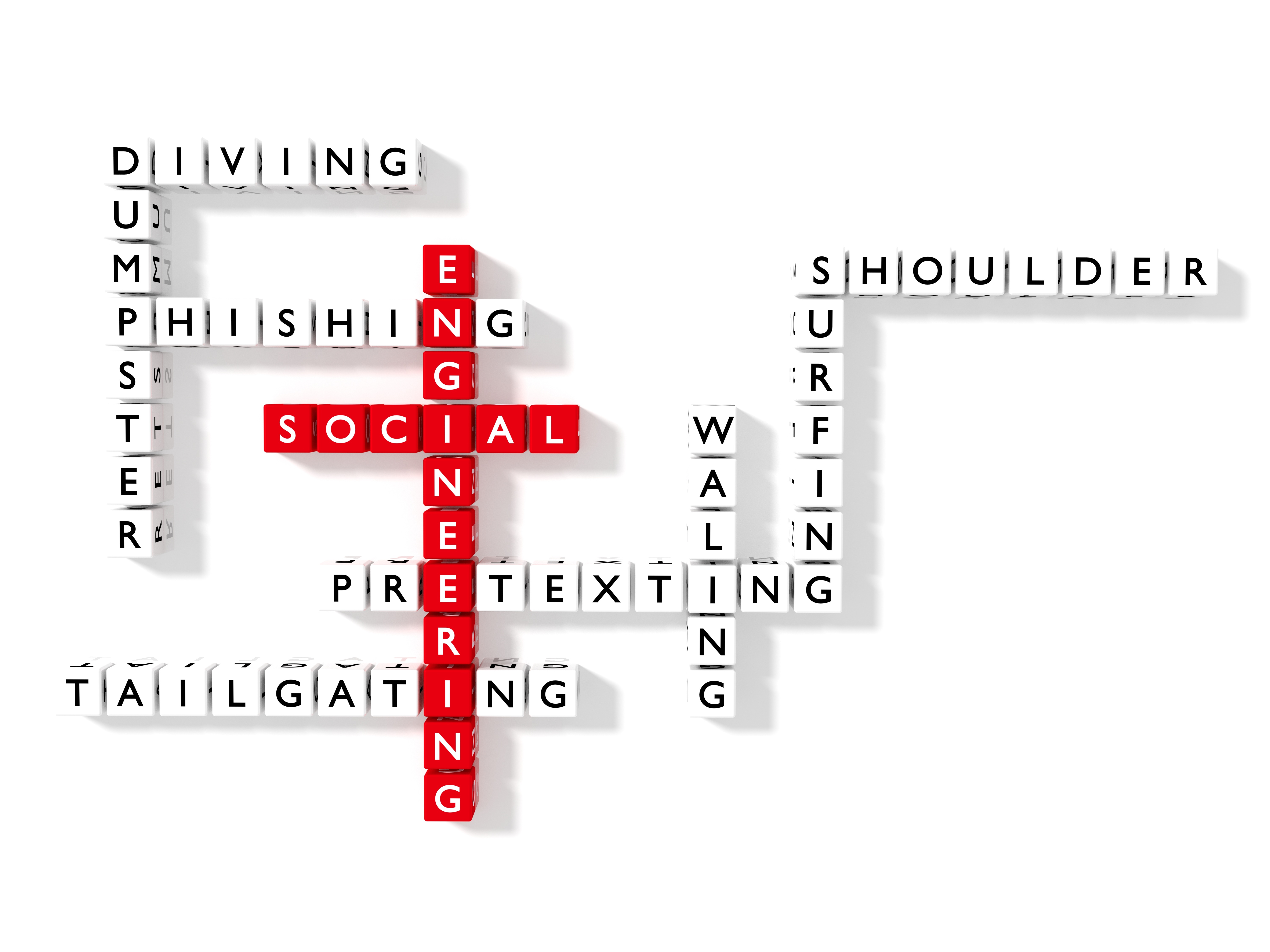

2. 具体的な手口と被害事例を知る

まずは、ソーシャルエンジニアリングの代表的な手口とともに注意したいケース・被害例を見ていきましょう。手口を知って、どういう場合に注意が必要なのか認識しておくことが大切です。

2-1 ショルダーハッキング

のぞき見・盗み見のことで、肩(ショルダー、shoulder) 越しに対象者がタイピングしているところやディスプレイをのぞき見て、重要な情報を盗み取る方法を指します。英語では “shoulder surfing”(ショルダーサーフィン)と言われることが多いようです。

<具体的な手口>

・カフェや公共の場でパソコンの画面をのぞかれる

・社内で関係者になりすました第三者にパソコンの画面をのぞかれる

・人ごみでスマートフォンの画面をのぞかれる

<どんな被害があるのか>

公共の場でパソコン画面をスマホのカメラで撮影されたり、ログイン情報を盗み見られ、不正ログインされる恐れがあります。

2-2 トラッシング

トラッシング(Trashing)はゴミとして廃棄されるものの中からターゲットとなる情報を探して取得する方法です。

<具体的な手口>

以下のような「ゴミ」から情報を取得されてしまいます。ゴミと思って捨てたものでも攻撃者にとっては有用な情報であることもあります。

・紙で出力した顧客データや社外秘の資料をまるめてごみ箱に捨てた

・古い名刺を処理していてごみ箱に捨てた

・エクセルデータの入ったCDをそのまま捨てた

・ID、パスワードを書いた付箋をゴミ箱に捨てた

<どんな被害があるのか>

捨てたゴミから攻撃者が必要としている情報が盗まれます。

2-3 なりすましの電話、メール

関係者を装って重要な情報を聞き出そうとするようなケースです。

<具体的な手口>

・取引先を装って電話をし、情報を聞いてくる

・役員など当事者になりすまして、急いでいるのでログイン情報だけ口頭で教えて欲しいと言われる

・システム管理者や会社と契約しているプロバイダなどになりますましてID情報を聞いてくる

・警察を名乗り個人情報や組織の関係者の氏名を聞いてくる

・電話やメールで、重要・至急などのキーワードで煽ってくる

<どんな被害があるのか>

会社の重要情報を聞き出されたり、ID・パスワードが漏れ不正ログインされたりしてしまいます。また、なりすましのメールに機密情報を含んだ資料などを送信してしまって情報が漏えいすることもあります。

2-4 執務エリアに侵入する

執務エリアでは様々な情報が扱われています。ここに侵入して社内で自由に活動されてしまうケースです。以下のような方法で侵入を試みます。

<具体的な手口>

・拾得、搾取した社員証や偽造した社員証で入室する

・社員の後ろについていって入室する

・清掃員などになりすまして入室する

<どんな被害がるのか>

業務区画に侵入され、機密情報を見られる・盗まれる、社員の会話から業務情報が洩れる、またパソコン画面に映った情報の搾取も可能になります。

3. 対策を知る

3-1 ルールを決める

情報を取り扱う社員がソーシャルエンジニアリングの被害に遭わないように、行動規範的にルールを作ります。以下に代表例を挙げます。

・電話で機密情報は話さない

・社外で機密情報は話さない

・パスワードは推測されにくいものにする

・離席時はパソコンをスクリーンロックする

・クリアデスクを徹底する

・キャビネットは施錠する

・パソコンや資料など情報がある媒体は施錠できる場所に保管する

3-2 オフィスの入退出管理をする

オフィスの入退出管理をしっかり行い、悪意のある部外者を社内に入室させないことが必要です。賃貸オフィスであったり、予算の都合で困難な場合もあるかもしれませんが、まずは出来る範囲で対策を進めましょう。

・オフィスは施錠をする

・入退出履歴を残す

・社員には社員証を携帯させる

・セキュリティゲートを設置して出入り口を制限する

・生体認証を導入して正規の関係者のみ入室を許可する

・重要情報を扱う部署はセキュリティレベルの高い区画で執務する

3-3 定期的に注意喚起する

ソーシャルエンジニアリングは心理的な隙を突いた攻撃と言えますので、日ごろから狙われているという緊張感を持つことが大切です。緊張感を維持するための方法論としては以下のようなものが挙げられます。

・研修を行う

通常、新入社員は入社時、既存社員は年1回程度お知らせをするという企業も多いかもしれませんが、Eラーニング等を活用して四半期に一度は啓発するなど、意識が希薄にならないようにします。

・チェックリストを提出してもらう

3-1で記載したような内容をチェックリストにして普段の行動を自己評価してもらいます。部署ごとに成績を把握するなど組織的な取り組みをすることも良いでしょう。

・抜き打ち訓練、調査をしてみる

本当に実践できているか否かはチェックリスト等では測れない部分もありますので、サービス業の覆面調査ではありませんが、予告なしに不定期に第三者がチェックをするという手法も考えられます。組織によっては、訓練用のフィッシングメールを不定期に社員に送り、怪しいメールのリンクはクリックさせない習慣づけに取り組んでいるところもあります。

4. まとめ

サイバー攻撃の対策というと、パソコンの使い方やインターネットといったサイバー空間での行動に目が行きがちですが、重要情報が保管されたサイバー空間への鍵を開ける情報(ID・パスワードなど)は意外とアナログに管理されていて、デスクの周りなど物理的な空間で入手できることもあります。

標的型攻撃は特定組織・特定個人をターゲットにして、あらゆる手段を使ってその組織・個人が持つ情報へアクセスする鍵を見つけようとします。端末などの技術的な対策だけでなく、ヒューマンエラーや心理的隙を突かれて攻撃の足掛かりを与えることのないように人的対策もしっかりおこなっていきましょう。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)