Android/TimpDoor:モバイルデバイスをバックドアに変えるプロキシ型マルウェア

マカフィーモバイルリサーチチームでは、2018年3月から2018年8月に少なくとも5,000台のデバイスに感染した可能性のあるマルウェアを発見しました。その詳細をお伝えします。

目次

Android/TimpDoorとは

サイバー犯罪者がユーザーに気づかれることなく感染したデバイスをネットワークプロキシとして悪用するための偽のボイスメッセージアプリを配布するSMSメッセージを利用したフィッシング攻撃を発見しました。

この偽アプリに感染すると、SSHトンネルを利用してファイアウォールやネットワークモニタなどのネットワークセキュリティ機構を迂回し、外部サーバーからのネットワーク通信をリダイレクトし、潜在的に内部ネットワークへアクセスを可能にするためのSocksプロキシをバックグラウンドで起動します。McAfee Mobile Securityでは、このマルウェアをAndroid/TimpDoorとして検出します。

感染したデバイスはモバイルバックドアに

悪意のあるトラフィックとペイロードが暗号化されているため、TimpDoorに感染したデバイスは企業や家庭内ネットワークへの秘密アクセスのためのモバイルバックドアとして機能します。さらに感染デバイスのネットワークは、スパムやフィッシングメールの送信、広告クリック詐欺またはDDoS攻撃など、より収益性の高い目的で使用される可能性があります。

マルウェア配信サーバーに格納されていた26個の悪質なAPKファイルを分析した結果、最も古いマルウェアサンプルは2018年3月から配布されており、最新のAPKファイルは8月末に作成されていました。

マカフィーのテレメトリデータによれば、これらのアプリは少なくとも5,000台のデバイスに感染しています。この悪意のあるアプリは、少なくとも2018年3月末以降、米国でSMSを介してアクティブなフィッシング攻撃を通じて配布されています。マカフィーは、フィッシングドメインやマルウェア配布サーバーについて通報し、本ブログ執筆時点においてこれらのサーバーは停止されていることを確認しています。

北米をターゲットにした攻撃活動

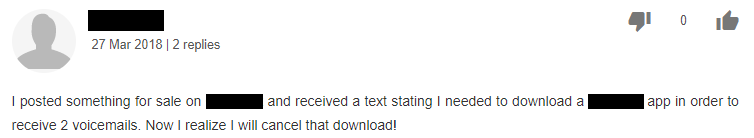

少なくとも3月末時点において米国のユーザーから、音声メッセージを聞くためにURLをクリックさせようとする不審なテキストメッセージが届いているという報告があります。

ユーザーがこれらのリンクの1つをクリックすると、Webブラウザで人気のある広告Webサイトからのものと思われる偽のウェブページを表示し、ユーザーにボイスメッセージアプリケーションをインストールするように要求します。

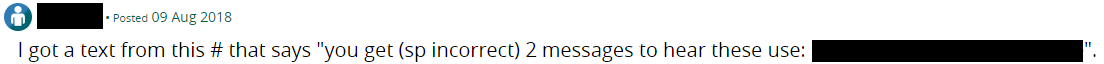

偽のサイトには、悪意のあるAPKを提供するリンクの他に、Google Play以外でダウンロードしたアプリをインストールするための「提供元不明のアプリ」のインストールを有効にする手順が記載されています。

偽のボイスメッセージアプリ

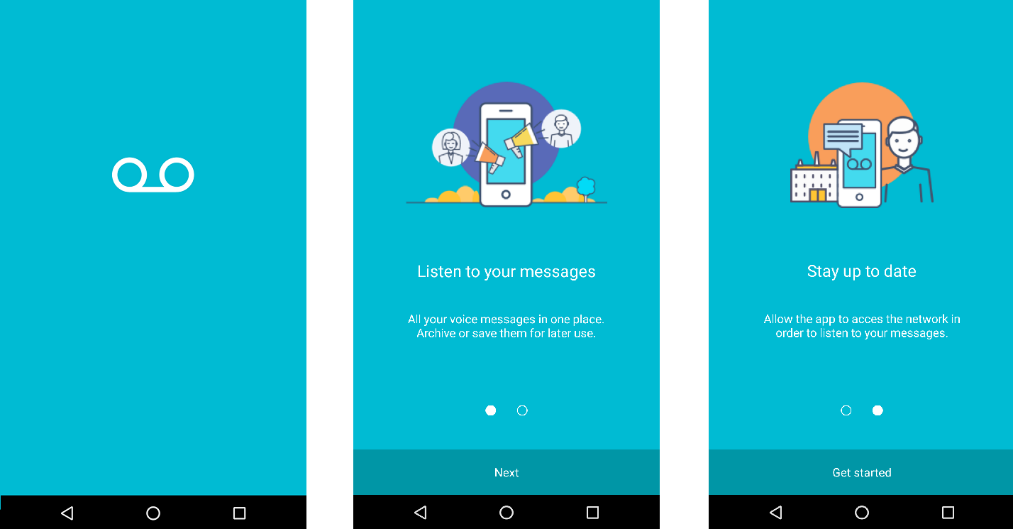

ユーザーが “Download Voice App” をクリックすると、ファイルVoiceApp.apkがリモートサーバーからダウンロードされます。ユーザーがインストール指示に従っている場合、次の画面を表示し、アプリが正当なものであるようかのように見せかけます。

上記の画面は、感染したデバイスのAndroidバージョンが7.1以降(APIレベル25)の場合にのみ表示されます。Androidのバージョンがそれ以前の場合、アプリは初期画面をスキップし、メインの偽インターフェイスを表示して「メッセージ」を聞きます。

メイン画面のすべてが偽物です。[Recents] [Saved] および [Archive] アイコンには機能がありません。偽のオーディオファイルを再生するボタンだけが動作します。ボイスメッセージの長さはオーディオファイルの長さと一致しておらず、表示されている電話番号はアプリのリソースにある偽物です。

ユーザーが偽のメッセージを聴いてアプリケーションを終了すると、アイコンはホーム画面から非表示になり、削除が困難になります。一方、ユーザーへ通知することなくバックグラウンドでサービスを開始します。

SSH経由のSOCKSプロキシ

悪質なサービスが開始されるとすぐに、マルウェアはデバイスID、ブランド、モデル、OSバージョン、モバイルキャリア、接続タイプ、およびパブリック/ローカルIPアドレスなどのデバイス情報を収集します。パブリックIPアドレス情報を収集するために、TimpDoorは無料のジオロケーションサービスを使用してJSON形式のデータ(国、地域、都市、緯度、経度、パブリックIPアドレス、およびISP)を取得します。HTTPリクエストが失敗した場合には、マルウェアは「public_ip」という値を提供するメインコントロールサーバーのgetIP.phpのWebページにHTTPリクエストを行います。

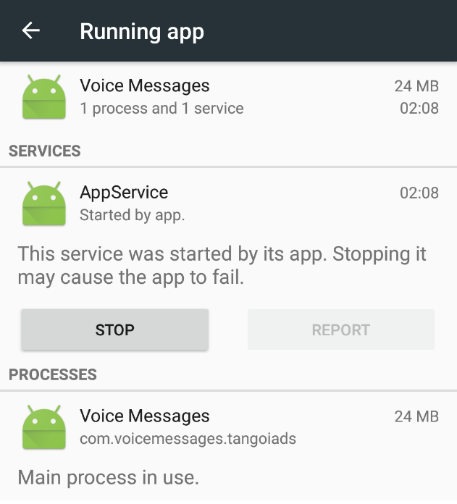

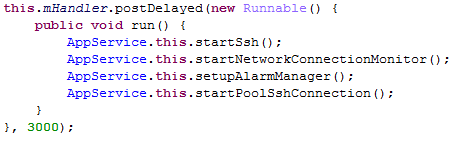

デバイス情報が収集されると、TimpDoorはコントロールサーバーとのセキュアシェル(SSH)接続を開始し、デバイスIDを送信して割り当てられたリモートポートを取得します。このポート番号は、ローカルのSocksプロキシサーバーとして機能する感染デバイスとのリモートポート転送として使用されます。TimpDoorは、SSHトンネルを介してプロキシサーバーを開始することに加えて、ネットワーク接続の変更を監視し、確立されたSSHトンネルを常にチェックするようにアラームを設定するなど、SSH接続を維持するメカニズムを確立します。

SSHトンネルが確実に稼動するように、TimpDoorは以前に収集したデバイス情報とローカル/パブリックIPアドレスデータをSSH経由でコントロールサーバーに送信するupdateStatusメソッドを実行します。

モバイルマルウェア配布サーバー

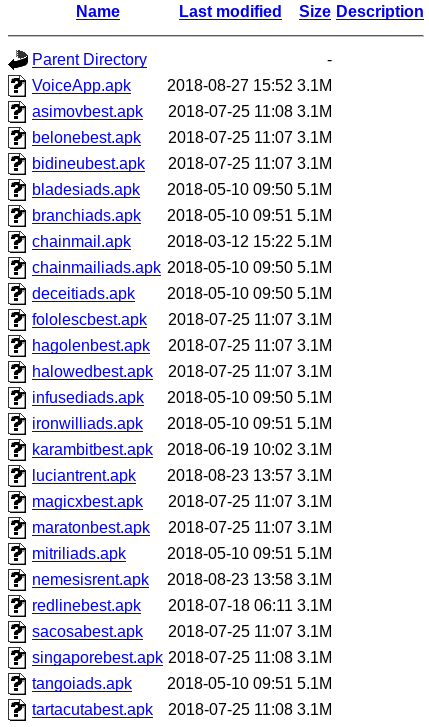

VoiceApp.apkをホストしていたIPアドレス199.192.19[.]18を確認すると、USディレクトリにさらに多くのAPKファイルが格納されていました。ボイスアプリ内の偽の電話番号は米国に属しており、フィッシングメッセージが米国の電話番号から送信されていたことを考慮すると、おそらく ”US” は米国の略です。

配布サーバーの「最終更新日」によれば、フォルダ内の最も古いAPKファイルはchainmail.apk(2018年3月12日)であり、最新ファイルはVoiceApp.apk(2018年8月27日)であることからフィッシング攻撃が少なくとも5か月間実行されている可能性が高いことがわかります。

APKファイルをサイズ(5.1MBと3.1MB)で2つのグループに分けることができます。これらの主な違いは、最も古いものがHTTPプロキシ(LittleProxy)を使用し、最新のもの(7月と8月)ではSocksプロキシ(MicroSocks)を使用しており、HTTPだけでなくあらゆる種類のネットワークプロトコルをサポートしています。顕著な違いは、パッケージ名、コントロールサーバーのURL、およびupdateStatusメソッドのappVersionの値(1.1.0から1.4.0まで)です。米国のUSフォルダに加えて、カナダを意味するCAフォルダも発見されています。

CAフォルダ内のファイルを確認すると、VoiceApp.apkとrelevanbest.apkはappVersion 1.4.0(Socksプロキシサーバー)と同じファイルです。octarineiads.apkはバージョン1.1.0で、HTTPプロキシを備えています。

TimpDoor vs MilkyDoor

TimpDoorは、SSHトンネルを介してSocksプロキシを使用してコントロールサーバーからネットワーク通信を転送するために、感染デバイスをモバイルプロキシに変換する最初のAndroidマルウェアではありません。2017年4月、セキュリティ研究者らはさらに1年前に発見されたDressCodeの明らかな後継者MilkyDoorを発見しました。これらの脅威は、Google Playストアにてトロイの木馬アプリとして配信されました。DressCodeは、感染したデバイスにSocksプロキシサーバーのみをインストールします。また、MilkyDoorは、TimpDoorと同様に、SSH経由のリモートポート転送を使用してネットワークセキュリティの制限を迂回するようにその接続を保護しています。しかし、TimpDoorとMilkyDoorの間にはいくつかの違いがあります。

- 配信方法:Google Playストアで配信されたトロイの木馬アプリの一部としてではなく、テキストメッセージ経由で配信される完全に偽のボイスメッセージアプリを使用しています。

- SSH接続:MilkyDoorはデバイスとIPアドレス情報をコントロールサーバにアップロードして接続の詳細を受信しますが、TimpDoorはすでにそのコードに情報を持っています。TimpDoorはこの情報を使用して、リモートポートを取得して動的ポート転送を実行し、更新されたデバイスデータを定期的に送信します。

- プロキシ機能:MilkyDoorは、SDKの初期バージョンとしてはアドウェアとして動作し、のちにバックドア機能を追加したと考えられていますが、TimpDoorの唯一の目的は(少なくともこのフィッシング攻撃では)ユーザーの同意を得ることなしに、バックグラウンドでSSHトンネルをオープンし、プロキシサーバーを実行し続けることです。

MilkyDoorは、アドウェアやダウンローダの機能を備えたより完全なSDKのようですが、TimpDoorには基本的なプロキシ機能しかありません。初期バージョンではHTTPプロキシとそれ以降のバージョンではSocksプロキシを使用しています。

結論

TimpDoorは、デバイスをモバイルバックドアに変える最新のAndroidマルウェアの事例であり、サイバー犯罪者が内部ネットワークへの暗号化されたアクセスを潜在的に可能にし、企業やシステムにとって大きなリスクになっています。マルウェア配布サーバー上にあるバージョンと実装されている単純なプロキシ機能は、この脅威がおそらくまだ開発中であることを示唆しており、そして、私たちはそれが新しい亜種に進化するであろうと予測しています。

この脅威はGoogle Playでは見られませんでしたが、TimpDoorを配布しているこのSMSフィッシング攻撃は、サイバー犯罪者が従来のフィッシング詐欺手法を使用して、ユーザーを悪意のあるアプリケーションのインストールに誘導しています。

McAfee Mobile Securityは、この脅威をAndroid/TimpDoorとして検出します。この脅威から端末を保護するためには、モバイルデバイス上にセキュリティソフトウェアを活用し、信頼されていない提供元からのアプリケーションをインストールしないようにしてください。

※本ページの内容は 2018年10月24日更新のMcAfee Blogの抄訳です。

原文: Android/TimpDoor Turns Mobile Devices Into Hidden Proxies

著者: Carlos Castillo