はじめに

2022年10月31日、YanluowangのTORサイトがハッキングされ、図1のようにメッセージが表示されました。

“check and mate!! Yanluowang Matrix chat hacked @yanluowangleaks Time’s up!!!!:) you Screwed!! Time’s up!”

同日、Twitterのハンドルネーム@yanluowangleaksがYanluowangのMatrixチャットメッセージのダンプを共有しました。私たちはすぐに内部のチャットログをダウンロードし、調査を開始しました。

「Yanluowang」という名前は中国の神話に由来しており(Yanluo Wangは中国の神)、このランサムウェア集団が中国由来の可能性があることを示唆しています。しかし、流出したチャット内の通信はすべてロシア語であり、中国の脅威アクターを装うために意図的にこの名前が選ばれたと思われます。

このランサムウェアグループは、2021年10月にシマンテックによって初めて発見されました。Yanluowangは、主にCiscoやWalmartなどの欧米企業に対して、人為的な高度な標的型攻撃で使用されてきました。

最近流出したYanluowangのメッセージは、2022年1月中旬から9月までで、約2.7千通のメッセージが含まれています。しかし、この比較的小さなデータセットから、Yanluowangの脅威アクター、その内部構造、被害者、他のロシアのランサムウェアグループとの連携の可能性について、貴重な情報を得ることができました。詳細については、以下のセクションで説明します。

興味深いチャット

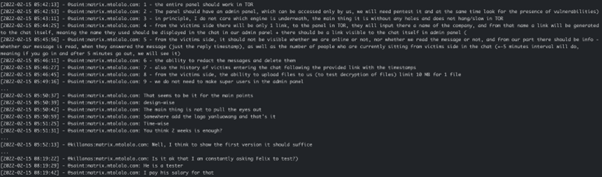

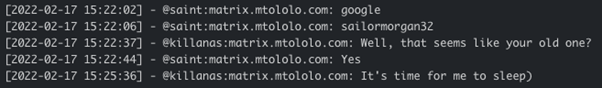

ギャング組織

内部チャットメッセージによると、SaintはYanluowangランサムウェアグループの「ボス」であり、給与の支払いを監督しているようです。2022年2月中旬、Killanas(別名coder0)に新しいTORインフラの要件とその設計を指示している際、「Felixはテスターで、そのために給料を払っている」と言及しました。

図2 KillanasにTORのインフラ要件を与えるSaint

SaintがTOR管理パネルのテストを任されたペンテスターのShokerとの会話で、彼は「もし何かテストする必要があるなら、ここにFelixに書いてくれ、Winロッカーのコーダーはcoder0、(Nix/Win32の)コーダーはStealer」と助言しています。

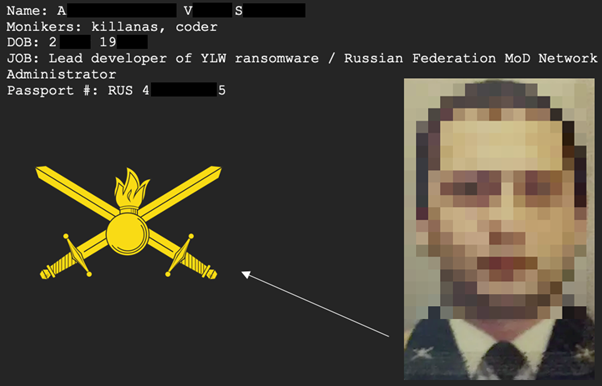

Coder0/KillanasはWindowsランサムウェアロッカーの開発者で、彼にはコーダーチームがあるようです。「Coder1は彼(Killanas)のチームの2番目の開発者だ」とStealerはボスSaintに言っています。流出したチャットで「情報セキュリティの専門家」と自称するKillanasの潜在的な身元は、Doxbin[.]comでXander2727というハンドルネームによって「Yanluowangランサムウェアのリード開発者」として晒されています。

Xander2727によると、この人物はロシア連邦国防省のネットワーク管理者である。図3の晒された画像をよく見ると、軍服と思われるものの襟元にロシア陸軍のロゴに似た紋章があることがわかります。

Killanasの正体に関する情報はYanluowangの流出チャットにはなく、したがってXander2727の主張を検証することはできませんし、彼らがどのようにしてその人物の正体にたどり着いたかについての詳細もわかりません。

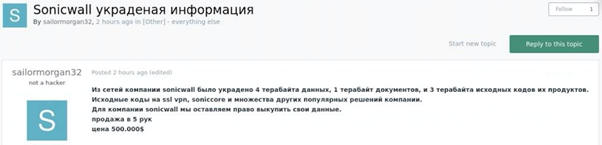

リーダーSaintは、2021年2月にSonicWallをハッキングして500万米ドルを受け取ったと主張する通称「sailormorgan32」の背後にいるようです。

図4 Sailormorgan32が盗まれたSonicWallのデータについてダークウェブに投稿したもの

図5 Saintがsailormorgan32だとするKillanasの投稿

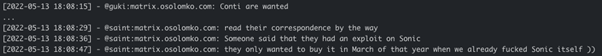

Yanluowangは、2021年3月にContiがSonicWall VPNアプライアンスを入手して悪用しようとする前に、2021年1月にSonicWall自体をハッキングしたようです。

図6 ContiがSonicWallアプライアンスを悪用しようとする前に、SonicWallが彼らによってハッキングされたことについて

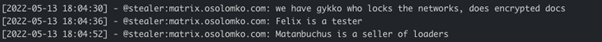

2022年5月中旬、自身が*Nix/Win32のYanluowangロッカーの開発者であるStealerは、Guki(Yanluowang Matrixチャットの新参加者)にも被害者のネットワークをロックするGykkoとYanluowangのローダーを販売するMatanbuchusがいると助言しています。

図7 StealerがGukiに他のチームメンバーについて最新情報を共有

他のランサムウェアファミリーと連携する可能性

Yanluowang-HelloKitty

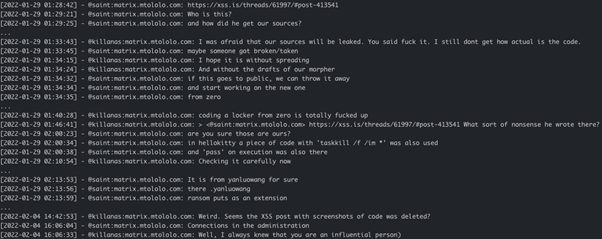

YanluowangとHelloKittyのコラボレーションの最初のヒントは、2022年1月末、SaintがYanluowangのソースコードがKillanasと共に投稿されたXSS投稿へのリンクを共有した際に見られました。流出したソースコードを調べながら、Saintは当初、“HelloKittyでは「taskkill /f /im *」というコードの 一部も使われており、実行時に「pass」も使われている“ことから、本当にYanluowangのコードかどうか疑っていました。しかし、慎重に分析した結果、暗号化されたファイルに拡張子「.yanluowang」が追加されていることから、確かにYanluowangのソースコードであると結論づけました。その後、Saintは管理者とのコネクションを通じてKillanasに伝え、関連するXSSの投稿を削除させることに成功しました。

図8 流出したYanluowangのソースコードについてKillanasと議論するSaintの様子

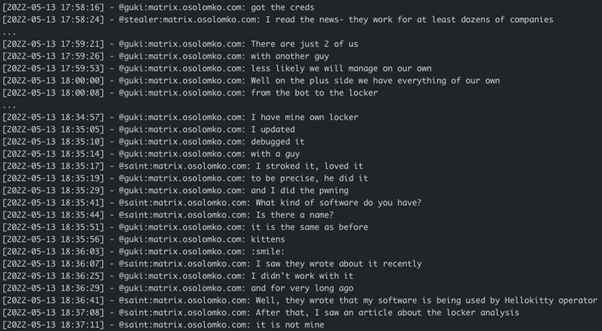

2022年5月中旬にYanluowang Matrixのルームチャットに参加したGukiは、HelloKittyランサムウェアの背後にいると思われます。Gukiは Saintとの会話で、少なくとも数十社分の認証情報を持っているが、彼のチームには2人しかおらず、1人でこれら全ての企業をフォローアップするのは無理だろうと述べています。Gukiは、ボットからロッカーまですべて自分たちで開発していると言います。一緒に働いている人が開発者で、彼自身が「pwning」(ネットワークを侵害すること)を行っているそうです。Saintがどんなソフトを使っているのかと聞くと、Gukiは 「前と同じ、kittensだ」と答えました。

図9 Guki、HelloKittyが自分のロッカーであることに言及

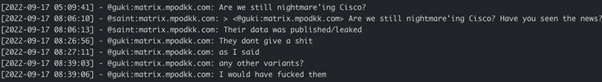

この後、2022年9月にSaintが Gukiに、彼らのデータがYanlouwangのデータ漏洩サイトに公開されたことを知らせたことから、両者がCiscoの侵害に関与していたと思われます。

図10 Ciscoへの攻撃について議論するYanluowang-HelloKitty

Yanluowang-Babuk

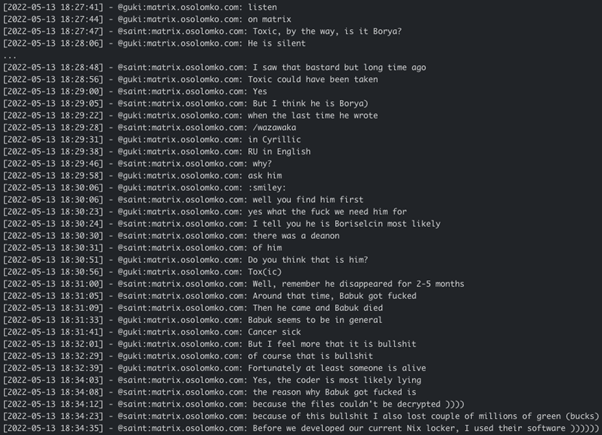

Yanluowangが独自のLinux/Unixランサムウェアロッカーを開発する前に、彼らはBabukランサムウェアギャングのLinuxロッカーを使用していたようです。以下のSaintとGukiの会話の中で、SaintはハッカーWazawaka(別名Boriselcin)の帰還のためにBabukが死んだこと、そしてBabukロッカーが本来のようにファイルを解読しないためにSaint自身が数百万ドルの損失を出したことを暗示しています。

図11 Babukの*Nixロッカーを使用する際のSaint

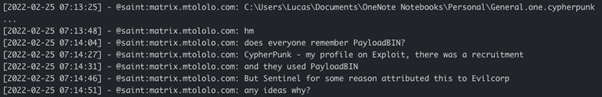

さらに2022年2月、SentinelOneがEvil Corpギャングの進化に関する記事を取り上げ、SentinelLabsがPayLoadBINランサムウェアとCypherpunkと名付けられたその新しい、おそらく実験的亜種をEvilCorpに帰するとしている中で、SaintはCypherpunkがExploitフォーラムのプロフィール名で、PayLoadBINを使っていたフォーラムでハッカーを勧誘しようとする動きがあり、なぜこの活動がEvil Corpグループとされたのかと考えていますと言及されています。

図12 PayloadBINとCypherpunkを使用したキャンペーンがEvil Corpに帰属する理由を尋ねるSaint

2021年4月から5月にかけて、Babukの集団はランサムウェアによる暗号化を停止し、データ窃盗の恐喝に集中することにしました。彼らはデータリークサイトをPayload[.]binに改名し、そのサイトで公開された最初のリークの1つは、HelloKittyランサムウェアグループによって盗まれたとされるゲームCyberpunk 2077のソースコードでした。PayloadBIN < – > Payload[.]bin と Cypherpunk < – > Cyberpunk 2077 というネーミングの類似性から、この一連の活動の背後には Babuk/HelloKitty/Yanluowang のギャングがいる可能性があり、Evil Corp.に誤って帰属された可能性があります。

Yanluowang-Conti

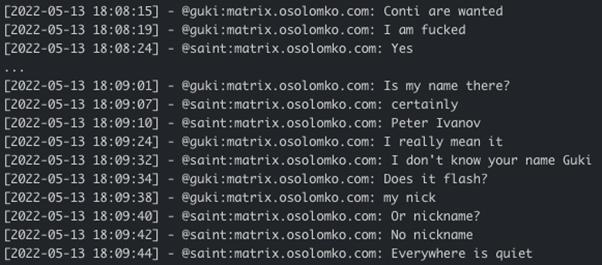

HelloKittyランサムウェアのGukiが、自分の名前/呼称がContiリークや米国務省が発表した報奨金の対象であるContiグループメンバーに出ることを恐れていたのは興味深いことです。

図13 Contiリークに自分の名前/呼称が出ることを心配するGuki

これはまさに、Conti-HelloKittyランサムウェアのグループが提携しているという仮説を補強するものです。

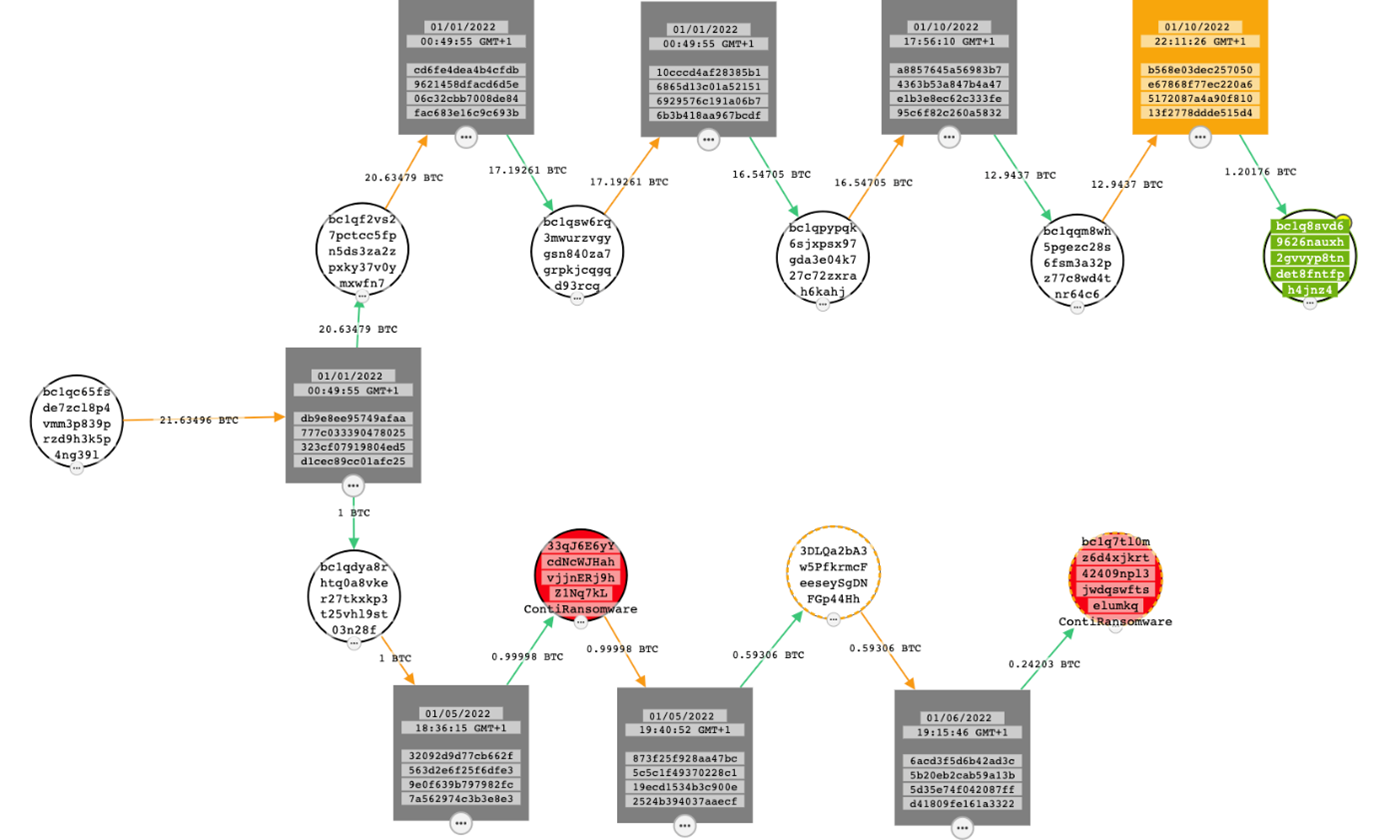

さらに、2022年3月、Saintが Killanasにビットコインウォレットを尋ねた際、彼は次のBTCアドレスを教えています:bc1q8svd69626nauxh2gvvyp8tndet8fntfph4jnz4.SaintのBTCウォレットは、Killanasのビットコインウォレットに含まれています。私たちはこのウォレットを調査し、関連する取引を追跡した結果、ContiランサムウェアのBTCウォレットに関連する可能性を見出すことに成功しました。

図14 ContiとYanluowangのウォレットを1つの取引チェーンでつなぐBTC取引

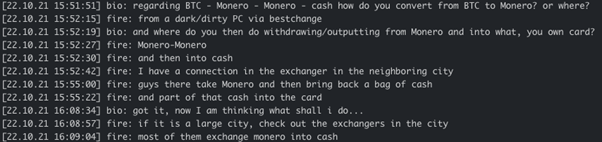

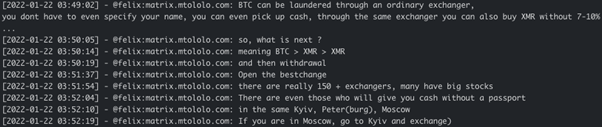

図14からわかるように、2022年の初めにコンティはウォレットbc1qc65fsde7zcl8p4vmm3p839przd9h3k5p4ng39lから21.6BTC中1BTCを受け取り、10日後にKillanasは残りの20.6BTCから自分のウォレットに1.2BTC受け取っています。 キャッシュアウトについては、ContiとYaoluowangギャングはBTC > Monero > Monero > cash のように、大都市の現地の取引所を経由するなど、同様のスキームで行っているようです。以下、Conti-leaksから抽出したチャットの抜粋をYanluowang-leaksのチャットログと比較しながら紹介します。

図 15 キャッシュアウトの仕組みについてやりとりするConti-Trickbotのメンバーたち

図16 BTCから現金への交換方法を説明するFelix(Yanluowangのテスター)

しかし、Yanluowangのマネーロンダリングスキームには、Contiと比較して、いくつかの違いも確認されています。Killanasは、LockBitを介してBTCをQRコードに交換しているようです。

図17 LockBitを通じてBTCをQRコードに交換することを勧めるKillanas

流出したチャットからは、YanluowangのメンバーがLockBitランサムウェアグループとどのように連携しているかは不明です。LockBitが特定のサイバー犯罪者に、QRコード経由でBTCを換金できる暗号通貨交換サービスを提供している可能性があります。

ウクライナ系中国人

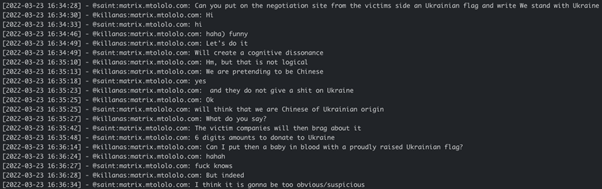

興味深いことに、Yanluowangが交渉の場にウクライナの旗を立て、「We stand with Ukraine」と書いて身代金支払いの可能性を高めようとしたものの、中国人犯罪者へのなりすましがばれることを懸念して、この案を取り下げたようでした。

図18 ウクライナ出身の中国人になりすますという選択肢を検討するSaintとKillanas

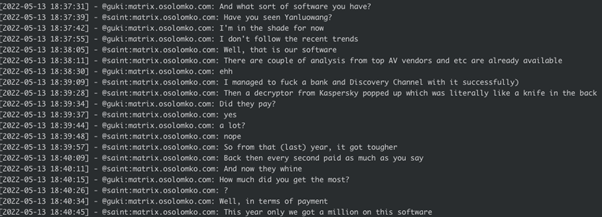

カスペルスキーのYanluowang 複合化ツール

2022年4月、カスペルスキーの研究者がYanluowangの暗号化アルゴリズムの脆弱性を発見し、被害者がファイルを復元できるように無料の復号化ツールを作成しました。YanluowangのボスSaintによると、これは「文字通り背中にナイフを刺されたようなもの」で、Yanluowangにとって困難な状況に陥ったようです。それにもかかわらず、2022年の最初の5ヶ月以内にYanluowangランサムウェアの使用により100万(通貨不明)を得ることに成功したのです。

図19 カスペルスキーのYanluowang 復号化ツールについて

結論

Yanluowangの内部チャットメッセージを分析することで、このランサムウェアグループの背後にいる人物とその関連組織について、貴重な洞察を得ることができました。彼らの内部コミュニケーションを読み解き、過去2年間に起こった攻撃の答えを見つけるのはとても興味深いことでした。

これは、ロシアのランサムウェアグループからの内部チャット流出としては、Contiからの流出に次いで2番目に大きなものです。このようなデータから得られる情報は、ロシアのランサムウェアのエコシステムがいかに洗練されているか、攻撃者がいかに機敏で適応力があるか、そしてこれらのサイバー犯罪グループがどの程度互いにリンクしているかを明らかにするもので、極めて重要な情報源です。

本記事およびここに含まれる情報は、啓蒙目的およびTrellixの顧客の利便性のみを目的としてコンピュータ セキュリティの研究について説明しています。Trellixは、脆弱性合理的開示ポリシーに基づいて調査を実施しています。記載されている活動の一部または全部を再現する試みについては、ユーザーの責任において行われるものとし、Trellixおよびその関連会社はいかなる責任も負わないものとします。

※本ページの内容は2022年11月17日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Yanluowang Ransomware Leaks Analysis: Organization, Collaboration with HelloKitty, Babuk and Conti

著者:Jambul Tologonov