「スマートスピーカー」や「自動運転」「スマートホーム」などなど、世の中はIoT(Internet of things)が身近になりつつあります。もはや「IoTに関わる取り組みをしていない企業は時代遅れ」くらいの雰囲気さえある昨今ですが、一方で日常生活で使用するIoTデバイスから、「重要インフラ」「スマートグリッド」まで幅広いIoTのセキュリティに対し、さまざまな懸念や不安が指摘されています。防犯用のネットワークカメラが乗っ取られるなど安心・安全のためのシステムが、知らない間に脅威へ変貌するようなことが現実に起きています。ここでは、IoTの具体例と、実際どのようなセキュリティ上の脅威があり、対策を取れば良いのか、実例を挙げて解説します。

目次

1.IoT時代の到来

1-1.IoTとは Internet of Things(モノのインターネット)の意味

IoTとは、モノのインターネットとも言われ、モノがインターネットに接続されることを意味します。具体的に、且つ簡単に言うと、モノに対し各種センサーを付けてその状態をインターネットを介しモニターしたり、インターネットを介しモノをコントロールしたりすることが可能になります。まず、センサーによってモノから得た情報(データ)をインターネットを経由して「クラウド」に蓄積し、そして、蓄積されたデータを人工知能が分析し、その結果をもとに、効率化やコストダウンなどより望ましいモノの動作を実現します。

こうやって考えると、IoTとは、ありとあらゆるモノがインターネットに接続することで、より便利な世界を目指すものだと言えるでしょう。

1-2.さまざまなIoTの活用事例

個人の生活においては、冷蔵庫や洗濯機がインターネットにつながることやスマートスピーカーが身近でわかりやすい例ですが、一方で、製造業などの生産現場においては工場のラインがインターネットにつながることや、物流におけるトラックがインターネットにつながることもIoTです。いくつか具体例をご紹介します。

1-2-1.自動車とIoT

- 自動車とスマートフォンと接続することにより、カーナビ代わりに

- センサーを搭載し「走る」「回る」「止まる」などの動作をヒトの手を介さずに行う自動運転システム

1-2-2.交通機関におけるIoT

- バスの到着時刻の確認。Webサイトや停留所などにあるQRコードなどから「バスが何分後に来るか」をリアルタイムで知ることが可能に

- 運転手を車両に装着したカメラで計測し、画像データをもとに異常を検知し判定する危険運転予防システム

- 電車も同様、リアルタイムの運行状況を知ることが可能に

1-2-3.医療や介護におけるIoT

- 着用型ウェアラブルデバイスによる自分の健康状態の記録・管理、医師との共有

- 健康状態が悪化した際に注意のアラートを出し、病気の予防と効率的な治療が可能に

- スマートフォンのアプリを開き、ボタンをタップするだけでカギを開けられるスマートロック。高齢者の「外出状況」や「回数」を把握したり、「カギが開いたら、介護者にアラートが届く」など、徘徊対策にも。

1-2-4.農業におけるIoT

- ハウス栽培における水やりや肥料、温度調節等の自動システム

- 経験をもった農家の栽培技術をIoTの活用で定量化・形式知化し、生産に活用

1-2-5.工場におけるIoT

- 設備あるいはライン単位でエネルギー(電力、ガス、水、蒸気やエアなど)の使用量をリアルタイムに計測するセンサーネットワークを構築し、管理部門での一元管理が可能に。また収集した各種センサーデータからライン毎の生産の最適化やエネルギー削減に

1-2-6. 住宅におけるIoT

- スマートフォンやタブレット端末から、家の中のデバイスを遠隔で制御

- 人工知能(AI)と連携して、生活パターンなどを学習し、自動でより快適な住環境に (参考資料:AIスマートホーム)

2.IoTを標的とした脅威と対策

インターネットに接続するデバイスである以上、IoTデバイスはパソコンやスマホなどと同様にネット上の脅威に対するセキュリティを確保する必要があります。それではスマートホームと自動車を例に、IoTの脅威の例とセキュリティ対策を見ていきたいと思います。

2-1.スマートホームのセキュリティ脅威

では、スマートホームのセキュリティ脅威とは具体的にどんなものでしょうか? まずは、「発熱・発火などの安全面」「個人情報(プライバシー)の窃取」「踏み台化」が挙げられます。これらに加えて、スマートホームは、システム全体を指すので、一般の情報セキュリティでも考えられる「侵入」「改ざん」「妨害」「不正使用」「なりすまし」などといった脅威も考慮に入れる必要があるでしょう。

これらの脅威の具体的な例をいくつか挙げてみましょう。

2-1-1. 気づかぬうちに攻撃の踏み台に

まず、攻撃者が、「Mirai」のようなIoTマルウェアを用いて、対策の行き届いていないCCTV(Closed-Circuit Televisionの略で、監視・防犯カメラなどのカメラ装置と有線ケーブルで結んだテレビやモニタ、またはそれらのシステム全体のこと)などのデバイスを連鎖的に乗っ取って「踏み台化」することが考えられます。現実に、踏み台化したデバイスが、DDoS攻撃(※)と呼ばれるサイバー攻撃に悪用されている例が観測されています(参考記事)。この場合、踏み台にされた側には実害がないため、気づかないうちに他人を攻撃する助けをしてしまっているかもしれません。

※DDoS攻撃:大量の通信元から、リクエストを特定のウェブサイトに一度に送ることで、本来のサービスを停止させる攻撃のこと

2-1-2. IoT家電のプログラム改ざん

そのほか例えば、IoT冷蔵庫のおすすめレシピが「改ざん」されて、毎日同じメニューを勧められたら困ると思います。「なんか毎日カレーばっかりだなぁ」と気がつくことができればいいですが、AIは、ブラックボックスで答えが出てくる場合が多いので、盲信してしまいやすい点が怖いです。

いろいろなAIソリューションが世に広がり、「AIは必ず正しい」という認識が一般化したあとで、それが乗っ取られたとすると、日本中の食卓が毎日カレーになっても誰も疑わないコントのような世の中が出現するかもしれません。こう考えると、「改ざん」は思ったよりもずっと恐ろしい脅威かもしれません。

2-1-3. 乗っ取りやデータの不正利用によるプライバシーの窃取

とはいえ、スマートホームにおいて一番困る脅威は、プライバシーを窃取されてしまうことでしょう。スマートホームは、「ホーム(家)」という究極のプライバシー空間をインターネットに接続するわけですから、やはり、その点が一番の脅威になります。

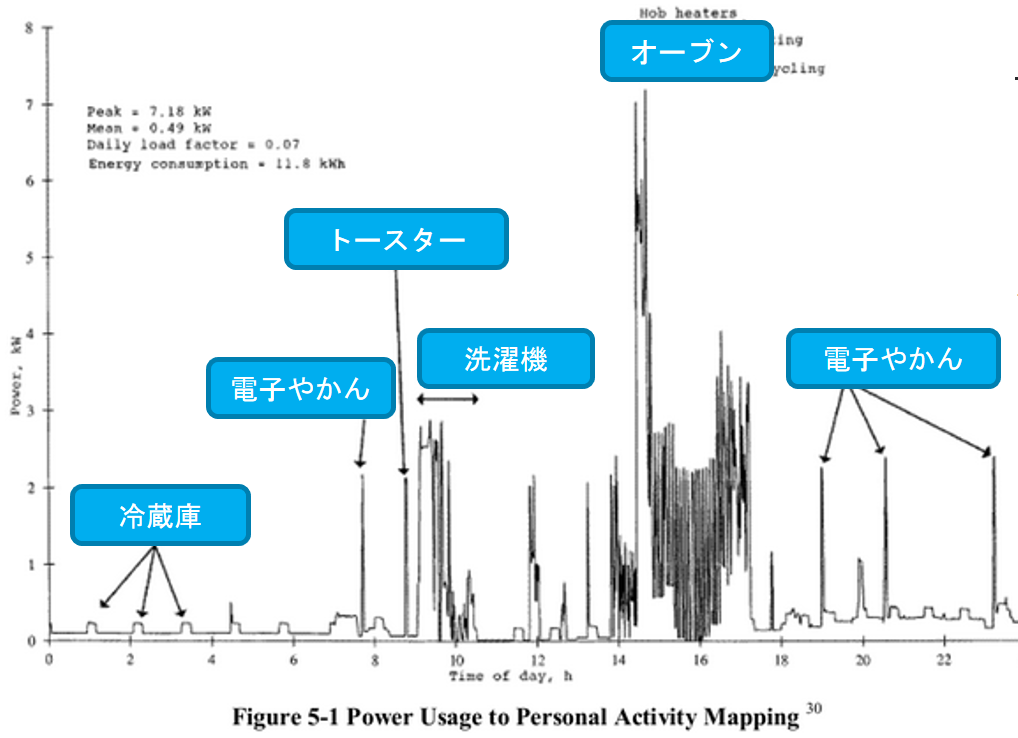

Webカメラが乗っ取られて、家の中が丸見えなんてわかりやすい例に限らず、例えば、スマートメーターの電力使用量の状況が窃取されるだけで、皆さんの生活パターンが丸見えになってしまうなんてこともあるのです。

以下の図は、2010年に米国で発行されたスマートグリッドのセキュリティガイドラインで紹介された図に説明を加えたものです。

電力使用量と生活パターンの関係(NIST IR 7628 p329より抜粋)

このように、電力量の使用状況を分析することで、その家の生活パターンがわかってしまいます。もちろん、この情報は諸刃の剣で、うまく活用すれば生活改善にも使えるものですが、不用意に漏れてしまうと、例えば、不在の日に物理的に泥棒に入られるという実害につながるかもしれません。

この事例は、瞬間で見ればたいした情報ではありませんが、継続的に収集することで、プライバシーそのものとなる場合があるという例として、とても興味深いです。このように、新たなソリューションが生まれるたびに、これまで想像もつかなかった脅威が生まれるというのは世の常で、スマートホームもその例にもれず、これからもさまざまな脅威が増え続けることでしょう。

2-2.スマートホームのセキュリティ対策 (ベンダー側・利用者側)

続いて、その脅威を踏まえたスマートホームのセキュリティ対策を紹介します。対策については問題を切り分けるために、スマートホームを提供するベンダー側と利用する側の観点からそれぞれ考えてみます。

2-2-1. スマートホームを提供するベンダー側のセキュリティ対策の考え方

まず、スマートホームのデバイスもしくはシステムを提供するベンダーが行うセキュリティ対策について考えてみましょう。スマートホームのような新しいソリューションの場合、脅威の想定を尽くすことが難しいうえに、他社のデバイスと連携する場合もあるので、事前に対策を万全にして世の中に出すということはほぼ不可能と言ってもよいでしょう。

2-2-1-1. 短期的な対策

短期的には、デフォルトパスワードを変更するように促す、という一見簡単そうで現状あまり意識されずに見過ごされている対策があります。

今、世の中で起こっているIoTマルウェアの攻撃は、単にパスワードがデフォルトのまま放置されている、不要な通信ポートが開いているといったセキュリティ対策が弱いデバイスが狙われていることも事実なのです。消費者がデバイスやシステムを選ぶ際に、最低限の対策が行われているものかどうかが見分けられるマークのようなものがあると良いかもしれません。例えば、省エネ機器かどうかが判別できるエネルギースター・マークのようなものです。

2-2-1-2. 長期的対策

こうして短期的対策により時間を稼いだとしても、結局、攻撃者は進化しますので、やはり、長期的な対策も必要となります。その一部ではありますが対策例は以下のような点が考えられます。

- リモートでソフトウェアアップデートできる仕組みを確立する

攻撃されると影響の大きいデバイスやシステムについては、リリース前に対策をやりきるのではなく、リモートでソフトウェアアップデートできる仕組みを確立し、新しい脅威にもある程度対応することが求められるでしょう。

- 遠隔で初期設定に戻す

あらかじめ出荷時のバックアップをデバイス内に用意しておいて、遠隔で初期設定に戻すといった対策も有効かもしれません。

- サービスを強制的に停止する

それでも、システムの基盤となるOSが古くなることによってサポートが難しくなる場合もあるので、一定期間のサポートののちにサービスを強制的に停止することもありえます。例えば、IoT冷蔵庫が、保証期間後にインターネット接続を遮断し、普通の冷蔵庫として使えるようにしておけば、消費者の選択の幅は広がるでしょう。このような新しい保証の考え方をスマートホームに関わるベンダー全体で考えていく必要があると思います。

2-2-2. スマートホーム利用者側のセキュリティ対策

次に、スマートホームを利用する消費者の立場から見たセキュリティ対策を考えてみましょう。

2-2-2-1.製品の欠陥についてはベンダーに賠償責任。とはいえ

スマートホームにかかわらず、家電や生活に関わるデバイスは、製造物責任法(PL法)に基づいて、製品に欠陥があって安全や資産が損なわれる場合は、基本10年間はベンダーにその賠償責任があります(※)。

※ IoTセキュリティ対策の法的側面

http://www.soumu.go.jp/main_content/000475180.pdf

もし、サイバー攻撃によって、スマートホームが攻撃されて何らかの損害が発生した場合、サイバー攻撃は犯罪行為ですから、攻撃者が捕まればその人に賠償責任があることになります。しかし残念ながら、大半の攻撃者は捕まらないのが現状ですし、ベンダーが何かしらの対策を施していて過失がないと認められれば、消費者保護の対象とならないこともあるでしょう。

実際に、今、皆さんのパソコンがランサムウェアに感染したとして、パソコンメーカーや、インターネットプロバイダーが損害を保証してくれるでしょうか? まあ、難しそうですよね。そのため、皆さんは、アンチウイルスソフトを購入して自衛するわけです。

2-2-2-2. ルーターを介したソリューションで「家を丸ごと守る」!?

これはITの考え方で、消費者優位である製造物責任のような「モノ」のシステムの考え方とは異なります。では、スマートホームはどうあるべきでしょうか? これは、どちらの考え方が正しいという問題ではなく、ITの世界と「モノ」の世界の融合によって生まれた新たな課題です。スマートホームの家電や生活に関わるデバイスが、パソコンに近づくことで生じている課題と考えるとわかりやすいでしょう。

こうして考えると、スマートホームにも、パソコンのアンチウイルスソフトと同様に、利用者自身の責任で対策したいというニーズが生まれてきます。実は、もう既にそのようなソリューションの提案が始まっています。

例えば、スマートホームと外部インターネットとの接点となるルーターを介したクラウドサービスを利用して「家を丸ごと守る」というソリューションです。本来は、利用者自身がスマートホームのソリューション選定時に、セキュリティ対策が十分かどうかの判断を行うのが望ましいでしょう。とはいえ、ホームネットワークに接続するデバイスひとつひとつについて毎回判断するのは大変でしょうから、今後はこうした包括的なソリューションが求められるのではないかと思います。

いわゆる「ホームセキュリティ」というと、これまでは防犯や火災検知のためのサービスでしたが、これからスマートホームが一般化して、コストメリットが出るのであれば、サイバーセキュリティも合わせた「スマートホームセキュリティ」サービスが登場するかもしれません。

2-3.自動車の自動運転のセキュリティ脅威と対策

もうひとつの具体例としてIoTセキュリティの中では最も難しい部類に入ると思われる自動運転について取り上げたいと思います。一口に自動運転といっても、人がどれくらい運転に関与するかによってレベル分けされているのですが、皆さんの自動運転のイメージに最も近い「レベル4:完全自動運転(運転に人が介在しない。要は、寝ていても目的地につく)」を中心に考えてみましょう。

自動運転の議論が、前出のスマートホームと違う点は、何よりも、真っ先に人命がかかっていること、しかも、運転した車に乗っている人の被害だけではなく、歩行者や他の車両などに危険を与える加害者となる可能性もあるということです。

2-3-1. 自動運転のセキュリティ脅威

攻撃の被害により加害者にも成りうる自動運転について、まずセキュリティ脅威の対象となる守るべきものを重要と思われる順に挙げると以下のようになります。

- 車内および車外周辺の安全

- 運転記録などの個人情報の機密性、完全性

- 駆動系に関わらない機能の可用性(カーナビ、エンターテイメント) 等

では、これらの守るべきものへのセキュリティ脅威について見ていきましょう。

2-3-1-1. 外部インターフェースからの改ざんや乗っ取り

上図からすぐに想像できるのは、外部インターフェースからの侵入、改ざん、乗っ取りなどです。例として、カーナビなどに付属するUSBポートや、車同士の通信で相互の距離の情報を得るための通信経路を経由しての攻撃が想定されます。自動運転車ではありませんが、ハッカーが運転中の車を遠隔操作できることを発表したために、製造元が140万台のリコールを行ったケースも報告されています(※)。また、同様の侵入経路を用いて、どこからどこに移動したといった運転記録などの個人情報の漏洩や改ざんもありえるでしょう。

これらのセキュリティ対策は、これらの外部I/Fを通じて得る情報の正当性、機密性をいかにして確保するかがポイントとなります。

※引用記事:Chrysler、車の遠隔操作問題で140万台のリコール発表

2-3-1-2. 自動運転ならでは!? ジャミング・スプーフィング

ここまではよくあるセキュリティの脅威ですが、せっかくなので、自動運転車ならではの脅威を紹介しましょう。上図の右側にあるカメラ/センサーやレーダーも駆動系につながっているのがわかると思います。これらの機器への攻撃手法として、ジャミングやスプーフィングなどが知られています。

例えば、ジャミングであれば、センサーやレーダーに対して、共鳴するような超音波(ノイズ)を発生させて、誤動作を引き起こす攻撃です。これによって、誤ったインプットを受け取った車が事故を起こす可能性があります。実際、こういったアナログな攻撃ほど防ぐのが難しいのです。対策としては、このような状況を何とか検知して運転手に異常を知らせたうえで、とにかく安全に止まることしかないでしょう。

2-3-2.自動運転のセキュリティ対策はデータの保護

次に自動運転のセキュリティ脅威への対策についてです。

自動車の場合は前出のように人命に関わることもあり対策は多岐に渡りますが、より重要性を増すセキュリティ対策が、走行中データやセキュリティのログを改ざんされないように保護することです。容易に抜き取られてしまったり、持ち去られてしまうような仕組みは避けましょう。責任の所在をあとで明らかにするためにも、自動車保険(自動運転車への適用があるのかわかりませんが)の支払いの際もこれらのデータの保護は重要です。

サイバーセキュリティに絡んだ制度面には未だ課題があります。それは、自動運転によって、運転主体が「人」から「車」に移ることにより、交通事故が起こった場合の責任の所在はどうなるのかというものです。どんなに完全な自動運転車を作ったとしても、必ず交通事故は起こります。

事故原因が何らかの自動運転車の機能の不具合によるものであれば、メーカーが責任を問われるでしょう。ですが、もしサイバー攻撃によって交通事故が発生したらどうでしょうか? 当然、「サイバー攻撃をした人」が責任を取るのでしょうが、少なくとも情報セキュリティの世界ではサイバー犯罪者は捕まらないことのほうが多いです。

捕まらない場合、誰が責任を取るのでしょうか。まず、ただ座っていただけの乗客のせいではなさそうです。サイバー攻撃を許す欠陥をもっていた自動車メーカーでしょうか? いやいや、もし自動運転用の通信網から侵入されたのがきっかけだとしたら、その通信網を管理していた事業者の責任かもしれません。はたまた、もし、自動運転の行先指示用のスマホアプリにマルウェアが埋め込まれていたのが原因なら、そのアプリのメーカーの責任なんてこともあります。もっとひねくれれば、実は単なる機能の不具合が事故原因なのに、自動車メーカーが、サイバー攻撃のせいだと虚偽の申告をしてくるかもしれません。

そういった事態になった際に、データやログは重要な証拠となります。今後自動運転が本格的に利用されるまでに整備しなければならない点のひとつと言えるでしょう。

2-4.IoTデバイスが狙われる理由

それでは、なぜ”IoTデバイスが狙われやすいのか”という理由を考えてみたいと思います。

まず、技術的に容易であることが大きいでしょう。IoTデバイスといっても何らかの基本ソフトによって制御されており、それが既存のOS、WindowsやiOS、Linuxなどをベースとしているため、これまでに蓄積されたマルウェア開発の資産やノウハウを応用しやすい環境があります。

次に、IoTデバイスが浸透したらの話ではありますが、パソコンなど情報端末よりも身近で日々利用する家電などに感染させられるため、攻撃者にとっては効率良く大量のボットネットを構築できるという点もあります。また、IoTデバイスは現状未だ利用者がセキュリティ意識を持ちにくいこともあり、早期に発覚して駆除される可能性が低いのも好都合と言えるでしょう。

これらの事情を考えると、今後もIoTデバイスを狙った攻撃はより巧妙になっていく可能性が高く、製品や仕組みを開発するベンダー側もそして利用者側も、正しいセキュリティ意識を持つことが大変重要であると考えます。

3.まとめ

IoTの脅威や対策等 IoTのセキュリティについて知りたいという方のために、IoTの基礎的なことも含め、具体的な例も挙げてご紹介しました。実際にIoTについて見ていくと、スマートスピーカーや家電のような身近なものだけでなく、交通や農業、工場の生産ラインなど、ありとあらゆるモノがインターネットにつながり、コストや人手をかけずに効率化するような取り組みが広がっていることがわかります。その一方で、その拡大は、我々がより多くの脅威にさらされていることも意味することが見えてきました。

IoTシステムのセキュリティ対策が十分でない場合、その影響として広範囲におよぶ連鎖のリスク(システミックリスク)が顕在化する可能性があります。このため、IoTシステムのセキュリティ対策については、部分最適ではなく、システム全体を俯瞰した全体最適を実現する観点から総合的な対策を取ることが必要です。

一見難しそうなIoTセキュリティ対策ですが、世界中で対策の取組みが始まっています。IPAが発行しているIoTセキュリティに関する手引きやWebサイト上の説明資料等はあらゆるモノに対して応用できるので参考にされると良いでしょう。

※当記事は、サイバー戦略室 シニアセキュリティアドバイザー佐々木弘志の連載「今なら間に合う IoTセキュリティ」(マイナビ)の内容の一部を再編、加筆しています。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)